Pytanie 1

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Jakie z wymienionych czynności może zagrażać cyfrowej tożsamości?

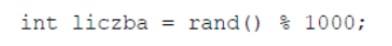

W języku C++, zakładając, że przedstawiony fragment kodu poprawnie się skompiluje i zostanie wykonany, to zmiennej liczba przypisana zostanie wartość

Wskaź rodzaj testowania, które realizuje się w trakcie tworzenia kodu źródłowego?

Który z protokołów w modelu TCP/IP odpowiada za pewne przesyłanie danych?

Jaką rolę odgrywa pamięć operacyjna (RAM) w komputerowym systemie?

Który z objawów może sugerować zawał serca?

Który z poniższych przykładów stanowi aplikację mobilną wykorzystującą bazę danych?

Który z wymienionych procesów NIE jest częścią etapu kompilacji?

Jakie znaczenie ma framework w kontekście programowania?

Która z wymienionych topologii sieci wykazuje cechę, że wszystkie urządzenia są połączone jednym kablem?

Jakie działanie związane z klasą abstrakcyjną jest niedozwolone?

Jaką funkcję pełnią mechanizmy ciasteczek w aplikacjach internetowych?

Jakie są kluczowe różnice między typami stałoprzecinkowymi a zmiennoprzecinkowymi?

W zaprezentowanym wideo przedstawiono narzędzie do tworzenia interfejsu użytkownika, dla którego automatycznie generuje się

Jakie narzędzie można wykorzystać do stworzenia mobilnej aplikacji cross-platform w języku C#?

Zestaw operatorów, który został przedstawiony, należy do kategorii operatorów

Jakie środowisko developerskie służy do tworzenia aplikacji na platformę iOS?

Co następuje, gdy błąd nie zostanie uchwycony przez blok catch?

Oznaczenie ochrony przeciwpożarowej przedstawione na symbolu wskazuje na

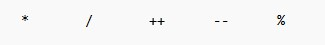

Jakie elementy zostaną wyświetlone w przeglądarce po wykonaniu kodu źródłowego stworzonego za pomocą dwóch funkcjonalnie równoważnych fragmentów?

Która z wymienionych metod jest najodpowiedniejsza do wizualizacji procesu podejmowania decyzji?

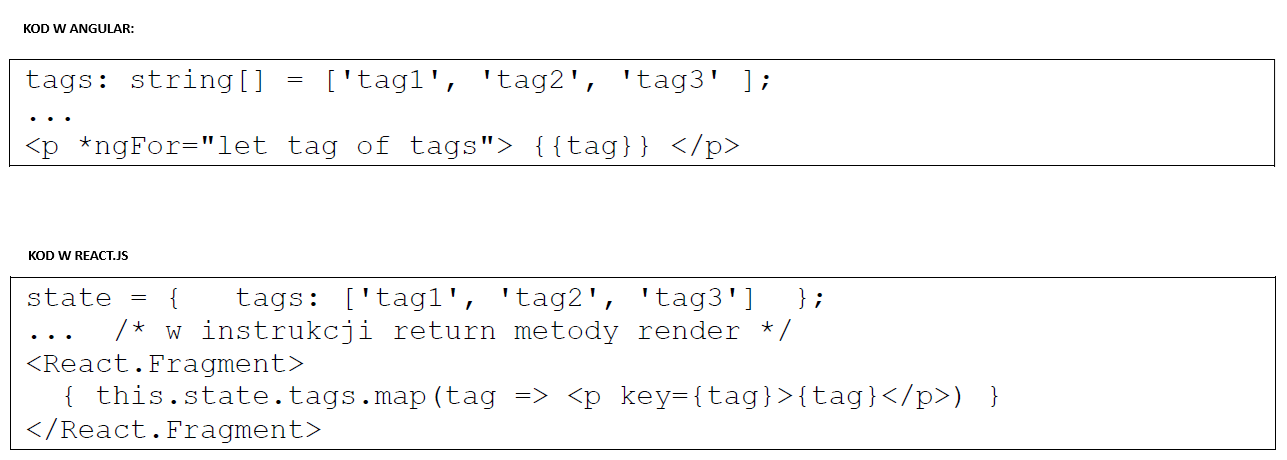

W zestawieniu zaprezentowano doświadczenie zawodowe pracowników firmy IT. Do stworzenia aplikacji front-end powinien/powinna zostać wyznaczony/a

Zapis w języku C# przedstawia definicję klasy Car, która:

Co należy zrobić w sytuacji silnego krwawienia z rany?

Jakie jest zastosowanie języka XAML przy tworzeniu aplikacji desktopowych?

Jakie jest oznaczenie komentarza wieloliniowego w języku Java?

Do stworzenia zbioru danych potrzebnego do uruchomienia algorytmu sortowania bąbelkowego tablicy, wymagane są przynajmniej następujące typy:

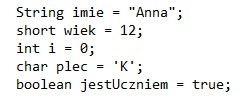

Podana deklaracja zmiennych w języku JAVA zawiera

Jakie znaczenie ma termin "hierarchia dziedziczenia" w kontekście programowania obiektowego?

W środowisku IDE przeznaczonym do tworzenia aplikacji okienkowych zdefiniowano okno Form1. Aby wprowadzić zmiany w ustawieniach, w kolejności: tytuł okna na górnym pasku, standardowy kursor na strzałkę oraz kolor tła okna, należy dostosować następujące pola w oknie Properties:

Wskaż odpowiedź, która używa parafrazowania jako metodę aktywnego słuchania, gdy klient mówi: "Interesuje mnie aplikacja, która działa szybko, niezależnie od tego, czy korzysta z niej kilku czy tysiąc użytkowników"?

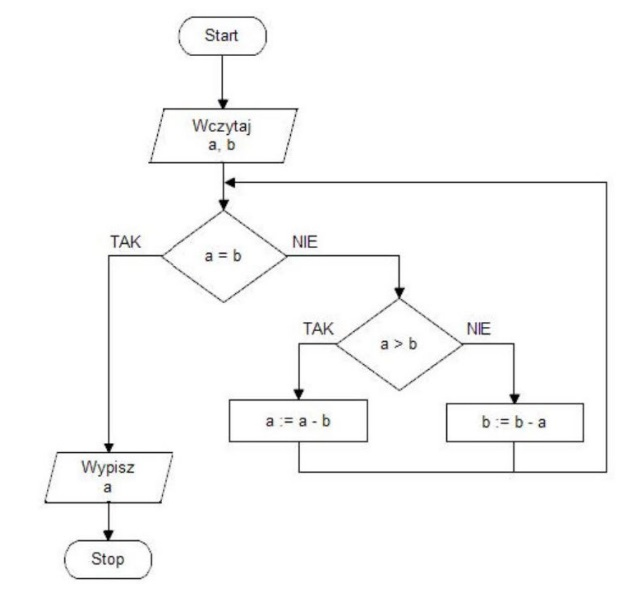

Algorytmu Euklidesa, przedstawionego na schemacie, należy użyć do obliczenia.

Który z poniższych opisów najlepiej definiuje kompilator?

Jakie są kluczowe etapy realizacji projektu programistycznego?

Które słowo kluczowe w C++ służy do definiowania klasy nadrzędnej?

Jakie działanie wykonuje polecenie "git pull"?

Który z komponentów interfejsu użytkownika umożliwia użytkownikowi wprowadzanie danych tekstowych?

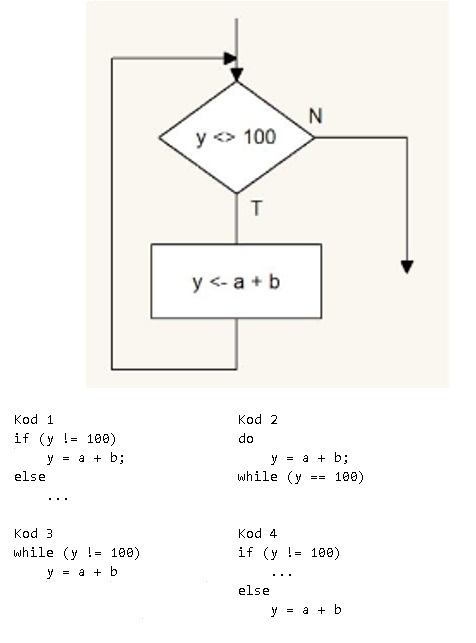

Który z poniższych kodów realizuje przedstawiony fragment algorytmu?

W jakiej metodzie zarządzania projektami nacisk kładzie się na ograniczenie marnotrawstwa?

Jaką funkcję pełnią okna dialogowe niemodalne?