Pytanie 1

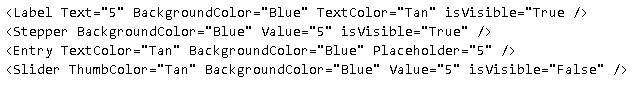

Podaj wspólną cechę wszystkich kontrolek umieszczonych w ramce

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Podaj wspólną cechę wszystkich kontrolek umieszczonych w ramce

Który z poniższych problemów jest najczęściej rozwiązywany z zastosowaniem algorytmu rekurencyjnego?

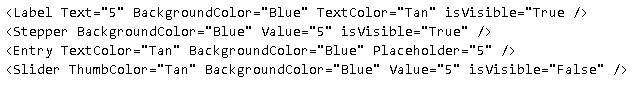

Kod XAML zaprezentowany powyżej zostanie wyświetlony jako:

Jakie są kluczowe etapy resuscytacji krążeniowo-oddechowej?

W jakim przypadku algorytm sortowania bąbelkowego osiąga najlepszą wydajność?

Jakie jest zastosowanie iteratora w zbiorach?

Jakie zdarzenie jest wywoływane, gdy kliknięta zostaje myszą nieaktywna kontrolka lub okno?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Jaką strukturę danych obrazuje zamieszczony kod w języku C#?

Które z wymienionych sformułowań najlepiej definiuje oprogramowanie typu ransomware?

Który z wymienionych poniżej wzorców projektowych można zakwalifikować jako wzorzec strukturalny?

Cytat przedstawia charakterystykę metodyki RAD. Pełne znaczenie tego skrótu można przetłumaczyć na język polski jako:

Które z wymienionych narzędzi najlepiej chroni dane na urządzeniach mobilnych?

Zajmując się pracą w zespole oraz dbając o jego efektywne funkcjonowanie, nie powinniśmy

Jakie metody pozwalają na przesłanie danych z serwera do aplikacji front-end?

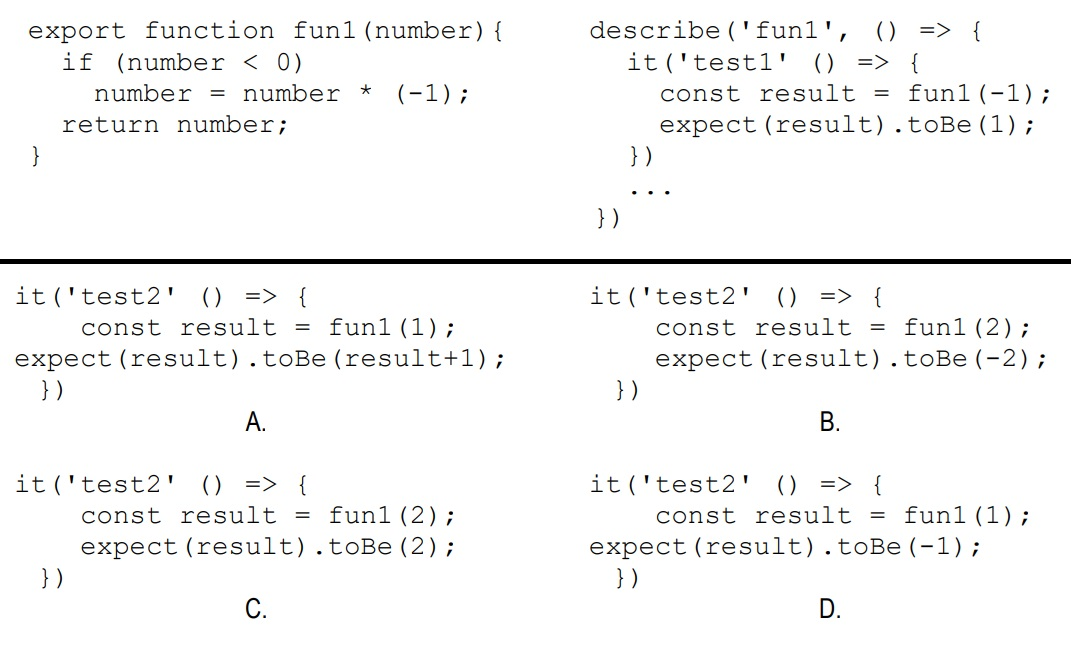

Przedstawione kody zawierają realizację funkcji oraz jeden zdefiniowany test automatyczny, który weryfikuje działanie funkcji w przypadku, gdy argumentem jest liczba ujemna. W miejscu kropek trzeba dodać drugi test, który sprawdzi funkcjonalność funkcji, kiedy argumentem jest liczba dodatnia. Który z poniższych kodów jest odpowiedni do tego testu?

Zaprezentowany wykres ilustruje wyniki przeprowadzonych testów

W językach C++ bądź C# termin virtual można wykorzystywać w kontekście

Jaką rolę odgrywa pamięć operacyjna (RAM) w komputerowym systemie?

Wynikiem wykonania poniższego fragmentu kodu jest wyświetlenie liczb z zakresu od 2 do 20, które są

Który z wymienionych objawów może sugerować nagłe zagrożenie dla zdrowia?

Programista tworzy system zarządzania buforem drukowania dokumentów. Najnowsze zlecenie drukowania dodawane jest na koniec kolejki, a najstarsze z nich są przekazywane do drukarki. Jaką strukturę danych najłatwiej zastosować w tej sytuacji?

Które z wymienionych działań zwiększa bezpieczeństwo transakcji online?

Aby wykorzystać framework Django, należy pisać w języku

Który z poniższych przykładów stanowi aplikację mobilną wykorzystującą bazę danych?

Która z metod zarządzania projektami stawia na przejrzystość oraz wizualizację bieżących zadań?

Jakie działanie związane z klasą abstrakcyjną jest niedozwolone?

Która z poniższych właściwości odnosi się do sieci bezprzewodowej?

Algorytm przedstawiony powyżej może zostać zaimplementowany w języku Java z wykorzystaniem instrukcji:

Która z metod zarządzania projektem jest oparta na przyrostach realizowanych w sposób iteracyjny?

Zaprezentowany symbol odnosi się do

W zaprezentowanym wideo przedstawiono narzędzie do tworzenia interfejsu użytkownika, dla którego automatycznie generuje się

Jakie jest oznaczenie komentarza wieloliniowego w języku Java?

Co to jest automatyzacja testowania procesów?

Do implementacji w aplikacji jednokierunkowej funkcji skrótu, zwanej funkcją haszującą, można wykorzystać algorytm

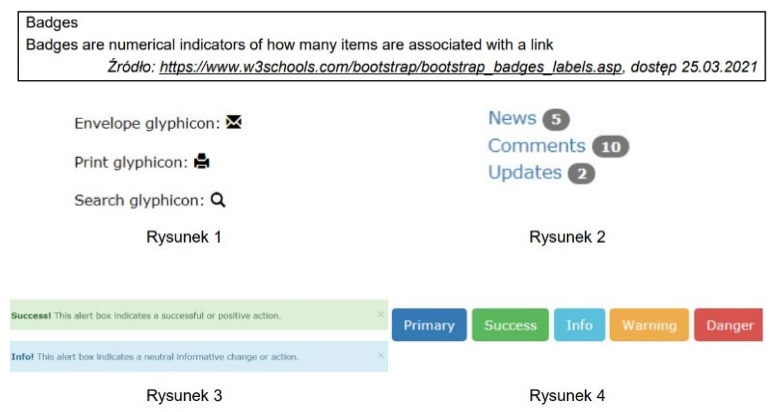

Na podstawie treści zawartej w ramce, określ, który z rysunków ilustruje element odpowiadający klasie Badge zdefiniowanej w bibliotece Bootstrap?

Jaką jednostkę zaleca się stosować przy projektowaniu interfejsu aplikacji?

Jakie ma znaczenie "operacja wejścia" w kontekście programowania?

W jakim celu wykorzystuje się diagram Gantta?

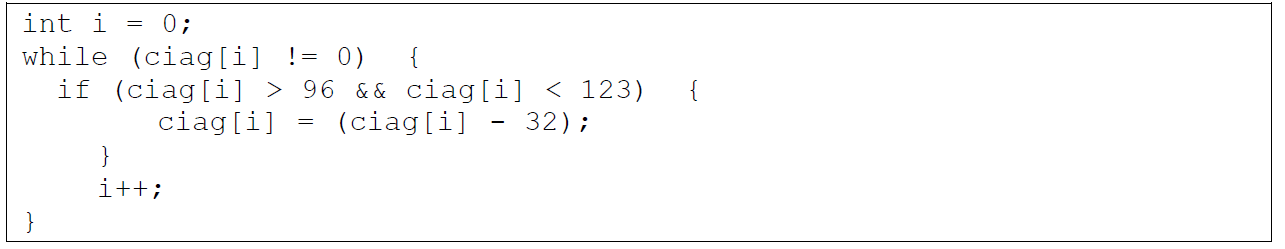

Pętla przedstawiona w zadaniu działa na zmiennej typu string o nazwie ciąg. Jej celem jest