Pytanie 1

Po zainstalowaniu systemu Linux, użytkownik pragnie skonfigurować kartę sieciową poprzez wprowadzenie ustawień dotyczących sieci. Jakie działanie należy podjąć, aby to osiągnąć?

Wynik: 15/40 punktów (37,5%)

Wymagane minimum: 20 punktów (50%)

Po zainstalowaniu systemu Linux, użytkownik pragnie skonfigurować kartę sieciową poprzez wprowadzenie ustawień dotyczących sieci. Jakie działanie należy podjąć, aby to osiągnąć?

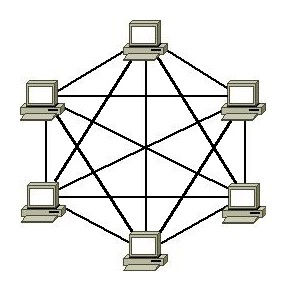

Jakiego rodzaju fizyczna topologia sieci komputerowej jest zobrazowana na rysunku?

Jakie jest główne zadanie programu Wireshark?

Jednym z programów stosowanych do tworzenia kopii zapasowych partycji oraz dysków jest

Co oznacza skrót WAN?

Jakie narzędzie powinno się wykorzystać w systemie Windows, aby uzyskać informacje o problemach z systemem?

W systemie Linux do obserwacji aktywnych procesów wykorzystuje się polecenie

W przedsiębiorstwie zastosowano adres klasy B do podziału na 100 podsieci, z maksymalnie 510 dostępnymi adresami IP w każdej z nich. Jaka maska została użyta do utworzenia tych podsieci?

Jaki skrót oznacza rodzaj licencji Microsoft dedykowanej dla szkół, uczelni, instytucji rządowych oraz dużych firm?

Podczas analizy ruchu sieciowego przy użyciu sniffera zauważono, że urządzenia przesyłają dane na portach 20 oraz 21. Przyjmując standardową konfigurację, oznacza to, że analizowanym protokołem jest protokół

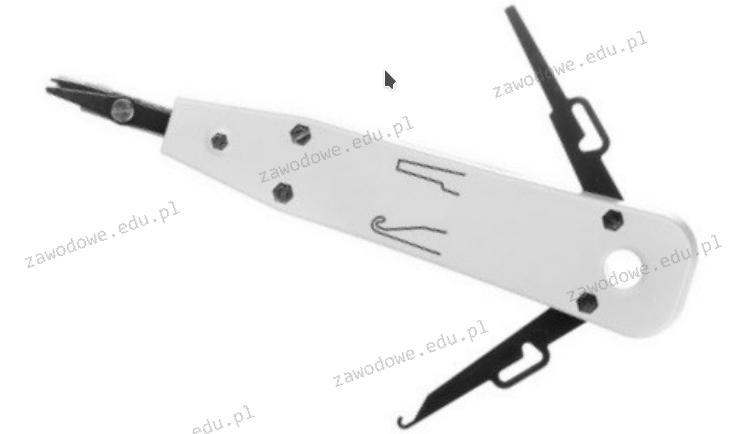

Urządzenie pokazane na ilustracji służy do

Adres MAC karty sieciowej w formacie binarnym to 00000000-00010100-10000101-10001011-01101011-10001010. Które z poniższych przedstawia ten adres w systemie heksadecymalnym?

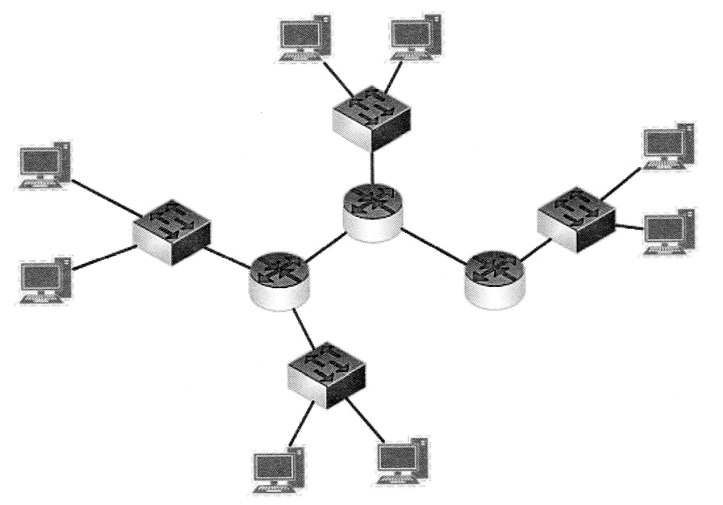

Ile symboli routerów i przełączników występuje na diagramie?

Wirusy polimorficzne mają jedną charakterystyczną cechę, którą jest

Jakie urządzenie służy do połączenia 6 komputerów w ramach sieci lokalnej?

Które z urządzeń używanych w sieci komputerowej NIE WPŁYWA na liczbę domen kolizyjnych?

Jaką rolę pełni serwer plików w sieciach komputerowych LAN?

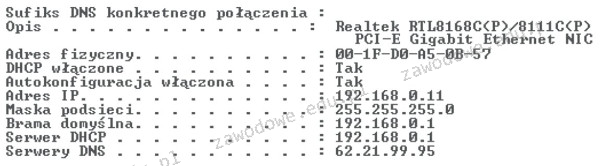

Na skutek użycia polecenia ipconfig uzyskano konfigurację przedstawioną na ilustracji. Jaki jest adres IP stacji roboczej, która została poddana testom?

Jaką topologię fizyczną wykorzystuje się w sieciach o logice Token Ring?

Który z interfejsów umożliwia transfer danych zarówno w formacie cyfrowym, jak i analogowym pomiędzy komputerem a wyświetlaczem?

W systemie Linux do śledzenia wykorzystania procesora, pamięci, procesów oraz obciążenia systemu wykorzystuje się polecenie

Czym jest prefetching?

W jakiej topologii sieci komputerowej każdy komputer jest połączony z dokładnie dwoma innymi komputerami, bez żadnych dodatkowych urządzeń aktywnych?

Jaką wartość liczbową reprezentuje zapis binarny 01010101?

Która z usług serwerowych oferuje automatyczne ustawienie parametrów sieciowych dla stacji roboczych?

Który z standardów implementacji sieci Ethernet określa sieć opartą na kablu koncentrycznym, gdzie długość segmentu nie może przekraczać 185 m?

W systemie Linux komenda chmod pozwala na

Wykonanie polecenia attrib +h +s +r przykład.txt w konsoli systemu Windows spowoduje

Jakie urządzenie łączy sieć lokalną z siecią rozległą?

Funkcja systemu operacyjnego, która umożliwia jednoczesne uruchamianie wielu aplikacji w trybie podziału czasu, z tym że realizacja tego podziału odbywa się przez same aplikacje, nosi nazwę

W systemie Linux Ubuntu Server, aby przeprowadzić instalację serwera DHCP, należy wykorzystać polecenie

Jaki protokół jest stosowany wyłącznie w sieciach lokalnych, gdzie działają komputery z systemami operacyjnymi firmy Microsoft?

Możliwość bezprzewodowego połączenia komputera z siecią Internet za pomocą tzw. hotspotu będzie dostępna po zainstalowaniu w nim karty sieciowej posiadającej

Ile sieci obejmują komputery z adresami IP przedstawionymi w tabeli oraz standardową maską sieci?

| Komputer 1 | 172.16.15.5 |

| Komputer 2 | 172.18.15.6 |

| Komputer 3 | 172.18.16.7 |

| Komputer 4 | 172.20.16.8 |

| Komputer 5 | 172.20.16.9 |

| Komputer 6 | 172.21.15.10 |

Urządzenie peryferyjne pokazane na ilustracji to skaner biometryczny, który do autoryzacji wykorzystuje

Wskaź 24-pinowe lub 29-pinowe złącze żeńskie, które jest w stanie przesyłać skompresowany sygnał cyfrowy do monitora?

Osoba pragnąca wydrukować dokumenty w oryginale oraz w trzech egzemplarzach na papierze samokopiującym powinna zainwestować w drukarkę

Aby podłączyć drukarkę z interfejsem równoległym do komputera, który ma jedynie porty USB, należy użyć adaptera

Która para: protokół – warstwa, w której funkcjonuje protokół, jest prawidłowo zestawiona według modelu TCP/IP?

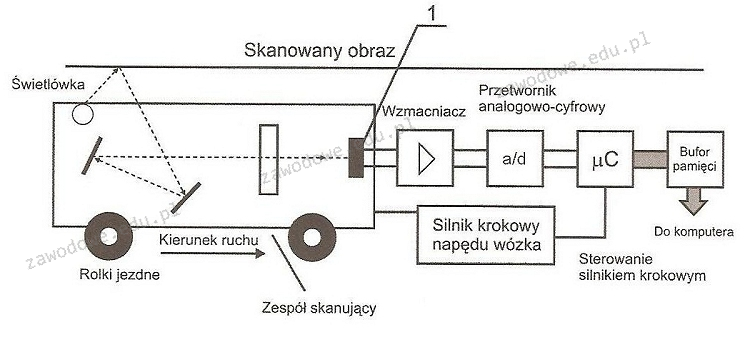

Na diagramie działania skanera, element oznaczony numerem 1 odpowiada za