Pytanie 1

Jakie narzędzie najlepiej sprawdza się w przekształcaniu liczby szesnastkowej na binarną?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Jakie narzędzie najlepiej sprawdza się w przekształcaniu liczby szesnastkowej na binarną?

Który z wymienionych przykładów przedstawia typ rekordowy?

Ergonomiczną oraz właściwą pozycję do pracy przy komputerze zapewni fotel, którego

Jakie znaczenie ma framework w kontekście programowania?

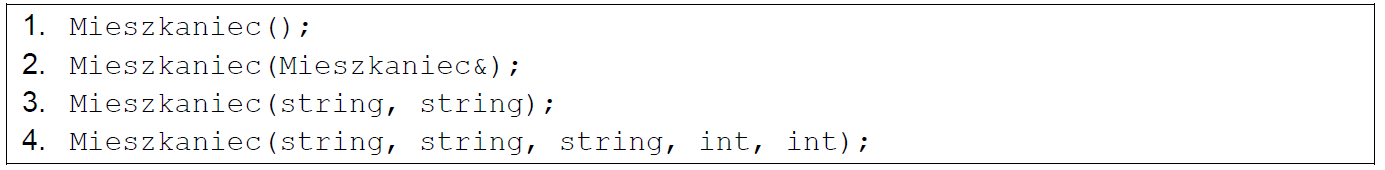

Klasa Mieszkaniec zawiera atrybuty: imie, nazwisko, ulica, nrDomu, rokUrodzenia. W tej klasie umieszczono opisane poniżej konstruktory (zapisano jedynie typy argumentów). Do tworzenia obiektu za pomocą konstruktora kopiującego wykorzystany będzie konstruktor określony w punkcie

Który z przedstawionych poniżej przykładów ilustruje prawidłową deklarację zmiennej typu całkowitego w języku C++?

Jakie jest rozwiązanie dla dodawania binarnego liczb 1011 oraz 110?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Jakie informacje można uzyskać na temat metod w klasie Point?

Jaką funkcję pełnią mechanizmy ciasteczek w aplikacjach internetowych?

Jakie z wymienionych funkcji są typowe dla narzędzi służących do zarządzania projektami?

Jakie składniki są kluczowe w dynamicznym formularzu logowania?

Gdzie są przechowywane informacje w sytuacji korzystania z chmury obliczeniowej?

W jaki sposób określa się wypadek związany z pracą?

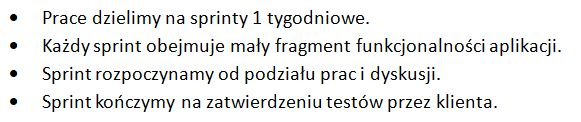

Która z metod zarządzania projektem jest oparta na przyrostach realizowanych w sposób iteracyjny?

Jakie środowisko developerskie służy do tworzenia aplikacji na platformę iOS?

Jaką rolę pełni element statyczny w klasie?

Narzędzie przeznaczone do rozwijania aplikacji w systemie WPf (ang. Windows Presentation Foundation) to

Jakie z wymienionych działań jest fundamentalne w modelu kaskadowym?

Jakie pola powinny być umieszczone w klasie nadrzędnej w strukturze dziedziczenia?

Jakie jest podstawowe działanie w ochronie miejsca zdarzenia?

Która z metod zarządzania projektami stawia na przejrzystość oraz wizualizację bieżących zadań?

Programem służącym do monitorowania błędów oraz organizacji projektów jest:

W przedsiębiorstwie IT obowiązują określone zasady dotyczące zarządzania projektami, co wskazuje, że firma wykorzystuje model zarządzania

Teoria wyznaczania celów definiuje właściwie sformułowany cel jako SMART, od pierwszych liter słów: specyficzny, Mierzalny, Ambitny, Realny oraz Terminowy. Wskaź, który cel wymaga wysiłku i stanowi wyzwanie dla pracownika?

Aby zdefiniować zmienną, która będzie działała jako licznik instancji danej klasy, należy wprowadzenie takiego zmiennej poprzedzić słowem kluczowym

Jaki rodzaj licencji umożliwia dowolne zmienianie oraz rozpowszechnianie kodu źródłowego?

Co to jest dokumentacja instruktażowa programu?

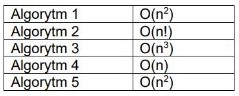

Programista pragnie wybrać algorytm, który najszybciej przetwarza dane w jego aplikacji. Na podstawie złożoności obliczeniowej przedstawionej w tabeli, należy wskazać algorytm numer

Którego nagłówka używamy w C++ do obsługi plików?

Jakie narzędzie wspiera tworzenie aplikacji desktopowych?

Która z wymienionych bibliotek stanowi element standardowego zestawu narzędzi programistycznych w Pythonie?

Jakie znaczenie ma termin "hierarchia dziedziczenia" w kontekście programowania obiektowego?

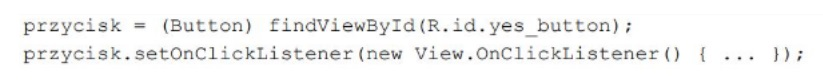

Zaproponowany fragment kodu w Android Studio realizuje metodę nasłuchującą do obsługi wydarzenia

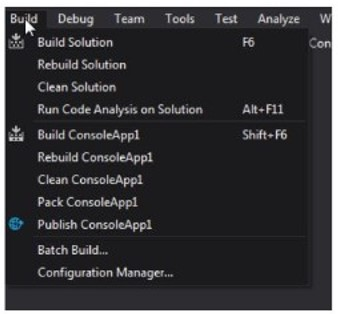

W środowisku do tworzenia aplikacji, gdzie przedstawiono menu, aby usunąć wszystkie pliki tymczasowe oraz wyniki projektu, należy wybrać opcję

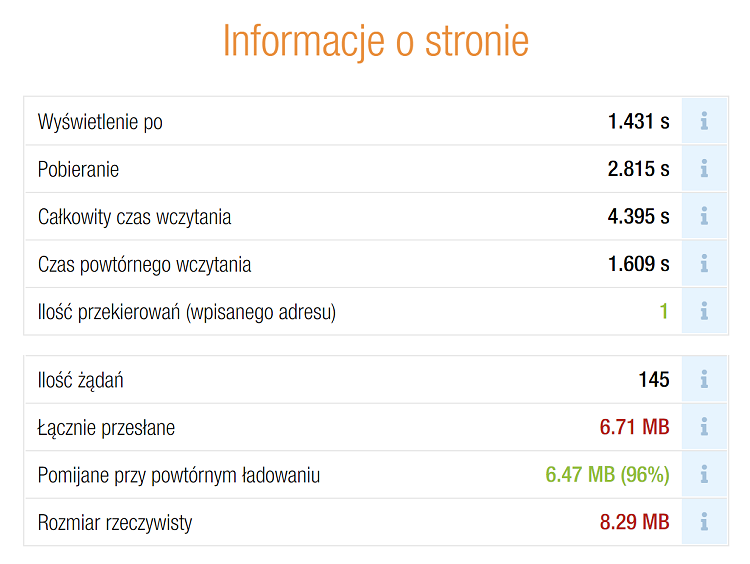

Zaprezentowany diagram ilustruje wyniki przeprowadzonych testów:

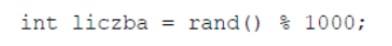

W języku C++, zakładając, że przedstawiony fragment kodu poprawnie się skompiluje i zostanie wykonany, to zmiennej liczba przypisana zostanie wartość

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę dziedziczącą?

Jaki z wymienionych komponentów jest kluczowy do inicjalizacji pola klasy podczas tworzenia instancji obiektu?

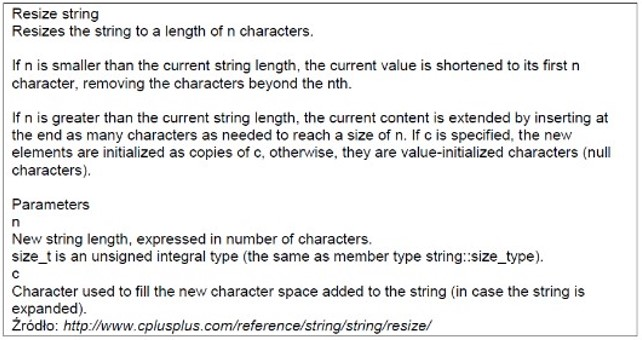

Przedstawiony fragment dotyczy funkcji resize w języku C++. Ta funkcja obniży długość elementu string, gdy wartość parametru