Pytanie 1

Które z poniższych twierdzeń najlepiej charakteryzuje bibliotekę w kontekście programowania?

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Które z poniższych twierdzeń najlepiej charakteryzuje bibliotekę w kontekście programowania?

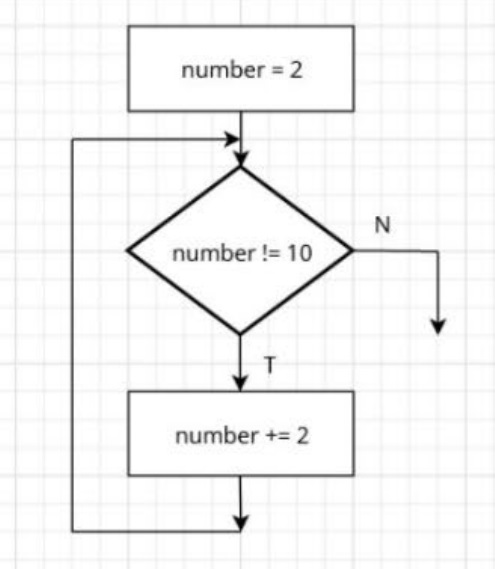

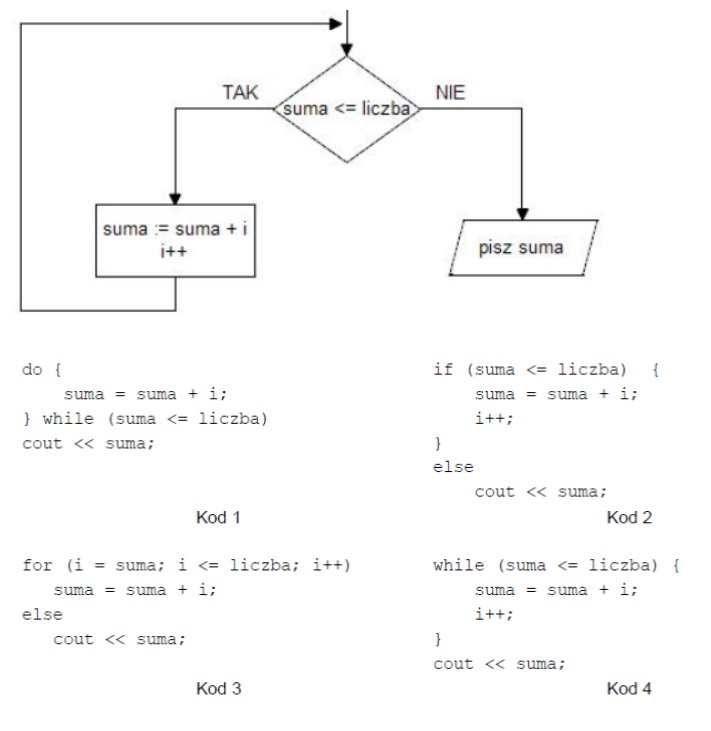

Algorytm zaprezentowany w zadaniu można zrealizować w języku Java wykorzystując instrukcję

Jaką rolę odgrywa program Jira?

Która funkcja z biblioteki jQuery w JavaScript służy do naprzemiennego dodawania oraz usuwania klasy z elementu?

Jakie elementy powinny być ujęte w dokumentacji programu?

Wskaż termin, który w języku angielskim odnosi się do "testów wydajnościowych"?

Jakie z wymienionych działań jest fundamentalne w modelu kaskadowym?

Zajmując się pracą w zespole oraz dbając o jego efektywne funkcjonowanie, nie powinniśmy

Którego nagłówka używamy w C++ do obsługi plików?

W C++ mechanizm programowania obiektowego, który wykorzystuje funkcje wirtualne (ang. Virtual) i umożliwia programiście pominięcie kontroli klasy pochodnej podczas wywoływania metod, nazywa się

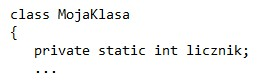

Z podanej definicji pola licznik można wywnioskować, iż

Jakie czynniki powinny być brane pod uwagę podczas organizacji zasobów ludzkich w projekcie?

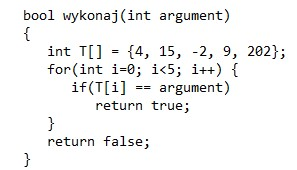

Kod funkcji "wykonaj()" przedstawiony powyżej weryfikuje, czy

Który z komponentów interfejsu użytkownika umożliwia użytkownikowi wprowadzanie danych tekstowych?

Co następuje, gdy błąd nie zostanie uchwycony przez blok catch?

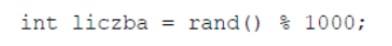

W języku C++, zakładając, że przedstawiony fragment kodu poprawnie się skompiluje i zostanie wykonany, to zmiennej liczba przypisana zostanie wartość

Aplikacje webowe stworzone z użyciem frameworka Angular lub biblioteki React, działające na standardowych portach, można uruchomić na lokalnym serwerze, wpisując w przeglądarkę

Który z wymienionych algorytmów sortowania jest najskuteczniejszy w przypadku dużych zbiorów danych w przeważającej liczbie sytuacji?

W języku Java wyjątek ArrayIndexOutOfBoundsException występuje, gdy następuje próba dostępu do elementu tablicy, którego

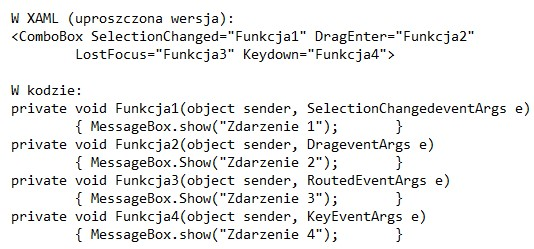

W programie desktopowym stworzono rozwijaną listę oraz przypisano cztery funkcje do obsługi zdarzeń tej kontrolki. Jaki komunikat pojawi się po dokonaniu wyboru w tej liście?

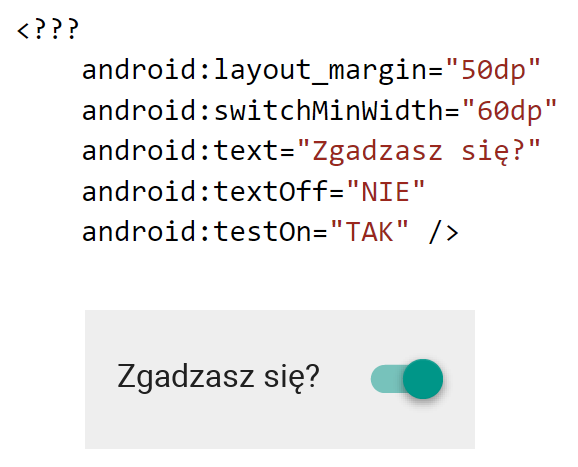

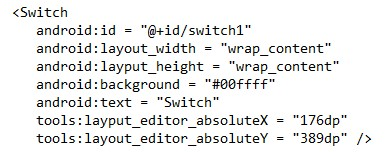

Jaką nazwę elementu interfejsu należy wprowadzić w pierwszej linii kodu, na miejscu

Jakie aspekty powinny być brane pod uwagę przy tworzeniu struktury danych dla aplikacji?

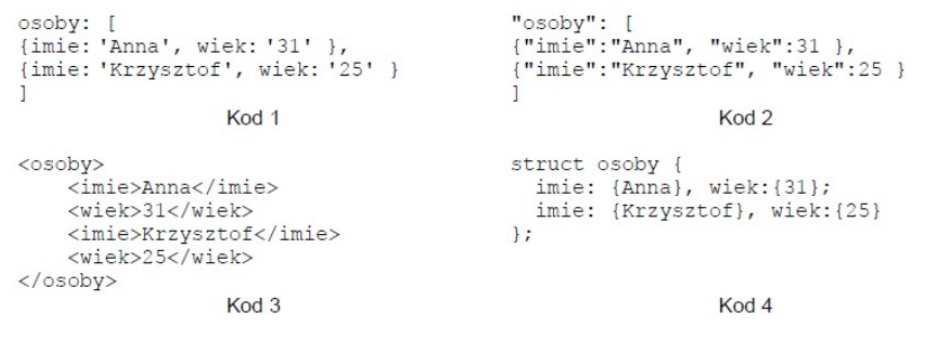

Wskaż poprawny pod względem składniowym kod dla formatu JSON, który jest używany do wymiany danych między backendem a frontendem aplikacji.

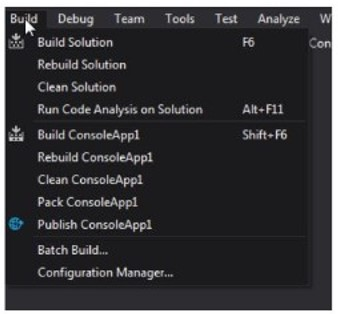

W środowisku do tworzenia aplikacji, gdzie przedstawiono menu, aby usunąć wszystkie pliki tymczasowe oraz wyniki projektu, należy wybrać opcję

Wskaż fragment kodu, który stanowi realizację przedstawionego algorytmu w języku C++

Które słowo kluczowe w C++ służy do definiowania klasy nadrzędnej?

Które urządzenie komputerowe jest najbardziej odpowiednie do graficznego projektowania w aplikacjach CAD?

Jakie ma znaczenie operator "==" w języku C++?

Które z poniższych stwierdzeń najlepiej charakteryzuje tablicę asocjacyjną?

Który z wymienionych etapów w procesie przetwarzania instrukcji przez procesor odbywa się jako pierwszy?

W zestawieniu zaprezentowano doświadczenie zawodowe pracowników firmy IT. Do stworzenia aplikacji front-end powinien/powinna zostać wyznaczony/a

| Pracownik | Znajomość technologii lub programów |

|---|---|

| Anna | Inkscape, Corel Draw |

| Krzysztof | Angular |

| Patryk | HTML, CSS |

| Ewa | Django, .NET |

Kod przedstawiony w języku XML/XAML określa

Jakie kwestie związane z percepcją są uwzględnione w rekomendacjach standardu WCAG 2.0?

Która z wymienionych metod może pomóc w walce z uzależnieniem od internetu?

Jakie znaczenie ma określenie "klasa zaprzyjaźniona" w kontekście programowania obiektowego?

Jaki jest zasadniczy cel ataku phishingowego?

Jakie składniki powinien mieć plan projektu?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólem, drętwieniem oraz zaburzeniami czucia w rejonie 1-3 palca ręki jest

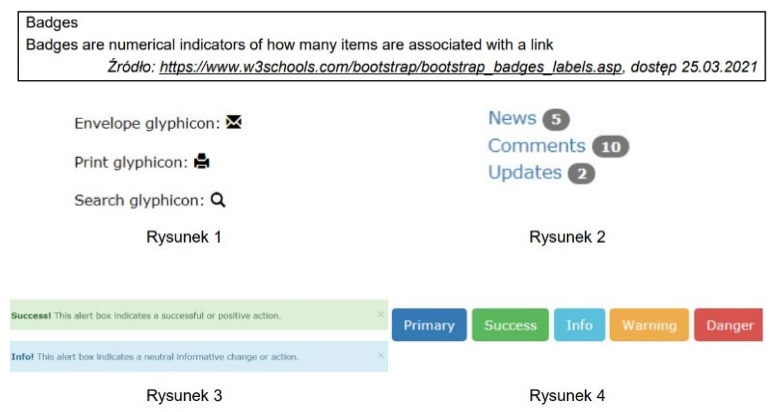

Na podstawie treści zawartej w ramce, określ, który z rysunków ilustruje element odpowiadający klasie Badge zdefiniowanej w bibliotece Bootstrap?

Jakie z wymienionych czynności można zrealizować przy pomocy składnika statycznego danej klasy?