Pytanie 1

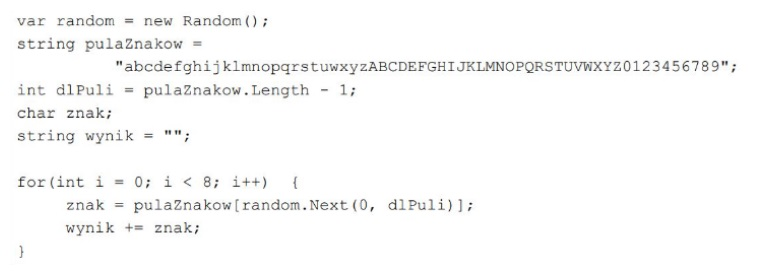

Zamieszczony kawałek kodu w języku C# tworzy hasło. Wskaż prawdziwe stwierdzenie dotyczące cech tego hasła?

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Zamieszczony kawałek kodu w języku C# tworzy hasło. Wskaż prawdziwe stwierdzenie dotyczące cech tego hasła?

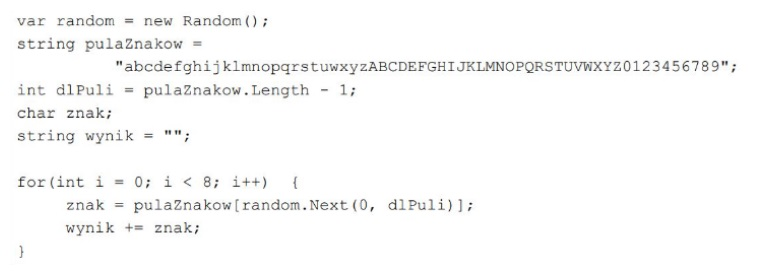

Po uruchomieniu podanego kodu w języku C++ w konsoli pojawi się ciąg liczb

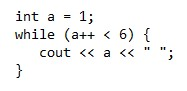

Który fragment kodu ilustruje zastosowanie rekurencji?

Działania przedstawione w filmie korzystają z narzędzia

Jakie znaczenie ma framework w kontekście programowania?

Jednym z elementów, które mają zostać zaimplementowane w aplikacji, jest możliwość cofnięcia ostatnich działań do 20 operacji wstecz (undo). Struktura danych, która jest odpowiednia do tego celu i pozwala na dostęp tylko do ostatnio dodanego elementu, to:

Jakie oznaczenie posiada norma krajowa w Polsce?

Cytat zaprezentowany powyżej dotyczy metodyki RAD. Co oznacza ten skrót w języku polskim?

Jakie jest rozwiązanie dla dodawania binarnego liczb 1011 oraz 110?

W jakim celu wykorzystuje się diagram Gantta?

W jakim przypadku algorytm sortowania bąbelkowego osiąga najlepszą wydajność?

Który z podanych terminów najlepiej odnosi się do składnika statycznego w klasie?

Jak nazywa się wzorzec projektowy, do którego odnosi się ta definicja?

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Jakiego kwalifikatora powinno się użyć dla metody, aby umożliwić do niej dostęp jedynie z wnętrza tej klasy oraz klas dziedziczących, a także, by metoda ta nie była dostępna w żadnej funkcji?

Algorytm przedstawiony powyżej może zostać zaimplementowany w języku Java z wykorzystaniem instrukcji:

Jakie czynniki powinny być brane pod uwagę podczas organizacji zasobów ludzkich w projekcie?

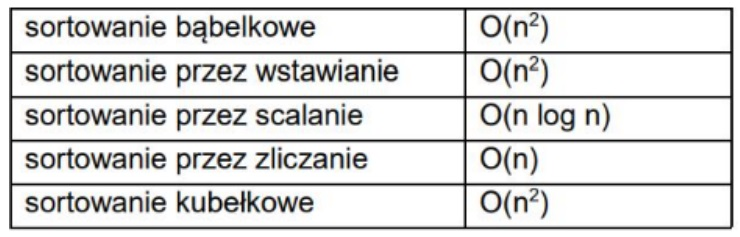

Z analizy złożoności obliczeniowej różnych algorytmów sortowania na dużych zbiorach danych (przekraczających 100 elementów) wynika, że najefektywniejszą metodą jest algorytm sortowania

Jaką rolę odgrywa destruktor w definicji klasy?

Jakie jest wymagane minimalne natężenie światła w biurze na stanowisku pracy?

Które z wymienionych stanowi przykład zagrożenia fizycznego w miejscu pracy?

Który z wymienionych parametrów dysku twardego ma największy wpływ na jego wydajność?

Który z poniższych opisów najlepiej definiuje kompilator?

W jaki sposób można ograniczyć problemy społeczne wynikające z nadmiernego używania internetu?

Algorytmy, które są wykorzystywane do rozwiązywania problemów przybliżonych lub takich, które nie mogą być opisane za pomocą algorytmu dokładnego, na przykład w prognozowaniu pogody czy identyfikacji nowych wirusów komputerowych, to algorytmy.

Który z wymienionych sposobów może przyczynić się do optymalizacji kodu źródłowego?

Która grupa typów zawiera wyłącznie typy złożone?

Która z metod zarządzania projektami jest najbardziej odpowiednia, gdy w początkowej fazie projektu zakres nie jest w pełni określony, wymagania mogą zmieniać się podczas realizacji, a także mogą wystąpić nowe potrzeby?

Jakie z wymienionych funkcji są typowe dla narzędzi służących do zarządzania projektami?

W środowisku IDE przeznaczonym do tworzenia aplikacji okienkowych zdefiniowano okno Form1. Aby wprowadzić zmiany w ustawieniach, w kolejności: tytuł okna na górnym pasku, standardowy kursor na strzałkę oraz kolor tła okna, należy dostosować następujące pola w oknie Properties:

Który z wymienionych algorytmów najczęściej wykorzystuje rekurencję?

W C++ mechanizm programowania obiektowego, który wykorzystuje funkcje wirtualne (ang. Virtual) i umożliwia programiście pominięcie kontroli klasy pochodnej podczas wywoływania metod, nazywa się

Jaki modyfikator dostępu umożliwia dostęp do pól klasy tylko za pomocą jej metod?

Który z wymienionych poniżej przykładów ilustruje prawidłowy szkielet zarządzania wyjątkami w języku C++?

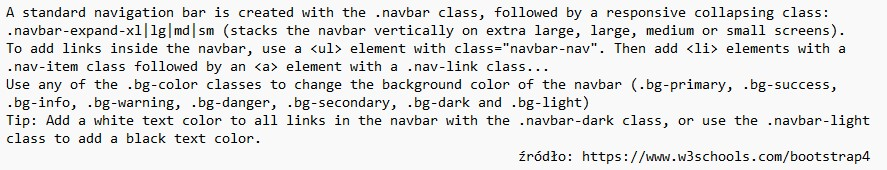

Zgodnie z dokumentacją dotyczącą menu Navbar z biblioteki Bootstrap 4, w celu stworzenia menu należy zdefiniować listę

Jakie działania mogą przyczynić się do ochrony swojego cyfrowego wizerunku w sieci?

Jaki z wymienionych komponentów jest kluczowy do inicjalizacji pola klasy podczas tworzenia instancji obiektu?

Który z wymienionych elementów NIE stanowi części instrukcji dla użytkownika programu?

Która z wymienionych topologii sieci wykazuje cechę, że wszystkie urządzenia są połączone jednym kablem?

Mobilna aplikacja przedstawia listę, w której każdy element można dotknąć palcem, aby zobaczyć jego detale. Zdarzenie, które odpowiada tej czynności, to