Pytanie 1

W dwóch sąsiadujących pomieszczeniach w pewnej firmie występują bardzo silne zakłócenia elektromagnetyczne. Aby osiągnąć jak największą przepustowość podczas działania istniejącej sieci LAN, jakie medium transmisyjne powinno zostać użyte?

Wynik: 16/40 punktów (40,0%)

Wymagane minimum: 20 punktów (50%)

W dwóch sąsiadujących pomieszczeniach w pewnej firmie występują bardzo silne zakłócenia elektromagnetyczne. Aby osiągnąć jak największą przepustowość podczas działania istniejącej sieci LAN, jakie medium transmisyjne powinno zostać użyte?

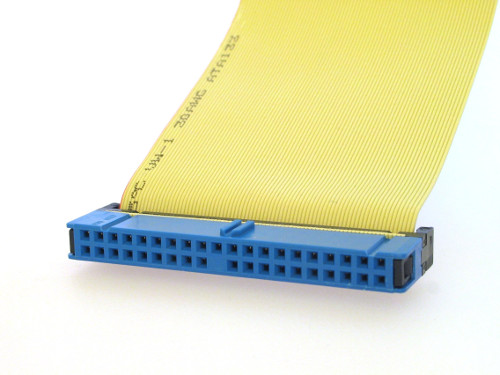

Na ilustracji widoczne jest urządzenie służące do

Jak nazywa się zestaw usług internetowych dla systemów operacyjnych z rodziny Microsoft Windows, który umożliwia działanie jako serwer FTP oraz serwer WWW?

NAT64 (Network Address Translation 64) to proces, który przekształca adresy

Na ilustracji pokazano wtyczkę taśmy kabel)

Jak najlepiej chronić zebrane dane przed dostępem w przypadku kradzieży komputera?

Jaki instrument służy do określania długości oraz tłumienności kabli miedzianych?

Jak brzmi nazwa klucza rejestru w systemie Windows, gdzie zapisane są relacje między typami plików a programami je obsługującymi?

W systemie Windows powiązanie rozszerzeń plików z odpowiednimi programami realizuje się za pomocą polecenia

Jaką funkcję należy wybrać, aby utworzyć kopię zapasową rejestru systemowego w edytorze regedit?

Aby przeprowadzić diagnozę systemu operacyjnego Windows oraz stworzyć plik z listą wszystkich ładujących się sterowników, konieczne jest uruchomienie systemu w trybie

Jakie złącze jest potrzebne do podłączenia zasilania do CD-ROM?

Wykorzystując narzędzie diagnostyczne Tracert, można zidentyfikować trasę do określonego celu. Ile routerów pokonał pakiet wysłany do hosta 172.16.0.99?

Aby utworzyć kolejną partycję w systemie Windows, można skorzystać z narzędzia

Jak wielu hostów można maksymalnie zaadresować w sieci lokalnej, mając do dyspozycji jeden blok adresów klasy C protokołu IPv4?

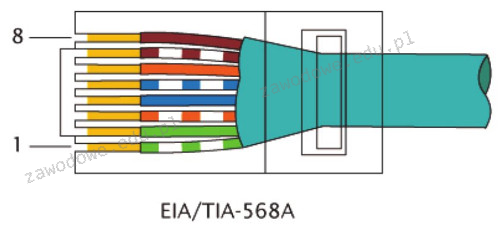

W standardzie Ethernet 100BaseTX do przesyłania danych używane są żyły kabla UTP podłączone do pinów

Aktywacja opcji Udostępnienie połączenia internetowego w systemie Windows powoduje automatyczne przydzielanie adresów IP dla komputerów (hostów) z niej korzystających. W tym celu używana jest usługa

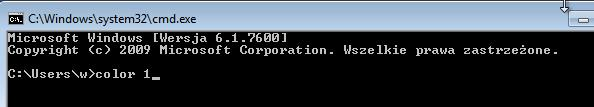

Jakie polecenie w systemie Windows powinno zostać użyte, aby uzyskać wynik zbliżony do tego na załączonym obrazku?

TCP 192.168.0.14:57989 185.118.124.154:http ESTABLISHED TCP 192.168.0.14:57997 fra15s17-in-f8:http ESTABLISHED TCP 192.168.0.14:58010 fra15s11-in-f14:https TIME_WAIT TCP 192.168.0.14:58014 wk-in-f156:https ESTABLISHED TCP 192.168.0.14:58015 wk-in-f156:https TIME_WAIT TCP 192.168.0.14:58016 104.20.87.108:https ESTABLISHED TCP 192.168.0.14:58022 ip-2:http TIME_WAIT

Jaki zakres adresów IPv4 jest prawidłowo przypisany do danej klasy?

Ile punktów abonenckich (2 x RJ45) powinno być zainstalowanych w biurze o powierzchni 49 m2, zgodnie z normą PN-EN 50167?

Licencja CAL (Client Access License) uprawnia użytkownika do

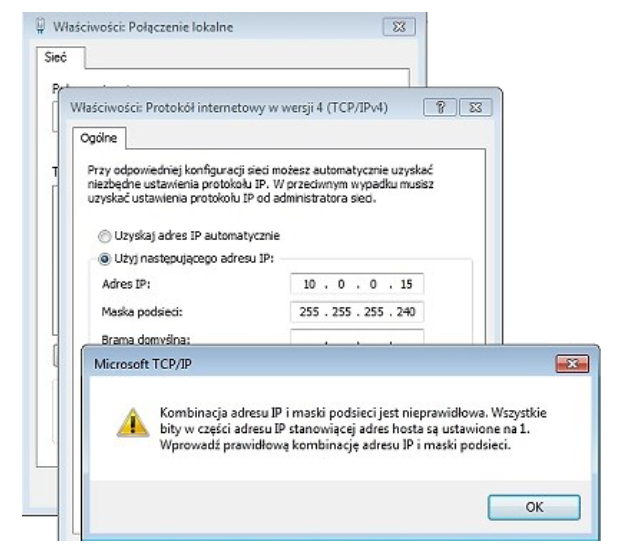

Na ilustracji widoczny jest komunikat, który pojawia się po wprowadzeniu adresu IP podczas ustawiania połączenia sieciowego na komputerze. Adres IP podany przez administratora to adres IP

Jaką topologię fizyczną charakteryzuje zapewnienie nadmiarowych połączeń między urządzeniami sieciowymi?

Na podstawie wskazanego cennika oblicz, jaki będzie łączny koszt brutto jednego podwójnego natynkowego gniazda abonenckiego w wersji dwumodułowej?

| Lp. | Nazwa | j.m. | Cena jednostkowa brutto |

|---|---|---|---|

| 1. | Puszka natynkowa 45x45mm dwumodułowa | szt. | 4,00 zł |

| 2. | Ramka + suport 45x45mm dwumodułowa | szt. | 4,00 zł |

| 3. | Adapter 22,5x45mm do modułu keystone | szt. | 3,00 zł |

| 4. | Moduł keystone RJ45 kategorii 5e | szt. | 7,00 zł |

Według specyfikacji JEDEC standardowe napięcie zasilania modułów RAM DDR3L o niskim napięciu wynosi

Kiedy podczas startu systemu z BIOSu firmy AWARD komputer wyemitował długi dźwięk oraz dwa krótkie, to oznacza, że wystąpił błąd?

W strukturze sieciowej zaleca się umiejscowienie jednego punktu abonenckiego na powierzchni wynoszącej

Jakie urządzenie powinno być użyte do segmentacji domeny rozgłoszeniowej?

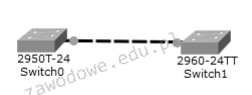

Które z urządzeń sieciowych jest przedstawione na grafice?

Aby aktywować funkcję S.M.A.R.T. dysku twardego, która odpowiada za monitorowanie i wczesne ostrzeganie przed awariami, należy skorzystać z

Jaki adres IPv6 jest stosowany jako adres link-local w procesie autokonfiguracji urządzeń?

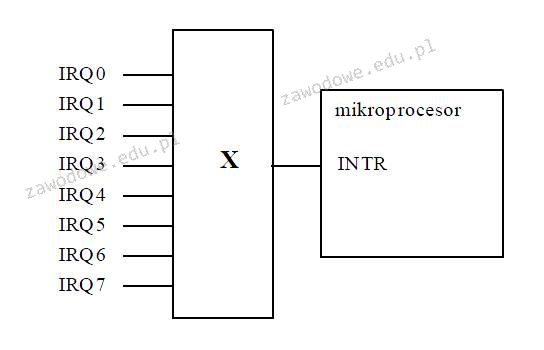

Na podstawie nazw sygnałów sterujących zidentyfikuj funkcję komponentu komputera oznaczonego na schemacie symbolem X?

Jaką rolę pełni usługa NAT działająca na ruterze?

W systemie Windows zastosowanie przedstawionego polecenia spowoduje chwilową zmianę koloru

Urządzenie, które pozwala komputerom na bezprzewodowe łączenie się z siecią komputerową przewodową, to

Złącze SC powinno być zainstalowane na kablu

Jakie materiały eksploatacyjne wykorzystuje się w rzutniku multimedialnym?

Symbol okablowania przedstawiony na diagramie odnosi się do kabla

Jakie urządzenie powinno być zainstalowane w serwerze, aby umożliwić automatyczne archiwizowanie danych na taśmach magnetycznych?

Ile bitów trzeba wydzielić z części hosta, aby z sieci o adresie IPv4 170.16.0.0/16 utworzyć 24 podsieci?