Pytanie 1

Wartości składowych RGB koloru #AA41FF zapisane w systemie szesnastkowym po przekształceniu na system dziesiętny są odpowiednio

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Wartości składowych RGB koloru #AA41FF zapisane w systemie szesnastkowym po przekształceniu na system dziesiętny są odpowiednio

Który z wymienionych kroków wchodzi w skład testowania aplikacji?

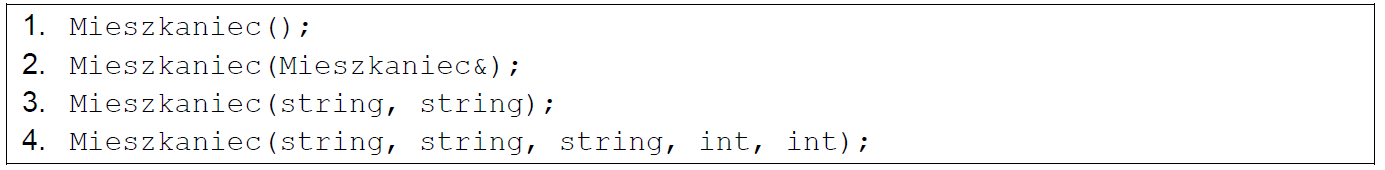

Klasa Mieszkaniec zawiera atrybuty: imie, nazwisko, ulica, nrDomu, rokUrodzenia. W tej klasie umieszczono opisane poniżej konstruktory (zapisano jedynie typy argumentów). Do tworzenia obiektu za pomocą konstruktora kopiującego wykorzystany będzie konstruktor określony w punkcie

Zajmując się pracą w zespole oraz dbając o jego efektywne funkcjonowanie, nie powinniśmy

Który z wymienionych parametrów określa prędkość procesora?

Jakie są typowe frameworki/biblioteki używane w aplikacjach webowych?

Gdzie są przechowywane informacje w sytuacji korzystania z chmury obliczeniowej?

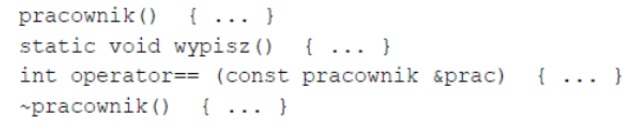

W klasie pracownik zdefiniowano opisane metody. Która z nich jest odpowiednia do dodania elementu diagnostycznego o treści: cout << "Obiekt został usunięty";

Jakie są różnice między testami funkcjonalnymi a niefunkcjonalnymi?

Jakie zagrożenie związane z użytkowaniem cyberprzestrzeni ma wpływ na zdrowie fizyczne?

Jakie jest główne zadanie portali społecznościowych?

W zestawieniu przedstawiono doświadczenie zawodowe członków zespołu IT. Osobą odpowiedzialną za stworzenie aplikacji front-end powinna być:

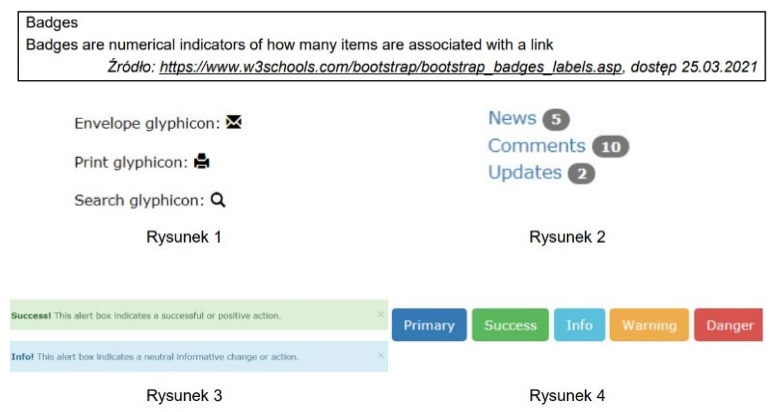

Na podstawie treści zawartej w ramce, określ, który z rysunków ilustruje element odpowiadający klasie Badge zdefiniowanej w bibliotece Bootstrap?

Jakie elementy powinny być uwzględnione w dokumentacji testowej aplikacji?

Jakie są cechy testów interfejsu?

Co to jest automatyzacja testowania procesów?

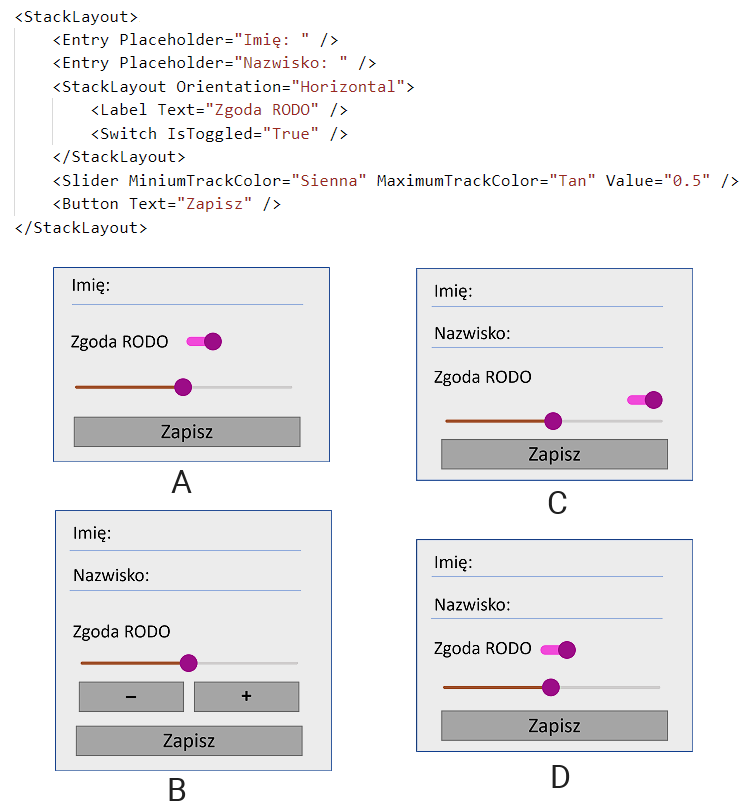

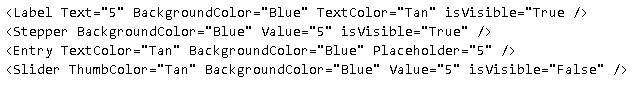

Kod XAML zaprezentowany powyżej zostanie wyświetlony jako:

Jakie są różnice między konstruktorem a zwykłą metodą w klasie?

Które z poniższych stwierdzeń najlepiej charakteryzuje tablicę asocjacyjną?

Ile kilobajtów (KB) znajduje się w jednym megabajcie (MB)?

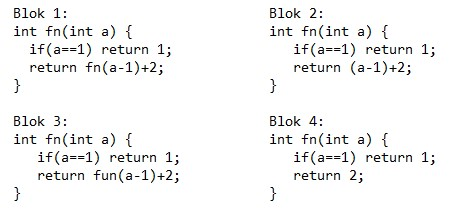

Który fragment kodu ilustruje zastosowanie rekurencji?

Metoda przeszukiwania w uporządkowanych tablicach, która polega na podzieleniu tablicy na kilka części i wykonywaniu wyszukiwania liniowego tylko w tej części, gdzie może znajdować się poszukiwany element, w języku angielskim jest określana jako

Jakie jest oznaczenie normy międzynarodowej?

Która z metod zarządzania projektami stawia na przejrzystość oraz wizualizację bieżących zadań?

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

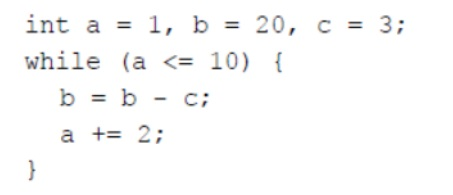

Jaką wartość ma zmienna b po wykonaniu poniższego kodu?

Jaki modyfikator dostępu umożliwia dostęp do pól klasy tylko za pomocą jej metod?

Które z poniższych zdań najlepiej określa funkcję zaprzyjaźnioną w ramach klasy?

Jakie określenie w programowaniu obiektowym odnosi się do "zmiennej klasy"?

Który z poniższych przykładów ilustruje deklarację złożonego typu w języku C++?

Jakie narzędzie jest najbardziej odpowiednie do identyfikacji błędów w trakcie działania programu?

W programowaniu obiektowym odpowiednikami zmiennych oraz funkcji w programowaniu strukturalnym są

Które z wymienionych narzędzi nie znajduje zastosowania w tworzeniu aplikacji desktopowych?

Jakie są różnice między procesem kompilacji a interpretacją kodu?

Jednym z kroków publikacji aplikacji mobilnej w Google Play są testy Beta, które charakteryzują się tym, że są:

Jakie jest najważniejsze właściwość algorytmów szyfrowania symetrycznego?

Który aspekt projektu aplikacji jest kluczowy dla zabezpieczenia danych użytkowników?

W jakim języku programowania kod źródłowy musi być skompilowany do kodu maszynowego konkretnej architektury procesora przed jego uruchomieniem?

Podaj wspólną cechę wszystkich kontrolek umieszczonych w ramce

Jakie są cechy biblioteki statycznej w zestawieniu z dynamiczną?