Pytanie 1

Jakie określenie w programowaniu obiektowym odnosi się do "zmiennej klasy"?

Wynik: 30/40 punktów (75,0%)

Wymagane minimum: 20 punktów (50%)

Jakie określenie w programowaniu obiektowym odnosi się do "zmiennej klasy"?

Jaką komendę w języku C++ używa się do wielokrotnego uruchamiania tego samego bloku kodu?

Który z komponentów interfejsu użytkownika umożliwia użytkownikowi wprowadzanie danych tekstowych?

Działania przedstawione w filmie korzystają z narzędzia

Ergonomiczną oraz właściwą pozycję do pracy przy komputerze zapewni fotel, którego

Jakie są różnice pomiędzy środowiskiem RAD a klasycznym IDE w kontekście aplikacji webowych?

Jakie środowisko jest przeznaczone do tworzenia aplikacji mobilnych dla urządzeń Apple, wykorzystujące różne języki programowania, takie jak Java i Objective C?

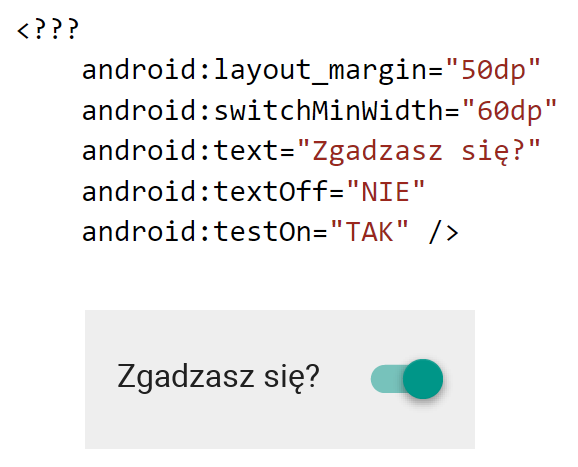

Jaką nazwę elementu interfejsu należy wprowadzić w pierwszej linii kodu, na miejscu

W jaki sposób procesor nawiązuje komunikację z pamięcią podręczną (cache)?

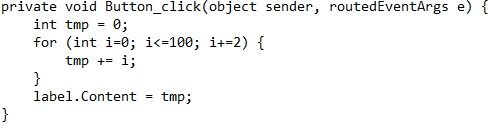

Jaką wartość przyjmie etykieta label po wykonaniu podanego kodu, gdy zostanie on uruchomiony po naciśnięciu przycisku w aplikacji?

Jakie z poniższych narzędzi wspomaga projektowanie interfejsu użytkownika w aplikacjach mobilnych?

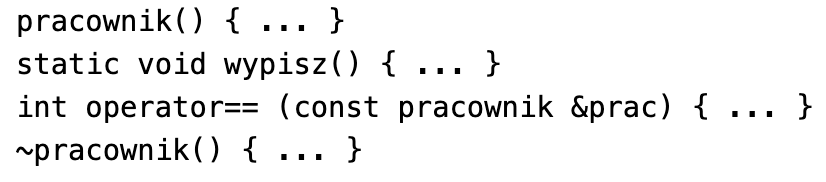

W obrębie klasy pracownik zdefiniowano przedstawione metody. Którą z nich można zgodnie z jej funkcją rozszerzyć o element diagnostyczny o treści: cout << "Obiekt został usunięty";

Jaką wydajność posiada sieć, która przesyła 500 MB danych w czasie 10 sekund?

Jakie kwestie związane z percepcją są uwzględnione w rekomendacjach standardu WCAG 2.0?

Który algorytm sortowania opiera się na metodzie "dziel i zwyciężaj"?

Tworząc aplikację opartą na obiektach, należy założyć, że program będzie zarządzany przez

Który komponent systemu komputerowego zajmuje się transferem danych pomiędzy procesorem a pamięcią RAM?

Która z operacji logicznych zwróci wartość "true", gdy obie zmienne są sobie równe?

Jakie jest podstawowe założenie normalizacji krajowej?

Które z wymienionych stanowi przykład struktury dziedziczenia?

Jakie znaczenie ma framework w kontekście programowania?

Diagramem, który służy do śledzenia realizacji zadań przez członków zespołu projektowego, może być

Jakie zasady stosuje programowanie obiektowe?

W przedstawionych funkcjonalnie równoważnych kodach źródłowych po przeprowadzeniu operacji w zmiennej b zostanie zapisany wynik:

Wynik dodawania liczb binarnych 1101 i 1001 to

Jaką rolę odgrywa interpreter w kontekście programowania?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólami, drętwieniem oraz zaburzeniami czucia w obszarze 1-3 palca dłoni jest

Wykorzystanie typu DECIMAL w MySQL wymaga wcześniejszego określenia długości (liczby cyfr) przed oraz po przecinku. Jak należy to zapisać?

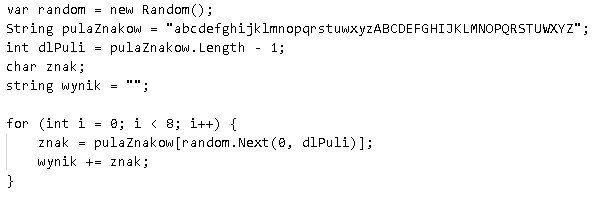

Zademonstrowana pętla wykorzystuje obiekt random do

Który z wymienionych mechanizmów pozwala na monitorowanie stanu użytkownika w trakcie sesji w aplikacji internetowej?

W jakiej sytuacji wykorzystanie stosu będzie korzystniejsze niż lista podczas projektowania zestawu danych?

Jakie działanie wykonuje polecenie "git pull"?

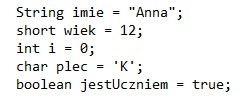

Podana deklaracja zmiennych w języku JAVA zawiera

W jakiej fazie cyklu życia projektu informatycznego następuje integracja oraz testowanie wszystkich modułów systemu?

W programowaniu obiektowym odpowiednikami zmiennych oraz funkcji w programowaniu strukturalnym są

Zaprezentowany fragment kodu w języku C# tworzy hasło. Wskaż zdanie PRAWDZIWE dotyczące charakterystyki tego hasła:

Jaki jest podstawowy cel przystosowania aplikacji do publikacji w sklepie mobilnym?

Które z wymienionych narzędzi najlepiej chroni dane na urządzeniach mobilnych?

W C++ mechanizm programowania obiektowego, który wykorzystuje funkcje wirtualne (ang. Virtual) i umożliwia programiście pominięcie kontroli klasy pochodnej podczas wywoływania metod, nazywa się

Jakie czynności należy wykonać, aby zrealizować zdarzenie kliknięcia na przycisk w aplikacji desktopowej?