Pytanie 1

Jakie polecenie w systemie Linux umożliwia wyświetlenie zawartości katalogu?

Wynik: 21/40 punktów (52,5%)

Wymagane minimum: 20 punktów (50%)

Jakie polecenie w systemie Linux umożliwia wyświetlenie zawartości katalogu?

Które z kont nie jest wbudowanym kontem w systemie Windows XP?

Jakie jest standardowe połączenie między skanerem a aplikacją graficzną?

System S.M.A.R.T. jest używany do nadzorowania funkcjonowania i identyfikowania problemów

W jakim systemie jest przedstawiona liczba 1010(o)?

Który z wewnętrznych protokołów routingu bazuje na metodzie wektora odległości?

Jakie polecenie należy wprowadzić w konsoli, aby skorygować błędy na dysku?

System S.M.A.R.T. służy do śledzenia funkcjonowania oraz identyfikacji usterek

Oprogramowanie OEM (Original Equipment Manufacturer) jest przypisane do

Wykonanie polecenia ipconfig /renew w trakcie ustawiania interfejsów sieciowych doprowadzi do

W topologii elementem centralnym jest switch

Element obliczeń zmiennoprzecinkowych to

Na zaprezentowanym schemacie logicznym sieci przedstawiono

Programem, który pozwala na zdalne monitorowanie działań użytkownika w sieci lokalnej lub przejęcie pełnej kontroli nad zdalnym komputerem, jest

Jaką przepustowość określa standard Ethernet IEEE 802.3z?

Parametr pamięci RAM określany czasem jako opóźnienie definiuje się jako

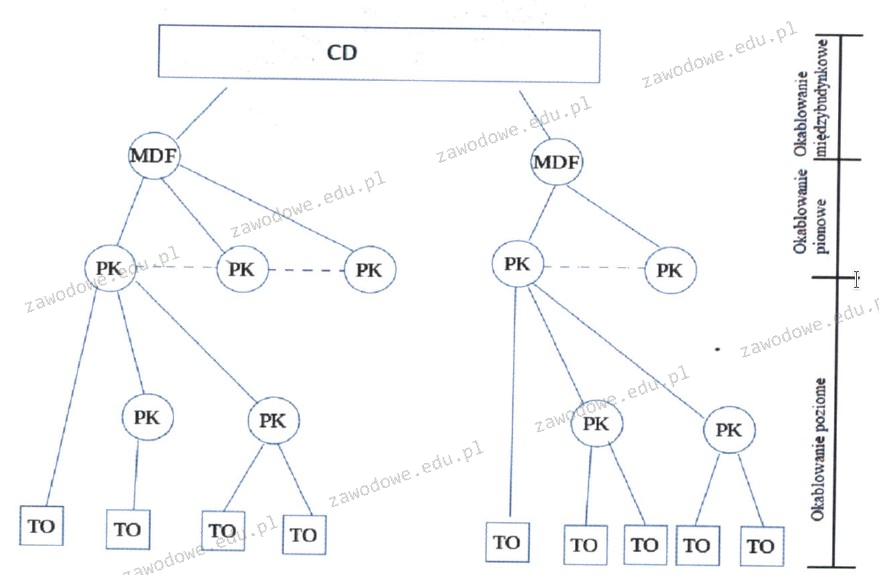

Jak na diagramach sieciowych LAN oznaczane są punkty dystrybucyjne znajdujące się na różnych kondygnacjach budynku, zgodnie z normą PN-EN 50173?

Na zdjęciu widać kartę

Aby zrealizować iloczyn logiczny z uwzględnieniem negacji, jaki funktor powinno się zastosować?

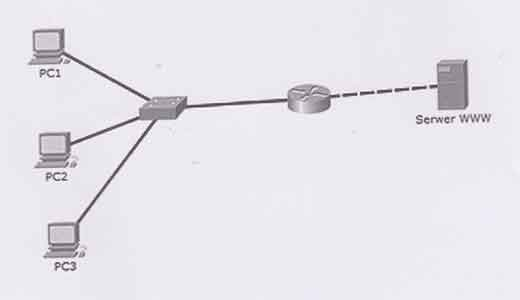

Użytkownicy w sieci lokalnej mogą się komunikować między sobą, lecz nie mają możliwości połączenia z serwerem WWW. Wynik polecenia ping z komputerów do bramy jest pozytywny. Który element sieci nie może być źródłem problemu?

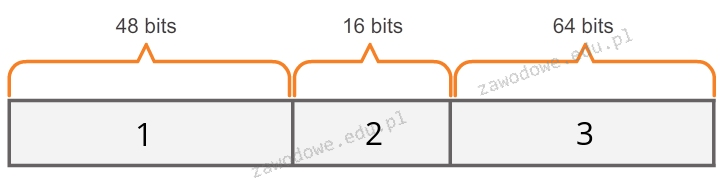

Jaką sekwencję mają elementy adresu globalnego IPv6 typu unicast ukazanym na diagramie?

Programem wiersza poleceń w systemie Windows, który umożliwia kompresję oraz dekompresję plików i folderów, jest aplikacja

Jakie medium transmisyjne w sieciach LAN zaleca się do użycia w budynkach zabytkowych?

W systemie Windows, aby założyć nową partycję podstawową, trzeba skorzystać z przystawki

Ile par kabli w standardzie 100Base-TX jest używanych do transmisji danych w obie strony?

Jakiego typu tablicę partycji trzeba wybrać, aby stworzyć partycję o pojemności 3TB na dysku twardym?

Serwis serwerowy, który pozwala na udostępnianie usług drukowania w systemie Linux oraz plików dla stacji roboczych Windows, to

Kabel sieciowy z końcówkami RJ45 był testowany za pomocą diodowego urządzenia do sprawdzania okablowania. Na tym urządzeniu diody LED włączały się po kolei, z wyjątkiem diod oznaczonych numerami 2 i 3, które świeciły jednocześnie na jednostce głównej testera, natomiast nie świeciły na jednostce zdalnej. Jaka była tego przyczyna?

W systemie operacyjnym Fedora foldery domowe użytkowników znajdują się w folderze

Norma EN 50167 odnosi się do rodzaju okablowania

Najwyższą prędkość przesyłania danych w sieci bezprzewodowej można osiągnąć używając urządzeń o standardzie

Która z macierzy RAID opiera się na replikacji dwóch lub więcej dysków twardych?

Jaki skrót odpowiada poniższej masce podsieci: 255.255.248.0?

Użytkownicy sieci WiFi zauważyli problemy oraz częste zrywanie połączenia z internetem. Co może być przyczyną tej sytuacji?

Jaką maskę trzeba zastosować, aby podzielić sieć z adresem 192.168.1.0 na 4 podsieci?

W systemie Ubuntu, które polecenie umożliwia bieżące monitorowanie działających procesów i aplikacji?

Na ilustracji pokazano interfejs w komputerze dedykowany do podłączenia

Jaką maksymalną prędkość danych można osiągnąć w sieci korzystającej z skrętki kategorii 5e?

Aby możliwe było skierowanie wydruku na twardy dysk, konieczne jest w ustawieniach drukarki wybranie opcji drukowania do portu

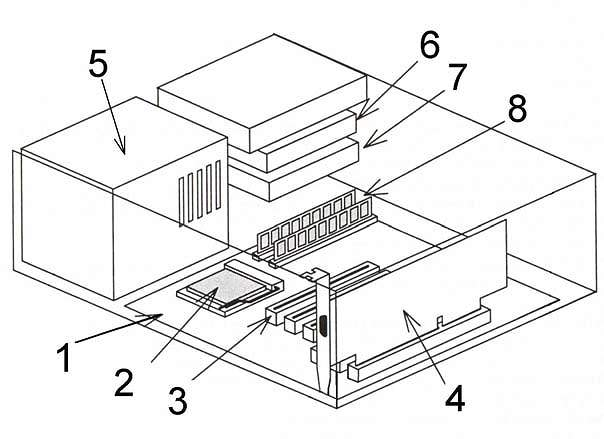

Na ilustracji procesor jest oznaczony liczbą