Pytanie 1

Usługi na serwerze są konfigurowane za pomocą

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Usługi na serwerze są konfigurowane za pomocą

Protokołem umożliwiającym dostęp do sieci pakietowej o prędkości nieprzekraczającej 2 Mbit/s jest protokół

Jakie oznaczenie powinien mieć komputer, aby mógł zostać sprzedany na terenie Polski, zgodnie z Dyrektywami Rady Europy?

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

Dwie stacje robocze w tej samej sieci nie są w stanie się skomunikować. Która z poniższych okoliczności może być przyczyną opisanego problemu?

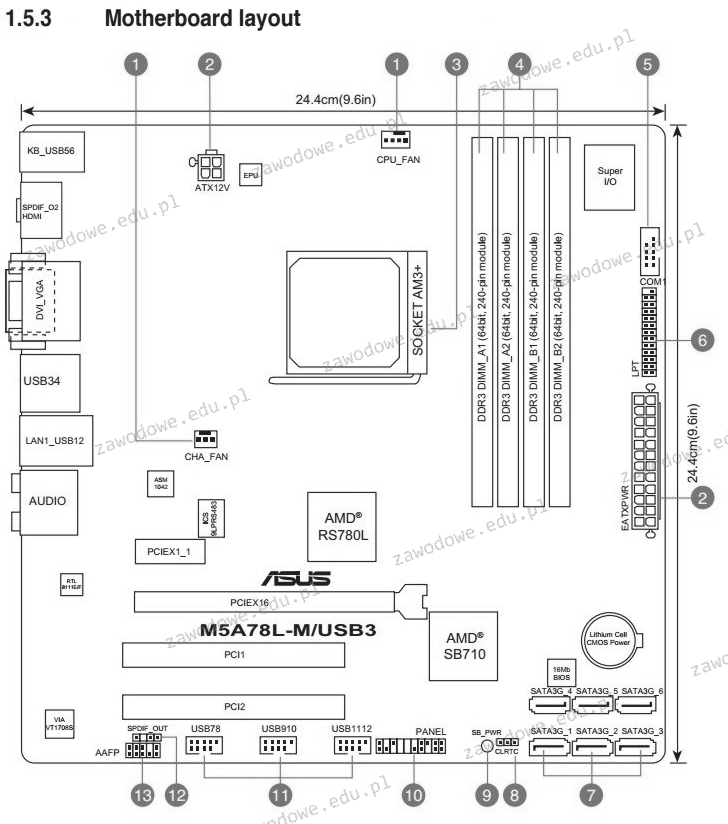

Ile portów USB może być dostępnych w komputerze wyposażonym w tę płytę główną, jeśli nie używa się huba USB ani dodatkowych kart?

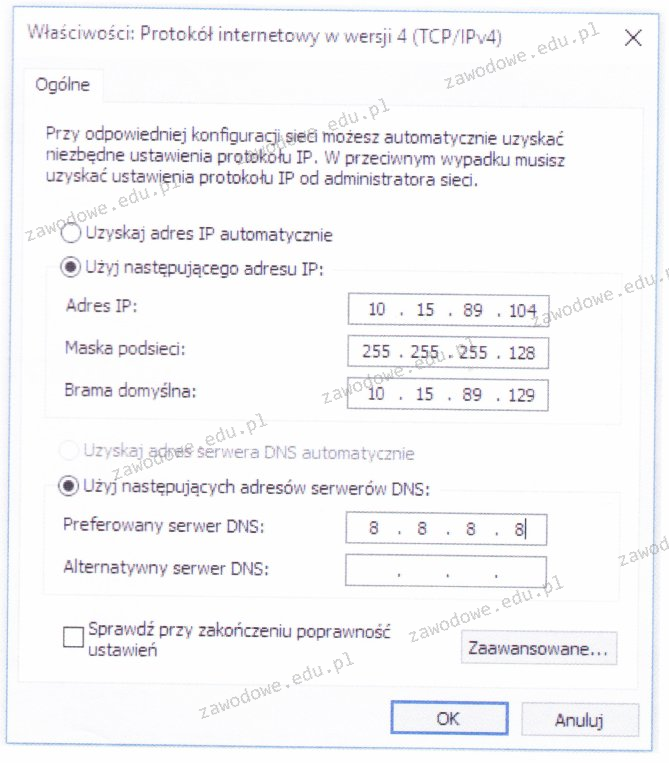

Schemat ilustruje ustawienia karty sieciowej dla urządzenia z adresem IP 10.15.89.104/25. Można z niego wywnioskować, że

W schemacie logicznym okablowania strukturalnego, zgodnie z terminologią polską zawartą w normie PN-EN 50174, cechą kondygnacyjnego punktu dystrybucyjnego jest to, że

Złącze SC powinno być zainstalowane na przewodzie

Który kolor żyły znajduje się w kablu skrętkowym?

Jakie napięcie zasilające mają moduły pamięci DDR3 SDRAM?

W systemie Linux, żeby ustawić domyślny katalog domowy dla nowych użytkowników na katalog /users/home/new, konieczne jest użycie polecenia

Jakie polecenie systemu Windows przedstawione jest na ilustracji?

Podczas realizacji projektu sieci komputerowej, pierwszym krokiem powinno być

Jak nazywa się protokół używany do przesyłania wiadomości e-mail?

Aby zmienić istniejące konto użytkownika przy użyciu polecenia net user oraz wymusić reset hasła po kolejnej sesji logowania użytkownika, jaki parametr należy dodać do tego polecenia?

Jakie materiały eksploatacyjne wykorzystuje się w rzutniku multimedialnym?

Podaj polecenie w systemie Linux, które umożliwia określenie aktualnego katalogu użytkownika.

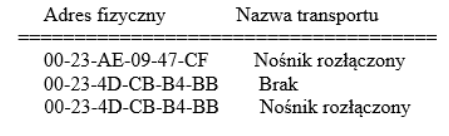

Na ilustracji widać

Jaki procesor powinien być zastosowany przy składaniu komputera osobistego z płytą główną Asus M5A78L-M/USB3 AMD760G socket AM3+?

Zasadniczym sposobem zabezpieczenia danych przechowywanych na serwerze jest

Ile podsieci tworzą komputery z adresami: 192.168.5.12/25, 192.168.5.50/25, 192.168.5.200/25, 192.158.5.250/25?

Jaką topologię fizyczną charakteryzuje zapewnienie nadmiarowych połączeń między urządzeniami sieciowymi?

Zużyty sprzęt elektryczny lub elektroniczny, na którym znajduje się symbol zobrazowany na ilustracji, powinien być

Polecenie grep w systemie Linux pozwala na

Aby zwiększyć wydajność komputera, można zainstalować procesor obsługujący technologię Hyper-Threading, która pozwala na

Jaką liczbę komputerów można zaadresować w sieci z maską 255.255.255.224?

W dokumentacji technicznej wydajność głośnika połączonego z komputerem wyraża się w jednostce:

Administrator pragnie udostępnić w sieci folder c:\instrukcje tylko trzem użytkownikom z grupy Serwisanci. Jakie działanie powinien podjąć?

AES (ang. Advanced Encryption Standard) to standard szyfrowania, który?

Wymogi działalności przedsiębiorstwa nakładają konieczność używania systemów plików, które zapewniają wysoki poziom zabezpieczeń oraz umożliwiają szyfrowanie informacji. W związku z tym należy wybrać system operacyjny Windows

W drukarce laserowej do stabilizacji druku na papierze używane są

Aby przekształcić serwer w kontroler domeny w systemach Windows Server, konieczne jest użycie komendy

Jakie polecenie należy wprowadzić w wierszu polecenia systemów Windows Server, aby zaktualizować dzierżawy adresów DHCP oraz przeprowadzić rejestrację nazw w systemie DNS?

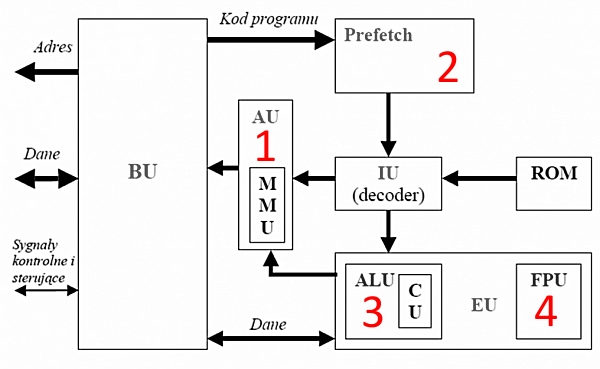

Koprocesor arytmetyczny, który pełni funkcję wykonywania obliczeń na liczbach zmiennoprzecinkowych w mikroprocesorze, został na schemacie oznaczony cyfrą

Zastosowanie symulacji stanów logicznych w obwodach cyfrowych pozwala na

Osoba pragnąca wydrukować dokumenty w oryginale oraz w trzech egzemplarzach na papierze samokopiującym powinna zainwestować w drukarkę

W jakiej technologii produkcji projektorów stosowany jest system mikroskopijnych luster, przy czym każde z nich odpowiada jednemu pikselowi wyświetlanego obrazu?

Jakim portem domyślnie odbywa się przesyłanie poleceń (command) serwera FTP?

Jakie korzyści płyną z zastosowania systemu plików NTFS?