Pytanie 1

Co należy do zadań interpretera?

Wynik: 34/40 punktów (85,0%)

Wymagane minimum: 20 punktów (50%)

Co należy do zadań interpretera?

Jakie środowisko deweloperskie jest najczęściej wykorzystywane do budowy aplikacji na platformę Android?

Które z podejść do tworzenia aplikacji najlepiej uwzględnia przyszłe zmiany w funkcjonalności?

Z jakiej kolekcji powinno się korzystać, aby przechowywać informacje związane z elementem interfejsu użytkownika w taki sposób, aby ten element był informowany przez kolekcję o dodaniu, usunięciu lub zmianie jej zawartości?

Jakiego typu funkcja jest tworzona poza klasą, ale ma dostęp do jej prywatnych i chronionych elementów?

Reguła zaangażowania i konsekwencji jako jedna z zasad wpływania na innych odnosi się

Który z wymienionych aktów prawnych odnosi się do ochrony danych osobowych w krajach Unii Europejskiej?

Jakie z wymienionych czynności można zrealizować przy pomocy składnika statycznego danej klasy?

Jakie jest główne zadanie debuggera w środowisku programowania?

Jakie operacje na plikach można uznać za podstawowe?

Jakie są różnice między kompilatorem a interpretem?

Zawarty w ramce opis licencji sugeruje, że mamy do czynienia z licencją

Jaką rolę pełni element statyczny w klasie?

Jakie zagrożenie związane z użytkowaniem cyberprzestrzeni ma wpływ na zdrowie fizyczne?

Jaką wartość jest w stanie przechować tablica jednowymiarowa?

Jakie z wymienionych narzędzi pozwala na jednoczesne korzystanie z systemów BIN, DEC i HEX?

Jaką kategorię własności intelektualnej reprezentują znaki towarowe?

Wskaż typy numeryczne o stałej precyzji

Aplikacje webowe stworzone z użyciem frameworka Angular lub biblioteki React, działające na standardowych portach, można uruchomić na lokalnym serwerze, wpisując w przeglądarkę

W jaki sposób można ograniczyć problemy społeczne wynikające z nadmiernego używania internetu?

Który z poniższych problemów jest najczęściej rozwiązywany z zastosowaniem algorytmu rekurencyjnego?

Jakie działania można podjąć, aby uniknąć pogorszenia wzroku podczas korzystania z komputera?

Jakie z przedstawionych rozwiązań może pomóc w unikaniu porażeń prądem w biurze?

Co to jest wskaźnik w języku C?

W jaki sposób definiuje się konstruktor kopiujący w ramach klasy?

Liczba A4 w zapisie heksadecymalnym ma odpowiadający jej zapis binarny

Jakie elementy powinny być uwzględnione w scenariuszu testów aplikacji?

Który z poniższych przykładów stanowi aplikację mobilną wykorzystującą bazę danych?

Zaprezentowany wykres ilustruje wyniki przeprowadzonych testów

Jakie składniki są kluczowe w dynamicznym formularzu logowania?

Jakie z wymienionych narzędzi jest szeroko stosowane do debugowania aplikacji internetowych?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę bazową?

Która z metod zarządzania projektami stawia na przejrzystość oraz wizualizację bieżących zadań?

W jakiej okoliczności należy umieścić poszkodowanego w pozycji bezpiecznej?

Jakie są różnice między dialogiem modalnym a niemodalnym?

Modyfikator dostępu, który znajduje się przed definicją metody Dodaj() w klasie Kalkulator, powoduje, że

Który z wymienionych terminów dotyczy klasy, która stanowi podstawę dla innych klas, lecz nie może być tworzona w instancji?

Który z wymienionych poniżej wzorców projektowych można zakwalifikować jako wzorzec strukturalny?

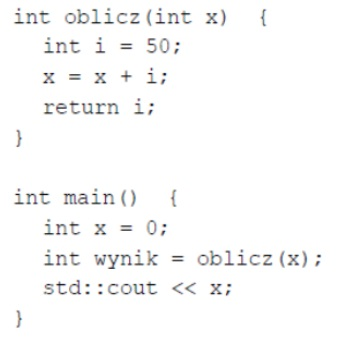

Dlaczego w wyniku działania tego kodu w języku C++ na ekranie pojawiła się wartość O zamiast 50?

Jaką wydajność posiada sieć, która przesyła 500 MB danych w czasie 10 sekund?