Pytanie 1

Jak należy ustawić w systemie Windows Server 2008 parametry protokołu TCP/IP karty sieciowej, aby komputer mógł jednocześnie łączyć się z dwiema różnymi sieciami lokalnymi posiadającymi odrębne adresy IP?

Wynik: 9/40 punktów (22,5%)

Wymagane minimum: 20 punktów (50%)

Jak należy ustawić w systemie Windows Server 2008 parametry protokołu TCP/IP karty sieciowej, aby komputer mógł jednocześnie łączyć się z dwiema różnymi sieciami lokalnymi posiadającymi odrębne adresy IP?

Informacje ogólne na temat zdarzeń systemowych w systemie Linux są zapisywane w

Rozmiar plamki na monitorze LCD wynosi

Po włączeniu komputera wyświetlił się komunikat: "non-system disk or disk error. Replace and strike any key when ready". Jakie mogą być przyczyny?

Jak nazywa się protokół, który pozwala na ściąganie wiadomości e-mail z serwera?

Na przedstawionym zdjęciu złącza pozwalają na

Wyświetlony stan ekranu terminala został uzyskany podczas testu realizowanego w środowisku Windows. Techniczny pracownik zdobył w ten sposób informacje o:

Zachowanie kopii często odwiedzanych witryn oraz zwiększenie ochrony przez filtrowanie pewnych treści witryn internetowych można osiągnąć dzięki

Jaki protokół stosują komputery, aby informować router o zamiarze dołączenia do lub opuszczenia konkretnej grupy multicastowej?

Aby zrealizować sieć komputerową w pomieszczeniu zastosowano 25 metrów skrętki UTP, 5 gniazd RJ45 oraz odpowiednią ilość wtyków RJ45 niezbędnych do stworzenia 5 kabli połączeniowych typu patchcord. Jaki jest całkowity koszt użytych materiałów do budowy sieci? Ceny jednostkowe stosowanych materiałów można znaleźć w tabeli.

| Materiał | Cena jednostkowa | Koszt |

|---|---|---|

| Skrętka UTP | 1,00 zł/m | 25 zł |

| Gniazdo RJ45 | 5,00 zł/szt. | 25 zł |

| Wtyk RJ45 | 3,00 zł/szt. | 30 zł |

Jakie urządzenie NIE powinno być serwisowane podczas korzystania z urządzeń antystatycznych?

Który zakres adresów pozwala na komunikację multicast w sieciach z użyciem adresacji IPv6?

Pamięć Intel® Smart Cache, która jest wbudowana w procesory o wielu rdzeniach, takie jak Intel® Core TM Duo, to pamięć

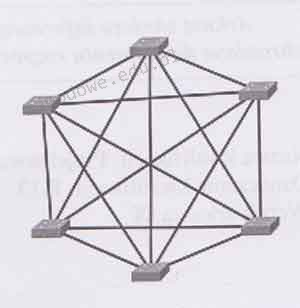

Jakiego rodzaju fizycznej topologii sieci komputerowej dotyczy przedstawiony obrazek?

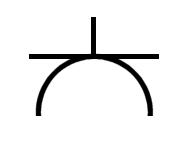

Na rysunkach technicznych dotyczących instalacji sieci komputerowej, wraz z jej dedykowanym systemem elektrycznym, gniazdo oznaczone symbolem przedstawionym na rysunku to

Aby zweryfikować indeks stabilności systemu Windows Server, należy zastosować narzędzie

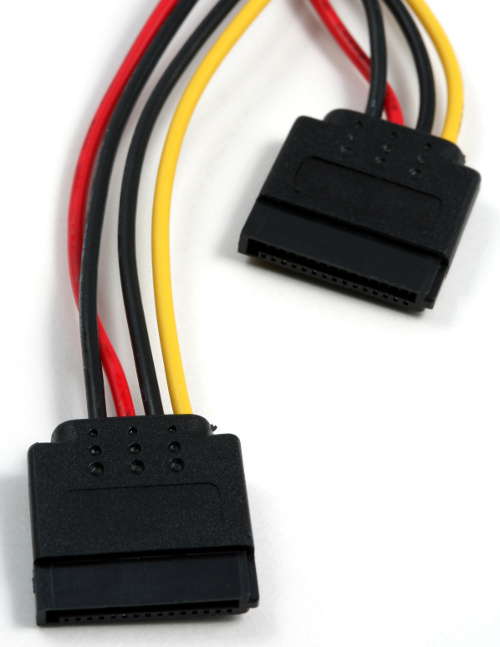

Na zdjęciu ukazano złącze zasilające

Jakie polecenie należy zastosować w systemach operacyjnych z rodziny Windows, aby ustawić plik w trybie tylko do odczytu?

Który z symboli w systemach operacyjnych z rodziny Windows powinien być użyty przy udostępnianiu zasobu ukrytego w sieci?

Ile adresów urządzeń w sieci jest dostępnych dzięki zastosowaniu klasy adresowej C w systemach opartych na protokołach TCP/IP?

Liczba 45H w systemie ósemkowym wyraża się jako

W przypadku planowania wykorzystania przestrzeni dyskowej komputera do przechowywania oraz udostępniania danych, takich jak pliki oraz aplikacje dostępne w internecie, a także ich zarządzania, komputer powinien być skonfigurowany jako

Które urządzenie poprawi zasięg sieci bezprzewodowej?

W przypadku, gdy w tej samej przestrzeni będą funkcjonować jednocześnie dwie sieci WLAN zgodne ze standardem 802.11g, w celu zminimalizowania ryzyka wzajemnych zakłóceń, powinny one otrzymać kanały o numerach różniących się o

Termin "10 W" w dokumentacji technicznej dotyczącej głośnika komputerowego wskazuje na jego

Jak wygląda liczba 356 w systemie binarnym?

Który z poniższych adresów stanowi adres rozgłoszeniowy dla sieci 172.16.64.0/26?

Błąd typu STOP w systemie Windows (Blue Screen), który występuje w momencie, gdy system odwołuje się do niepoprawnych danych w pamięci RAM, to

Z wykorzystaniem narzędzia diagnostycznego Tracert można określić ścieżkę do celu. Przez ile routerów przechodził pakiet wysłany z hosta 172.16.0.99?

Schemat ilustruje ustawienia urządzenia WiFi. Wskaż, które z poniższych stwierdzeń na temat tej konfiguracji jest prawdziwe?

Aby zweryfikować poprawność przebiegów oraz wartości napięć w układzie urządzenia elektronicznego, można zastosować

Co to jest serwer baz danych?

Podczas próby nawiązania połączenia z serwerem FTP, uwierzytelnienie anonimowe nie powiodło się, natomiast logowanie za pomocą loginu i hasła zakończyło się sukcesem. Co może być przyczyną tej sytuacji?

Toner stanowi materiał eksploatacyjny w drukarce

Jakiej funkcji powinno się użyć, aby utworzyć kopię zapasową rejestru systemowego w programie regedit?

Urządzenie, które zamienia otrzymane ramki na sygnały przesyłane w sieci komputerowej, to

Jakie polecenie w systemie operacyjnym Linux służy do monitorowania komunikacji pakietów TCP/IP lub protokołów wysyłanych lub odbieranych w sieci komputerowej, do której podłączony jest komputer użytkownika?

Symbol zaprezentowany powyżej, używany w dokumentacji technicznej, wskazuje na

Jakiego narzędzia należy użyć do montażu końcówek kabla UTP w gnieździe keystone z zaciskami typu 110?

Jaki sterownik drukarki jest uniwersalny dla różnych urządzeń oraz systemów operacyjnych i stanowi standard w branży poligraficznej?