Pytanie 1

Jakie aspekty powinny być brane pod uwagę przy tworzeniu struktury danych dla aplikacji?

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Jakie aspekty powinny być brane pod uwagę przy tworzeniu struktury danych dla aplikacji?

Jakie składniki powinien mieć plan projektu?

Jednym z kroków przy publikacji aplikacji mobilnej w sklepie Google Play są testy Beta, które charakteryzują się tym, że są one

Gdzie są przechowywane informacje w sytuacji korzystania z chmury obliczeniowej?

Który z wymienionych składników jest charakterystyczny dla środowiska IDE przeznaczonego do tworzenia aplikacji mobilnych?

Zapisany fragment w Pythonie ilustruje:

Zalecenia standardu WCAG 2.0 dotyczące percepcji koncentrują się na

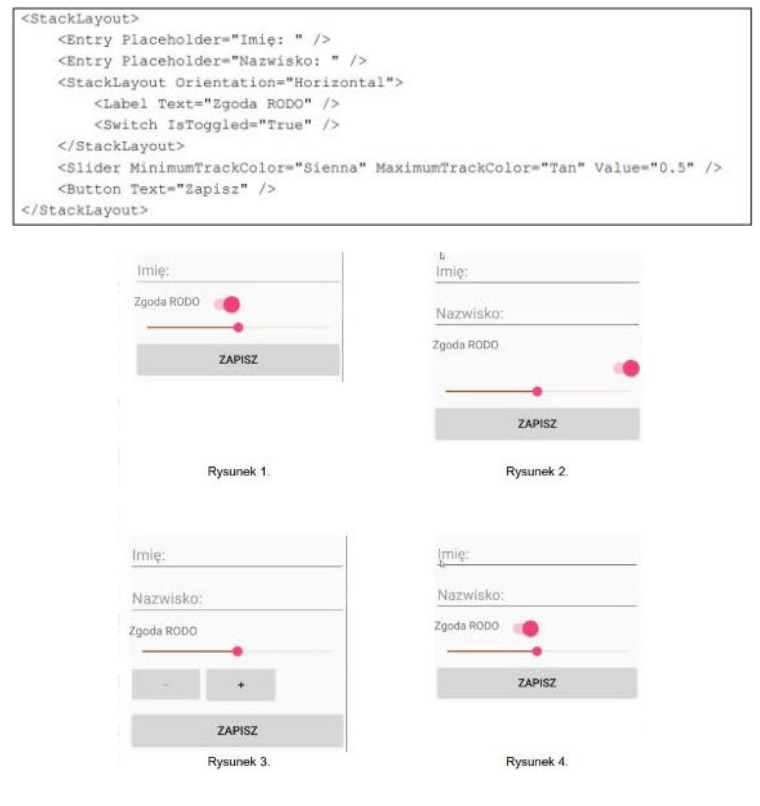

Jak zostanie przedstawiony poniższy kod XAML?

Który z wymienionych algorytmów sortowania jest najskuteczniejszy w przypadku dużych zbiorów danych w przeważającej liczbie sytuacji?

Jaką cechą odznacza się framework w porównaniu do biblioteki?

W jakiej metodzie zarządzania projektami nacisk kładzie się na ograniczenie marnotrawstwa?

Jakie jest główne zadanie portali społecznościowych?

Jaki framework jest powszechnie wykorzystywany do rozwijania aplikacji desktopowych w języku C++?

Jaką wartość jest w stanie przechować tablica jednowymiarowa?

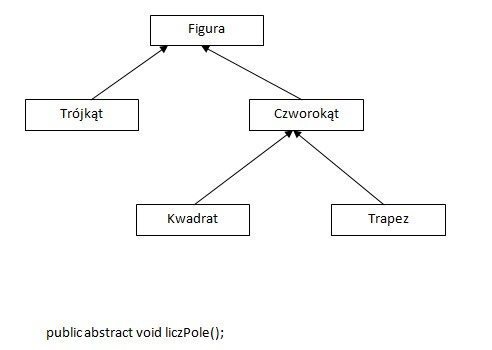

Przyjmując, że opisana hierarchia klas właściwie odzwierciedla figury geometryczne i każda figura ma zdefiniowaną metodę do obliczania pola, to w której klasie można znaleźć deklarację metody liczPole()?

Jakie zadanie wykonuje debugger?

Wskaź rodzaj testowania, które realizuje się w trakcie tworzenia kodu źródłowego?

Który z poniższych problemów jest najczęściej rozwiązywany z zastosowaniem algorytmu rekurencyjnego?

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

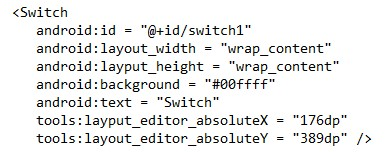

Kod przedstawiony w języku XML/XAML określa

W jaki sposób można zmniejszyć liczbę danych zbieranych przez aplikacje mobilne?

Testy mające na celu identyfikację błędów w interfejsach między modułami bądź systemami nazywane są testami

Jakie informacje zawiera zestaw instrukcji (ISA) danego procesora?

Jakie zagrożenie związane z użytkowaniem cyberprzestrzeni ma wpływ na zdrowie fizyczne?

Teoria wyznaczania celów definiuje właściwie sformułowany cel jako SMART, od pierwszych liter słów: specyficzny, Mierzalny, Ambitny, Realny oraz Terminowy. Wskaź, który cel wymaga wysiłku i stanowi wyzwanie dla pracownika?

Metodyka zwinna (ang. agile) opiera się na

Jakie jest podstawowe zadanie funkcji zaprzyjaźnionej w danej klasie?

Która z wymienionych metod może pomóc w walce z uzależnieniem od internetu?

Jakie są korzyści z wykorzystania struktur danych typu mapa (np. HashMap w Javie) w kontekście tworzenia zbiorów danych?

Który z wymienionych typów kolekcji pozwala na dostęp do ostatnio dodanego elementu w pierwszej kolejności?

Czym jest klasa w programowaniu obiektowym?

Który z wymienionych elementów interfejsu użytkownika jest charakterystyczny dla aplikacji działającej na komputerze?

Która z wymienionych zasad odnosi się do zachowania prywatności w sieci?

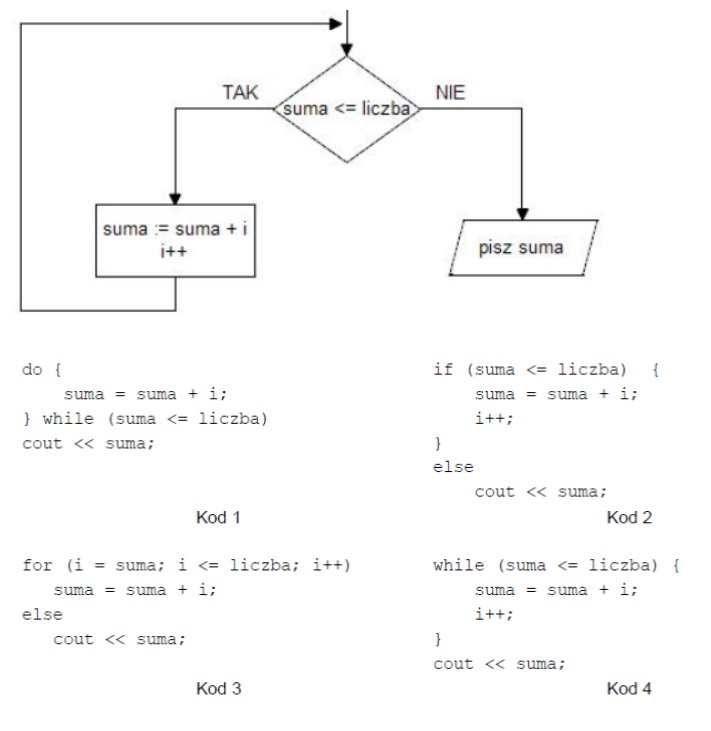

Wskaż fragment kodu, który stanowi realizację przedstawionego algorytmu w języku C++

Użycie modyfikatora abstract w definicji metody w klasie wskazuje, że

Który z wymienionych elementów można zdefiniować jako psychofizyczny?

Wskaż język programowania, który pozwala na stworzenie aplikacji mobilnej w środowisku Android Studio?

W jakim celu wykorzystuje się diagram Gantta?

Jakie zastosowanie ma język Swift w zakresie aplikacji mobilnych?

Które z poniżej wymienionych afirmacji najtrafniej charakteryzuje proces interpretacji kodu?