Pytanie 1

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

W jakiej fazie cyklu życia projektu informatycznego następuje integracja oraz testowanie wszystkich modułów systemu?

Jakie cechy posiada kod dopełniający do dwóch?

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE w odniesieniu do aplikacji mobilnych?

Jaką kategorię własności intelektualnej reprezentują znaki towarowe?

Jakie środowisko developerskie służy do tworzenia aplikacji na platformę iOS?

Jakie zadanie wykonuje debugger?

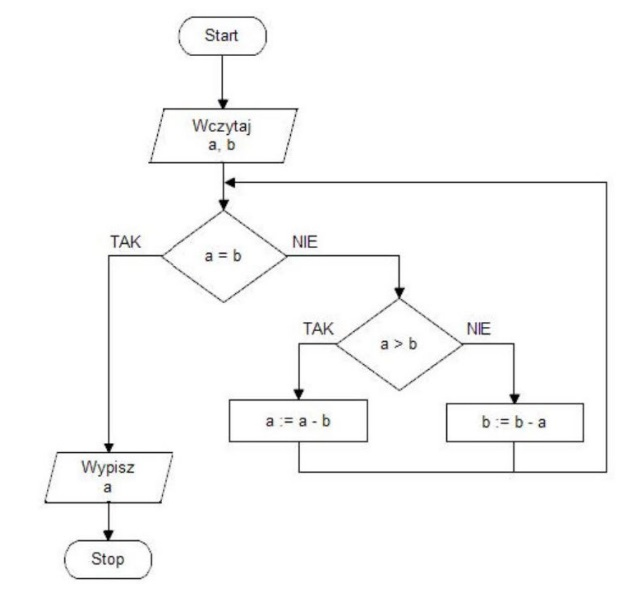

Prezentowana metoda jest realizacją algorytmu

Testy mające na celu identyfikację błędów w interfejsach między modułami bądź systemami nazywane są testami

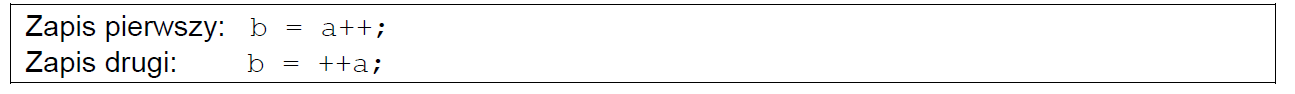

Wykorzystując jeden z dwóch zaprezentowanych sposobów inkrementacji w językach z rodziny C lub Java, można zauważyć, że

Jakie środowisko deweloperskie jest powszechnie wykorzystywane do produkcji aplikacji webowych w języku Java?

Pierwszym krokiem w procesie tworzenia aplikacji jest

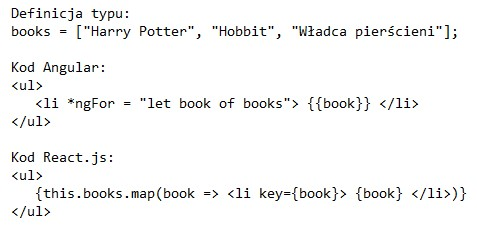

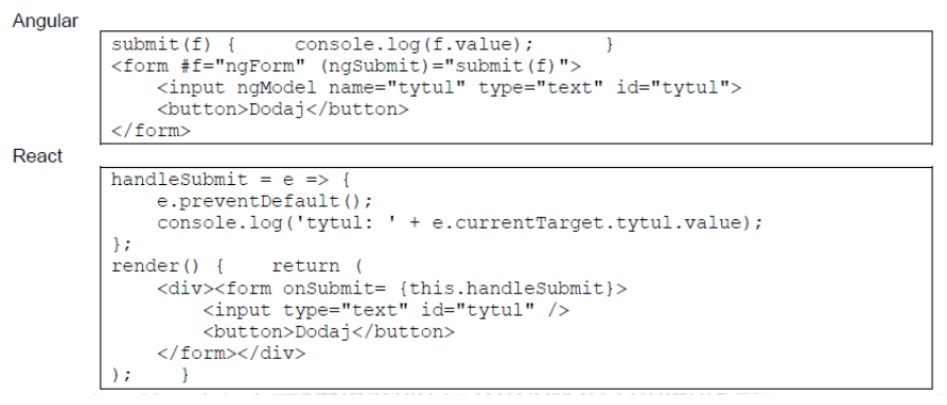

Na równoważnych pod względem funkcjonalnym listingach fragmentów aplikacji Angular oraz React.js utworzono listę punktowaną, która zawiera

Jaką komendę w języku C++ używa się do wielokrotnego uruchamiania tego samego bloku kodu?

Który z wymienionych terminów dotyczy klasy, która stanowi podstawę dla innych klas, lecz nie może być tworzona w instancji?

Która z poniższych informacji o pojęciu obiekt jest prawdziwa?

Który z wymienionych elementów stanowi przykład złożonego typu danych?

Który z operatorów w Pythonie umożliwia sprawdzenie, czy dany element należy do listy?

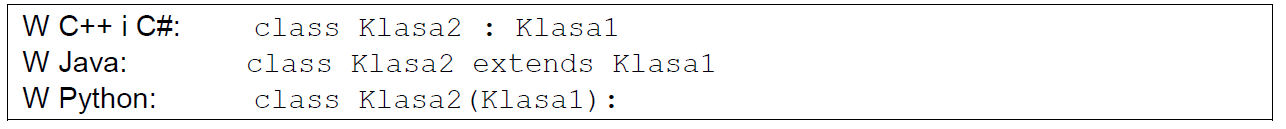

Sposób deklaracji Klasa2 wskazuje, że

Jakie funkcje realizuje polecenie "git clone"?

W jaki sposób można zmniejszyć liczbę danych zbieranych przez aplikacje mobilne?

W środowisku IDE przeznaczonym do tworzenia aplikacji okienkowych zdefiniowano okno Form1. Aby wprowadzić zmiany w ustawieniach, w kolejności: tytuł okna na górnym pasku, standardowy kursor na strzałkę oraz kolor tła okna, należy dostosować następujące pola w oknie Properties:

Które z wymienionych sytuacji jest przykładem hermetyzacji w programowaniu obiektowym?

Które z wymienionych praw autorskich nie wygasa po pewnym czasie?

Które z wymienionych stwierdzeń najtrafniej charakteryzuje klasę bazową?

Jakie są główne cechy architektury klient-serwer?

Jaką cechą odznacza się framework w porównaniu do biblioteki?

Celem mechanizmu obietnic (ang. promises) w języku JavaScript jest

Jakie elementy powinny być uwzględnione w scenariuszu testów aplikacji?

Który z komponentów interfejsu użytkownika umożliwia użytkownikowi wprowadzanie danych tekstowych?

Który z poniższych aspektów najdokładniej określa cel realizacji projektu?

Jakie jest przeznaczenie polecenia "git merge"?

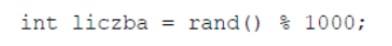

W języku C++, zakładając, że przedstawiony fragment kodu poprawnie się skompiluje i zostanie wykonany, to zmiennej liczba przypisana zostanie wartość

Jakie z wymienionych czynności można zrealizować przy pomocy składnika statycznego danej klasy?

Przedstawiono funkcjonalnie równoważne fragmenty kodu aplikacji Angular oraz React.js.

Jakie są różnice pomiędzy środowiskiem RAD a klasycznym IDE w kontekście aplikacji webowych?

Zmienna o typie logicznym może mieć następujące wartości:

Jakie czynniki powinny być brane pod uwagę podczas organizacji zasobów ludzkich w projekcie?

Algorytmu Euklidesa, przedstawionego na schemacie, należy użyć do obliczenia.