Pytanie 1

Jaki instrument służy do określania długości oraz tłumienności kabli miedzianych?

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Jaki instrument służy do określania długości oraz tłumienności kabli miedzianych?

Aby uzyskać więcej wolnego miejsca na dysku bez tracenia danych, co należy zrobić?

Jakie będą całkowite wydatki na materiały potrzebne do stworzenia 20 kabli połączeniowych typu patchcord, z których każdy ma długość 1,5m, jeśli cena 1 metra bieżącego kabla wynosi 1zł, a cena wtyku to 50 gr?

W systemie Windows, gdzie należy ustalić wymagania dotyczące złożoności hasła?

Interfejs graficzny systemu Windows, który wyróżnia się przezroczystością przypominającą szkło oraz delikatnymi animacjami okien, nazywa się

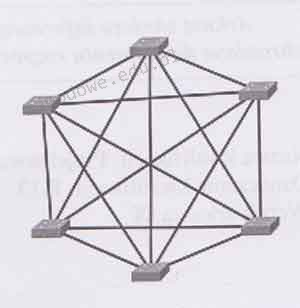

Jakiego rodzaju fizycznej topologii sieci komputerowej dotyczy przedstawiony obrazek?

Jakie środowisko graficzne zaprojektowane dla systemu Linux ma najniższe wymagania dotyczące pamięci RAM?

Aby stworzyć las w strukturze AD DS (Active Directory Domain Services), konieczne jest utworzenie przynajmniej

Jakie informacje można uzyskać za pomocą polecenia uname -s w systemie Linux?

W systemie oktalnym liczba heksadecymalna 1E2F16 ma zapis w postaci

Wykonanie polecenia ```NET USER GRACZ * /ADD``` w wierszu poleceń systemu Windows spowoduje

Który adres IPv4 odpowiada adresowi IPv6 ::1?

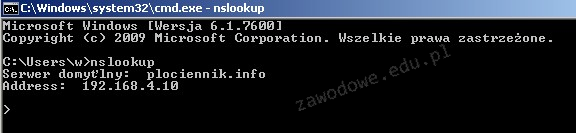

W terminalu systemu operacyjnego wydano komendę nslookup. Jakie dane zostały uzyskane?

Jakim adresem IPv6 charakteryzuje się autokonfiguracja łącza?

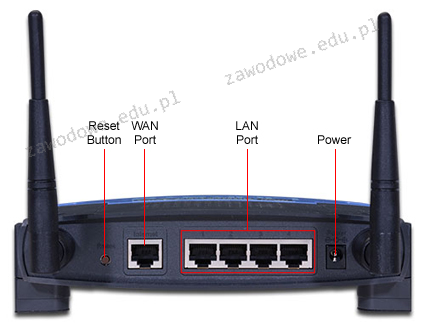

Na ilustracji przedstawiono tylną stronę

Redukcja liczby jedynek w masce pozwoli na zaadresowanie

Klient przyniósł do serwisu uszkodzony sprzęt komputerowy. W trakcie procedury odbioru sprzętu, przed rozpoczęciem jego naprawy, serwisant powinien

Który z poniższych elementów jest częścią mechanizmu drukarki atramentowej?

Elementem, który umożliwia wymianę informacji pomiędzy procesorem a magistralą PCI-E, jest

Cena wydruku jednej strony tekstu wynosi 95 gr, a koszt wykonania jednej płyty CD to 1,54 zł. Jakie wydatki poniesie firma, tworząc płytę z prezentacjami oraz poradnik liczący 120 stron?

Jakie narzędzie jest używane do diagnozowania łączności między hostami w systemie Windows?

Czym jest skrót MAN w kontekście sieci?

Do wykonywania spawów włókien światłowodowych nie jest konieczne:

Co to jest serwer baz danych?

Jaki protokół jest używany do ściągania wiadomości e-mail z serwera pocztowego na komputer użytkownika?

Do czynności konserwacyjnych związanych z użytkowaniem skanera płaskiego należy

Zjawisko, w którym pliki przechowywane na dysku twardym są zapisywane w klastrach, które nie sąsiadują ze sobą, określane jest mianem

Katalog Nakładów Rzeczowych w projektowaniu sieci służy do

Jakie polecenie powinno zostać użyte, aby wyświetlić listę pokazanych plików?

Protokół Transport Layer Security (TLS) jest rozwinięciem standardu

Ile sieci obejmują adresy IPv4 pokazane w tabeli?

| Adres IPv4 | Maska sieci |

|---|---|

| 10.10.10.10 | 255.255.0.0 |

| 10.10.20.10 | 255.255.0.0 |

| 10.10.20.20 | 255.255.0.0 |

| 10.10.30.30 | 255.255.0.0 |

| 10.20.10.10 | 255.255.0.0 |

| 10.20.20.10 | 255.255.0.0 |

| 10.20.20.30 | 255.255.0.0 |

Jaki jest adres rozgłoszeniowy (broadcast) dla hosta z adresem IP 192.168.35.202 oraz 26-bitową maską?

Urządzenie sieciowe działające w trzeciej warstwie modelu ISO/OSI, obsługujące adresy IP, to

Jakie informacje można uzyskać na temat konstrukcji skrętki S/FTP?

Według specyfikacji JEDEC standardowe napięcie zasilania modułów RAM DDR3L o niskim napięciu wynosi

Administrator systemu Linux wykonał listę zawartości folderu /home/szkola w terminalu, uzyskując następujący wynik -rwx -x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wpisał polecenie: ```chmod ug=rw szkola.txt | ls -l``` Jaki rezultat jego działania zostanie pokazany w terminalu?

Gniazdo w sieciach komputerowych, które jednoznacznie identyfikuje dany proces na urządzeniu, stanowi kombinację

Dodatkowe właściwości wyniku operacji przeprowadzanej przez jednostkę arytmetyczno-logiczna ALU zawiera

W systemie Linux do bieżącego śledzenia działających procesów wykorzystuje się polecenie:

Co robi polecenie Gpresult?