Pytanie 1

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Które z wymienionych środowisk programistycznych jest rekomendowane do developing aplikacji w języku Python z użyciem frameworka Django?

Które z poniższych twierdzeń najlepiej charakteryzuje metodę wirtualną?

Jakie są korzyści z wykorzystania struktur danych typu mapa (np. HashMap w Javie) w kontekście tworzenia zbiorów danych?

Jakie jest zastosowanie języka XAML przy tworzeniu aplikacji desktopowych?

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

W jakim języku został stworzony framework Angular?

Jaką właściwość ma sieć synchroniczna?

Jaka jest podstawowa funkcja narzędzia do zarządzania projektami?

Technika konstruowania algorytmu polegająca na rozbiciu na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich części będą wystarczająco proste do bezpośredniego rozwiązania, nosi nazwę:

Jaką instrukcję należy wykorzystać do poprawnej deklaracji zmiennej typu string w C++?

Jakie jest podstawowe zadanie firewalla w systemie komputerowym?

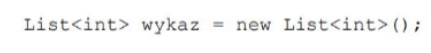

W języku C# szablon List zapewnia funkcjonalność listy. Z tworzenia obiektu typu List wynika, że jego składnikami są

Który z wymienionych terminów dotyczy klasy, która stanowi podstawę dla innych klas, lecz nie może być tworzona w instancji?

Jaki typ pamięci RAM powinno się wybrać do efektywnego komputera do gier?

Który z wymienionych typów danych należy do typu logicznego?

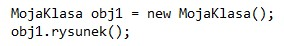

Na podstawie zamieszczonego fragmentu kodu można stwierdzić, że element o nazwie rysunek jest

Zaprezentowany symbol odnosi się do

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Która z metod zarządzania projektami stawia na przejrzystość oraz wizualizację bieżących zadań?

Jakie są różnice między kompilatorem a interpretem?

Jaki jest zasadniczy cel ataku phishingowego?

W standardzie dokumentacji testów oprogramowania IEEE 829-1998 opisany jest dokument, który zawiera dane o tym, jakie przypadki testowe były wykorzystane, przez kogo i czy zakończyły się sukcesem. Co to jest?

Jaką rolę odgrywa destruktor w definicji klasy?

Co następuje, gdy błąd nie zostanie uchwycony przez blok catch?

W programie stworzonym w języku C++ trzeba zadeklarować zmienną, która będzie przechowywać wartość rzeczywistą. Jakiego typu powinna być ta zmienna?

Jaki będzie rezultat operacji logicznej AND dla wartości binarnych 1010 oraz 1100?

Który z poniższych przykładów stanowi aplikację mobilną wykorzystującą bazę danych?

Jakie jest wymagane minimalne natężenie światła w biurze na stanowisku pracy?

Który z wymienionych parametrów określa prędkość procesora?

Jakie cechy posiada model prototypowy w zakresie zarządzania projektami?

W języku Java wyjątek ArrayIndexOutOfBoundsException występuje, gdy następuje próba dostępu do elementu tablicy, którego

Zgodnie z informacjami zawartymi w ramce, wskaż, który z rysunków ilustruje element przypisany do klasy Badge określonej w bibliotece Bootstrap?

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

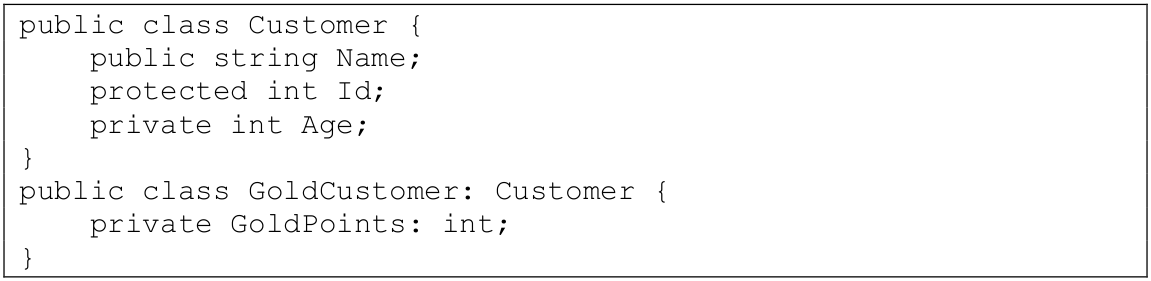

W metodach klasy GoldCustomer dostępne są tylko pola

Jakie jest zastosowanie iteratora w zbiorach?

Jakie cechy posiada kod dopełniający do dwóch?

Zmienna o typie logicznym może mieć następujące wartości:

Jaki framework jest powszechnie wykorzystywany do rozwijania aplikacji desktopowych w języku C++?

Który rodzaj kolekcji pozwala na dostęp do elementów w porządku FIFO (First In First Out)?