Pytanie 1

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

Wynik: 35/40 punktów (87,5%)

Wymagane minimum: 20 punktów (50%)

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

Adres IP 192.168.2.0/24 został podzielony na 8 podsieci. Jaką maskę należy zastosować dla tych nowych podsieci?

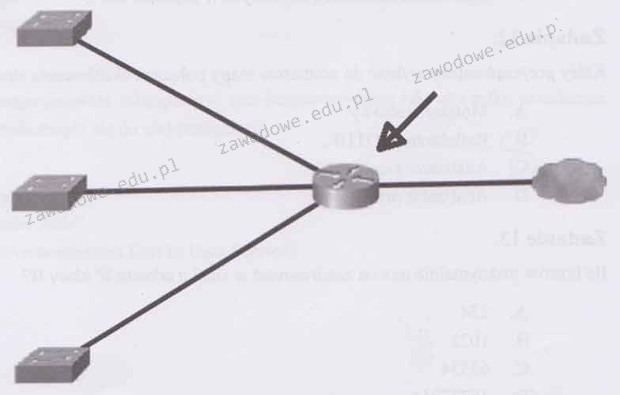

Na ilustracji zaprezentowano strukturę topologiczną

Komputer jest podłączony do sieci Internet, a na jego pokładzie brak oprogramowania antywirusowego. Jak można sprawdzić, czy ten komputer jest zainfekowany wirusem, nie zmieniając ustawień systemowych?

Wartość sumy liczb binarnych 1010 i 111 zapisana w systemie dziesiętnym to

Jakiej klasy adresów IPv4 dotyczą adresy, które mają dwa najbardziej znaczące bity ustawione na 10?

Komputer z BIOS-em firmy Award wyświetlił komunikat o treści Primary/Secondary master/slave hard disk fail. Co taki komunikat może sugerować w kontekście konieczności wymiany?

Jakim protokołem komunikacyjnym w warstwie transportowej, który zapewnia niezawodność przesyłania pakietów, jest protokół

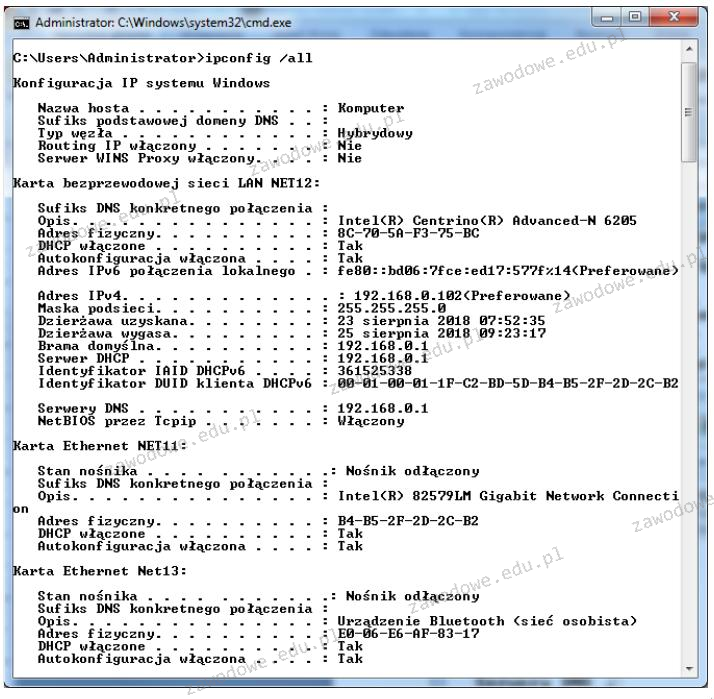

Analizując przedstawione wyniki konfiguracji zainstalowanych kart sieciowych w komputerze, można zauważyć, że

Aby chronić sieć WiFi przed nieautoryzowanym dostępem, należy między innymi

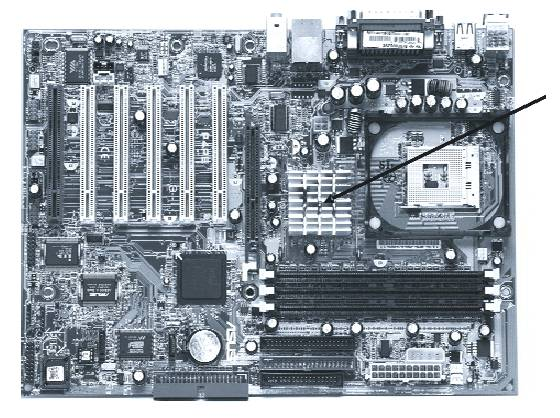

Na ilustracji pokazano płytę główną komputera. Strzałką wskazano

Kondygnacyjny punkt dystrybucji jest połączony z

W cenniku usług informatycznych znajdują się poniższe wpisy. Jaki będzie koszt dojazdu serwisanta do klienta, który mieszka poza miastem, w odległości 15km od siedziby firmy?

| Dojazd do klienta na terenie miasta – 25 zł netto |

| Dojazd do klienta poza miastem – 2 zł netto za każdy km odległości od siedziby firmy liczony w obie strony. |

Jakie narzędzie jest używane do diagnozowania łączności między hostami w systemie Windows?

Jak nazywa się system, który pozwala na konwersję nazwy komputera na adres IP w danej sieci?

Jakie jest oznaczenie sieci, w której funkcjonuje host o IP 10.10.10.6 klasy A?

Które z kart sieciowych o podanych adresach MAC zostały wytworzone przez tego samego producenta?

W systemie Linux komenda cd ~ umożliwia

Jak nazywa się proces dodawania do danych z warstwy aplikacji informacji powiązanych z protokołami funkcjonującymi na różnych poziomach modelu sieciowego?

Jaką rolę pełni usługa NAT działająca na ruterze?

Kluczowym mechanizmem zabezpieczającym dane przechowywane na serwerze jest

Protokół pakietów użytkownika, który zapewnia dostarczanie datagramów w trybie bezpołączeniowym, to

Martwy piksel, który jest defektem w monitorach LCD, to punkt, który ciągle ma ten sam kolor

Jaką wartość ma moc wyjściowa (ciągła) zasilacza według parametrów przedstawionych w tabeli?

| Napięcie wyjściowe | +5 V | +3.3 V | +12 V1 | +12 V2 | -12 V | +5 VSB |

| Prąd wyjściowy | 18,0 A | 22,0 A | 18,0 A | 17,0 A | 0,3 A | 2,5 A |

| Moc wyjściowa | 120 W | 336W | 3,6 W | 12,5 W |

Który z wymienionych protokołów umożliwia nawiązanie szyfrowanego połączenia z witryną internetową?

Aby wykonać ręczne ustawienie interfejsu sieciowego w systemie LINUX, należy użyć polecenia

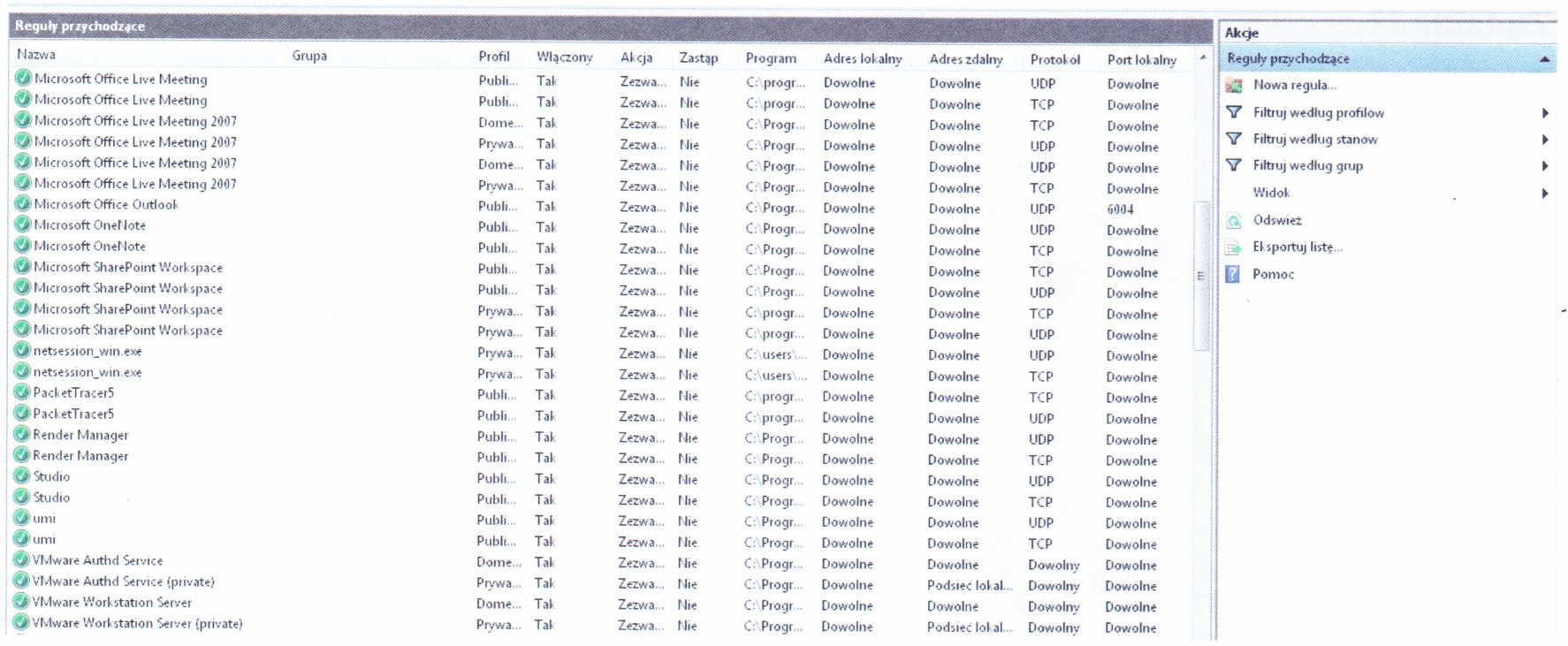

Pokazany zrzut ekranu dotyczy programu

Aby zablokować oraz usunąć złośliwe oprogramowanie, takie jak exploity, robaki i trojany, konieczne jest zainstalowanie oprogramowania

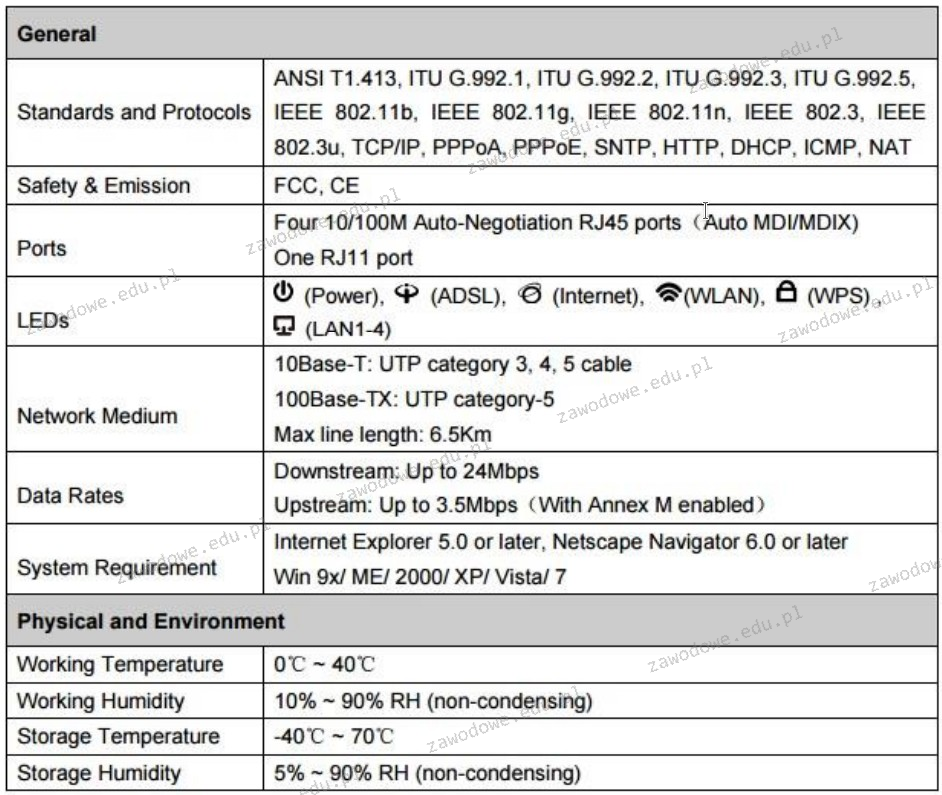

Przedstawiona specyfikacja techniczna odnosi się do

Złośliwe programy komputerowe, które potrafią replikować się same i wykorzystują luki w systemie operacyjnym, a także mają zdolność modyfikowania oraz uzupełniania swojej funkcjonalności, nazywamy

Którego urządzenia dotyczy strzałka na rysunku?

W modelu RGB, kolor w systemie szesnastkowym przedstawia się w ten sposób: ABCDEF. Wartość natężenia koloru niebieskiego w tym zapisie odpowiada liczbie dziesiętnej

Jakie parametry można śledzić w przypadku urządzenia przy pomocy S.M.A.R.T.?

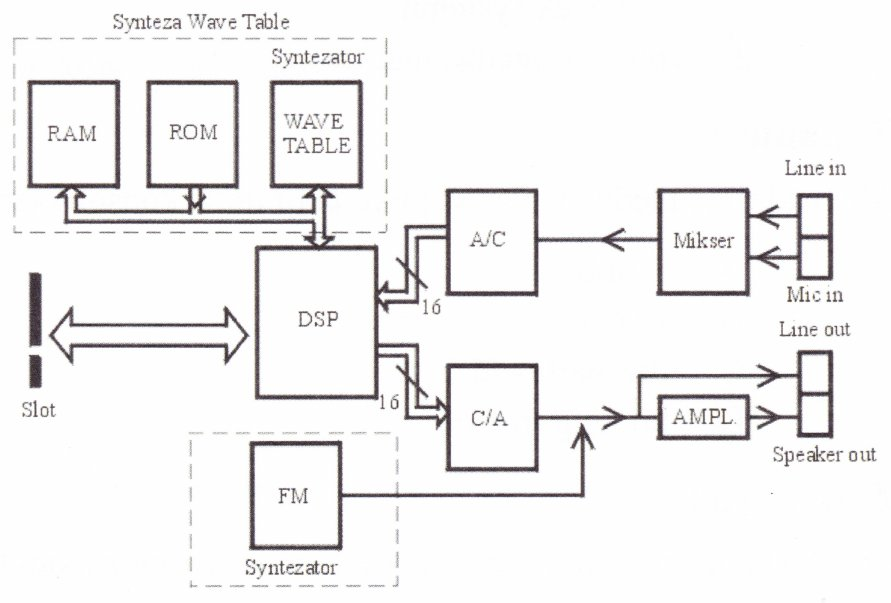

Na ilustracji przedstawiono diagram funkcjonowania

Jakie jest IPv4 urządzenia znajdującego się w sieci 10.100.0.0/18?

Jaką maksymalną ilość GB pamięci RAM może obsłużyć 32-bitowa edycja systemu Windows?

Jaki interfejs umożliwia transfer danych w formie cyfrowej i analogowej między komputerem a monitorem?

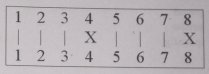

Jaki błąd w okablowaniu można dostrzec na ekranie testera, który pokazuje mapę połączeń żył kabla typu "skrętka"?

Aby przekształcić serwer w kontroler domeny w systemach Windows Server, konieczne jest użycie komendy

W systemie Windows do przeprowadzania aktualizacji oraz przywracania sterowników sprzętowych należy wykorzystać narzędzie