Pytanie 1

Jakie działania mogą przyczynić się do ochrony swojego cyfrowego wizerunku w sieci?

Wynik: 29/40 punktów (72,5%)

Wymagane minimum: 20 punktów (50%)

Jakie działania mogą przyczynić się do ochrony swojego cyfrowego wizerunku w sieci?

Metodyka zwinna (ang. agile) opiera się na

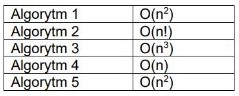

Programista pragnie wybrać algorytm, który najszybciej przetwarza dane w jego aplikacji. Na podstawie złożoności obliczeniowej przedstawionej w tabeli, należy wskazać algorytm numer

Który z komponentów interfejsu użytkownika umożliwia użytkownikowi wprowadzanie danych tekstowych?

Które urządzenie komputerowe jest najbardziej odpowiednie do graficznego projektowania w aplikacjach CAD?

Jakie narzędzie jest najbardziej odpowiednie do identyfikacji błędów w trakcie działania programu?

Które z wymienionych działań stanowi zagrożenie dla emocjonalnego dobrostanu człowieka w sieci?

Jakie znaczenie ma deklaracja zmiennej w programowaniu?

Jakie informacje można uzyskać na temat metod w klasie Point?

Jaki framework umożliwia tworzenie interaktywnych interfejsów użytkownika w języku TypeScript?

Jaką instrukcję należy wykorzystać do poprawnej deklaracji zmiennej typu string w C++?

Jaki modyfikator umożliwia dostęp do elementu klasy z każdego miejsca w kodzie?

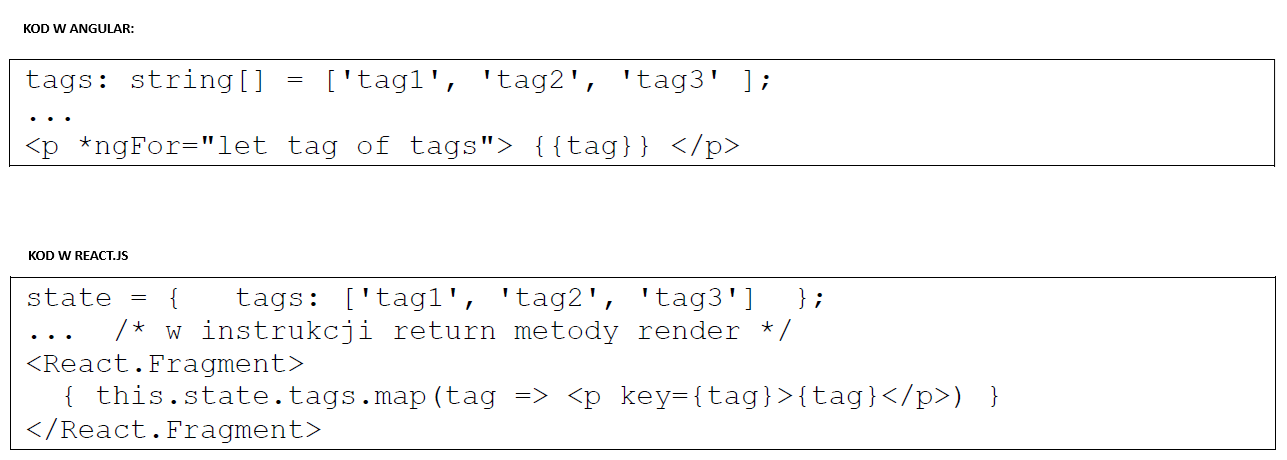

Jakie elementy zostaną wyświetlone w przeglądarce po wykonaniu kodu źródłowego stworzonego za pomocą dwóch funkcjonalnie równoważnych fragmentów?

Która z wymienionych metod jest najodpowiedniejsza do wizualizacji procesu podejmowania decyzji?

Który z wymienionych poniżej typów danych stanowi przykład typu stałoprzecinkowego?

Jakie środowisko developerskie służy do tworzenia aplikacji na platformę iOS?

Przedstawione logo praw Creative Commons umożliwia bezpłatne użytkowanie dzieła:

Która z poniższych struktur danych jest najbardziej odpowiednia do przechowywania unikalnych elementów?

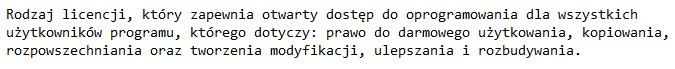

Zawarty w ramce opis licencji sugeruje, że mamy do czynienia z licencją

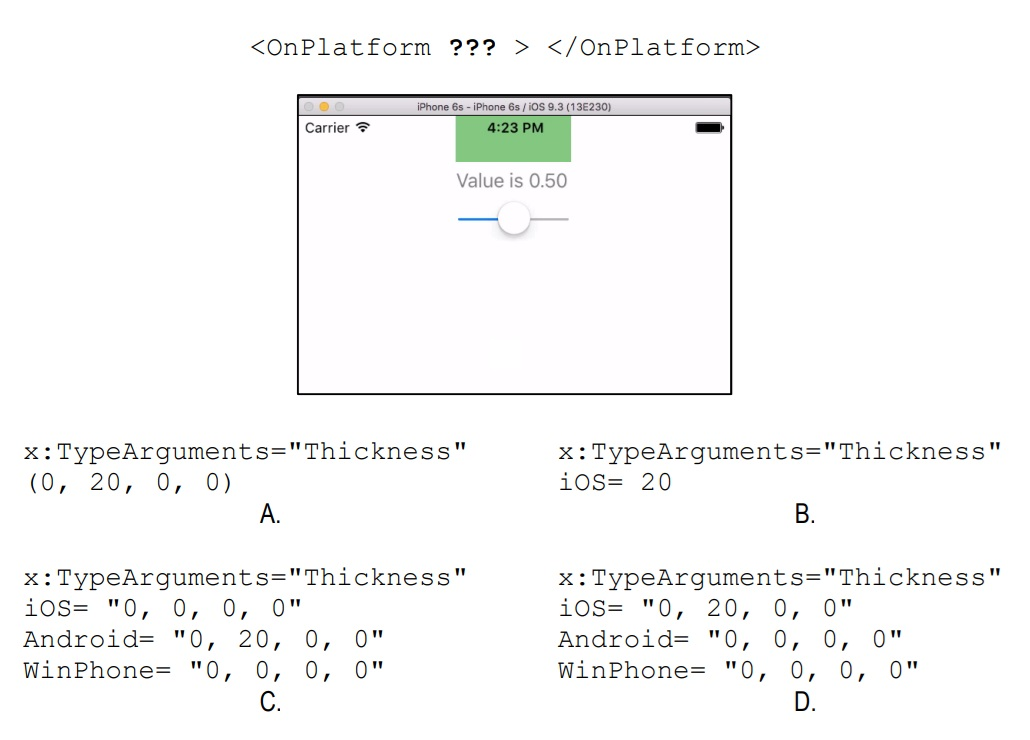

Na przedstawionym obrazie widać fragment emulacji systemu iOS z prostą aplikacją. Górna część ekranu nachodzi na pasek stanu baterii. Który z poniższych zapisów powinien zostać użyty w miejscu znaków zapytania, aby ustawić jedynie marginesy górne tylko dla systemu iOS?

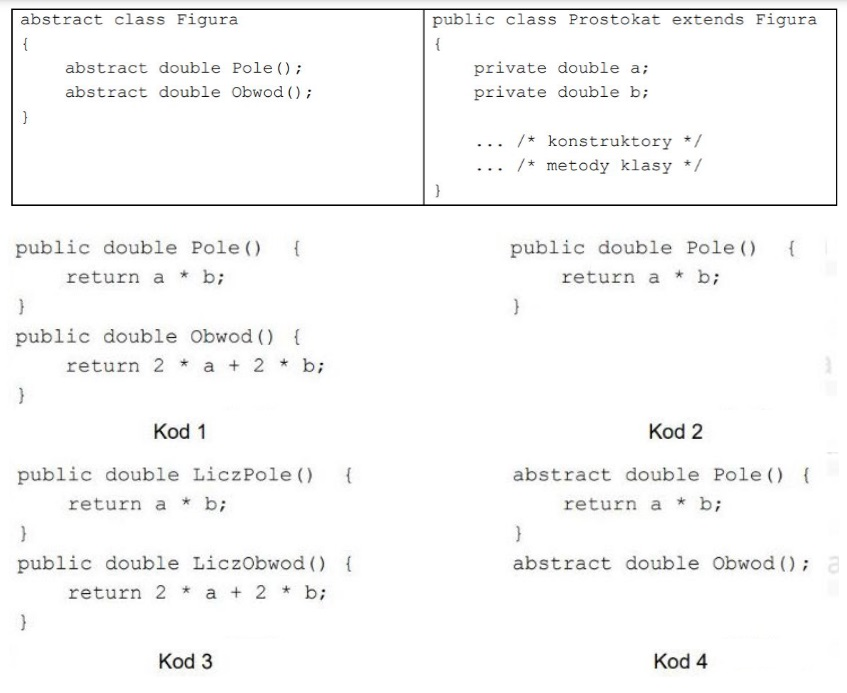

W zaprezentowanym kodzie stworzono abstrakcyjną klasę Figura oraz klasę Prostokąt, która po niej dziedziczy, zawierającą określone pola i konstruktory. Wskaż najprostszą implementację sekcji /* metody klasy */ dla klasy Prostokąt

Termin ryzyko zawodowe odnosi się do

Które z wymienionych pól klasy można zainicjalizować przed stworzeniem obiektu?

W jaki sposób można zmniejszyć liczbę danych zbieranych przez aplikacje mobilne?

Jakie środowisko deweloperskie jest powszechnie wykorzystywane do produkcji aplikacji webowych w języku Java?

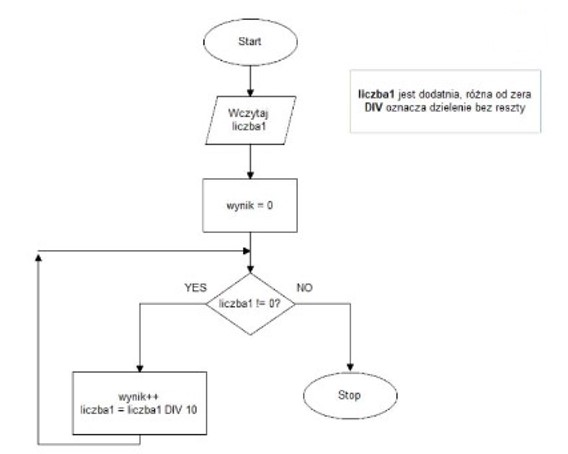

Jakie obliczenia można wykonać za pomocą poniższego algorytmu, który operuje na dodatnich liczbach całkowitych?

Jakie z przedstawionych rozwiązań może pomóc w unikaniu porażeń prądem w biurze?

Które z wymienionych stanowi przykład zagrożenia fizycznego w miejscu pracy?

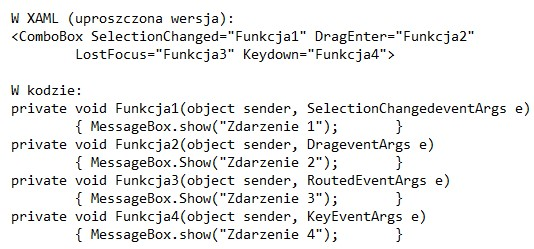

W programie desktopowym stworzono rozwijaną listę oraz przypisano cztery funkcje do obsługi zdarzeń tej kontrolki. Jaki komunikat pojawi się po dokonaniu wyboru w tej liście?

Jakie kwestie związane z percepcją są uwzględnione w rekomendacjach standardu WCAG 2.0?

Modyfikator dostępu, który znajduje się przed definicją metody Dodaj() w klasie Kalkulator, powoduje, że

Które z wymienionych opcji wspiera osoby niewidome w korzystaniu z witryn internetowych?

Który z objawów może sugerować zawał serca?

W jakiej sytuacji wykorzystanie stosu będzie korzystniejsze niż lista podczas projektowania zestawu danych?

Jakie oprogramowanie służy jako przykład programu do komunikacji audio-wideo?

Jak zrealizować definiowanie własnego wyjątku w języku C++?

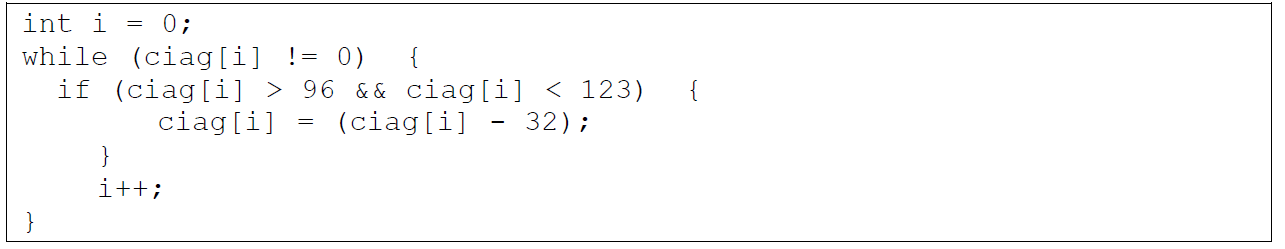

Pętla przedstawiona w zadaniu działa na zmiennej typu string o nazwie ciąg. Jej celem jest

Błędy w interpretacji kodu stworzonego za pomocą React.js lub Angular można wykryć dzięki

W środowisku IDE przeznaczonym do tworzenia aplikacji okienkowych zdefiniowano okno Form1. Aby wprowadzić zmiany w ustawieniach, w kolejności: tytuł okna na górnym pasku, standardowy kursor na strzałkę oraz kolor tła okna, należy dostosować następujące pola w oknie Properties:

Jakie słowa kluczowe są stosowane w języku C++ do zarządzania wyjątkami?