Pytanie 1

Jaki protokół warstwy aplikacji jest wykorzystywany do zarządzania urządzeniami sieciowymi poprzez sieć?

Brak odpowiedzi na to pytanie.

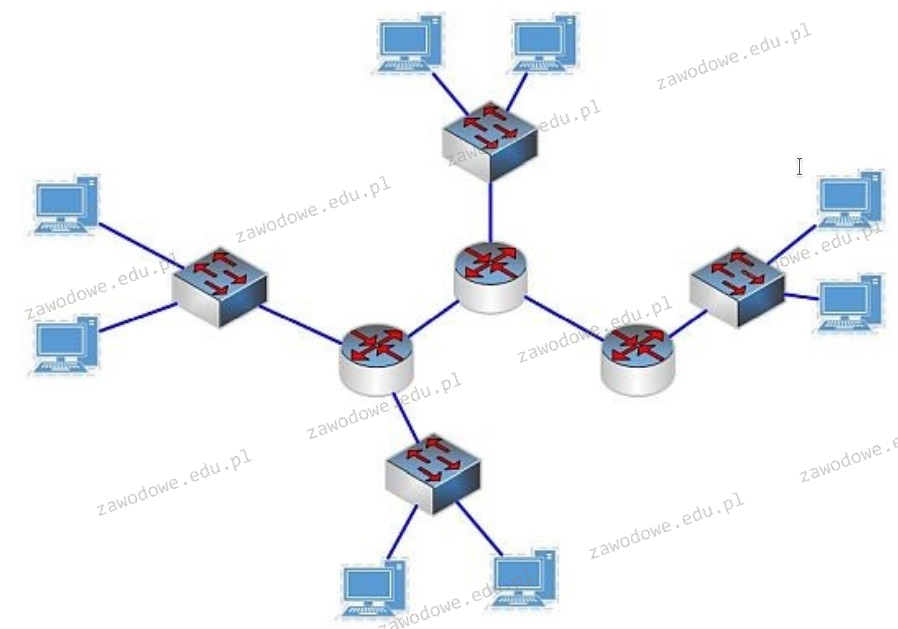

Protokół SNMP (Simple Network Management Protocol) jest kluczowym narzędziem stosowanym do zarządzania urządzeniami sieciowymi w rozbudowanych infrastrukturach IT. Umożliwia administratorom monitorowanie i zarządzanie urządzeniami takimi jak routery, przełączniki, drukarki i serwery w sieci. Dzięki zastosowaniu SNMP, administratorzy mogą zdalnie zbierać informacje o stanie urządzeń, ich wydajności oraz ewentualnych problemach, co pozwala na szybsze reagowanie na awarie i utrzymanie ciągłości działania sieci. Protokół ten działa na zasadzie modelu klient-serwer, gdzie agent SNMP na urządzeniu zbiera i przesyła dane do menedżera SNMP, który interpretuje te dane oraz podejmuje odpowiednie działania. W praktyce, SNMP jest szeroko wykorzystywany w systemach zarządzania siecią, takich jak SolarWinds czy Nagios, co jest zgodne z najlepszymi praktykami w branży, które zalecają bieżące monitorowanie stanu infrastruktury sieciowej.