Pytanie 1

Jakie jest zadanie funkcji PHP o nazwie mysql_select_db?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Jakie jest zadanie funkcji PHP o nazwie mysql_select_db?

Interpreter PHP zgłosi błąd i nie zrealizuje kodu, jeśli programista:

W stylu CSS utworzono klasę uzytkownik. Na stronie będą wyświetlane czcionką w kolorze niebieskim: p.uzytkownik { color: blue; }

,

, to na pewno będzie to wyświetlane z niebieską czcionką, zgodnie z Twoją regułą CSS. Takie podejście super wspiera modularność i możliwość ponownego użycia kodu, co jest naprawdę ważne w tworzeniu stron. Dzięki klasom CSS łatwo da się ogarnąć styl w różnych miejscach w kodzie, a zmieniając kolor czcionki w pliku CSS, zmiana ta natychmiast zaktualizuje wszystkie elementy z tą klasą. Przykładowo, akapit

będzie miał niebieski kolor i to fajnie wpływa na spójność wizualną strony. Pamiętaj też, że klasy CSS można stosować nie tylko do akapitów, ale też do innych znaczników, co daje większą swobodę w stylizacji treści.

Który z elementów w sekcji head dokumentu HTML 5 jest obowiązkowy według walidatora HTML, a jego niedobór skutkuje błędem (error)?

Zaprezentowano poniżej obsługę

| if (!isset($_COOKIE[$nazwa])) echo "nie ustawiono!"; else echo "ustawiono: " . $_COOKIE[$nazwa]; |

Funkcja, która wywołuje samą siebie to

Aby uniknąć występowania zduplikowanych wierszy w wyniku zapytania, należy zastosować klauzulę

W bazie danych zrealizowano poniższe polecenia dotyczące uprawnień użytkownika adam

GRANT ALL PRMLEGES ON klienci TO adam

REN/OKE SELECT, INSERT, UPDATE ON klienci FROM adam

Po wykonaniu tych instrukcji użytkownik adam uzyska dostęp do

W SQL, po wykonaniu przedstawionych poleceń GRANT, prawo do edytowania struktury tabeli oraz jej usunięcia zostanie przyznane

| GRANT ALL ON firmy TO 'adam'@'localhost'; GRANT ALTER, CREATE, DROP ON firmy TO 'anna'@'localhost'; GRANT SELECT, INSERT, UPDATE ON firmy TO 'tomasz'@'localhost'; |

Który z zaprezentowanych kodów HTML sformatuje tekst zgodnie z podanym wzorem? uwaga: słowo "stacji" jest napisane większą czcionką niż pozostałe wyrazy w tej linijce)

Stoi nastacjilokomotywa ...

Stoi nastacji lokomotywa ...

Stoi nastacjilokomotywa ...

Lokomotywa

Stoi nastacjilokomotywa ...

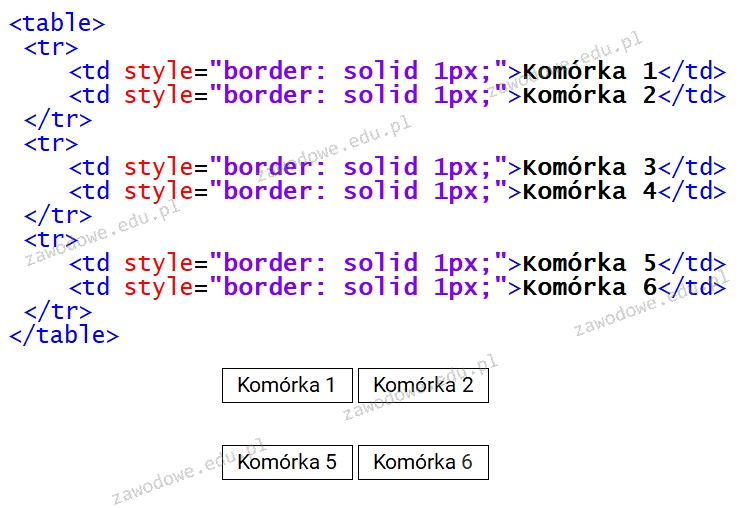

Zaprezentowano kod dla tabeli 3x2. Jaką modyfikację należy wprowadzić w drugim wierszu, by tabela przypominała tę z obrazka, gdzie wiersz jest niewidoczny?

Jaką relację typu uzyskuje się w wyniku powiązania kluczy głównych dwóch tabel?

Parkowanie domeny to proces, który polega na

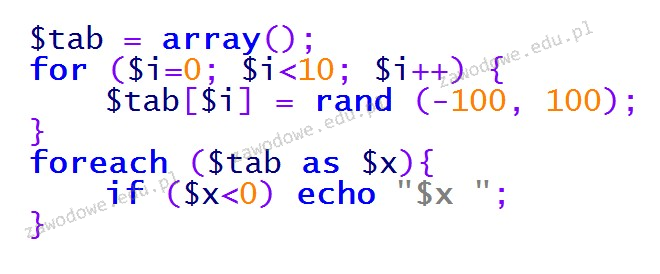

Funkcją przedstawionego kodu PHP będzie wypełnienie tablicy

Aby skutecznie stworzyć relację typu m…n, która będzie wolna od redundancji danych, konieczne jest

Ile razy powtórzy się pętla w JavaScript?

| var x=1, i=0; do{ x*=3; i++; } while(x!=27); |

W tabeli pracownicy zdefiniowano klucz główny jako INTEGER z atrybutami NOT NULL oraz AUTO_INCREMENT. Dodatkowo zdefiniowano kolumny imie oraz nazwisko. W przypadku wykonania poniższej kwerendy SQL wprowadzającej dane, w której pominięto pole klucza, w bazie danych MySQL wystąpi

|

W języku CSS zdefiniowano następujące formatowanie:

h1 i {color: red;}Kolorem czerwonym zostanie zapisanyW systemie MySQL należy użyć polecenia REVOKE, aby odebrać użytkownikowi anna możliwość wprowadzania zmian tylko w definicji struktury bazy danych. Odpowiednie polecenie do zrealizowania tej operacji ma formę

Ile razy zostanie wykonana zaprezentowana pętla w języku PHP, zakładając, że zmienna sterująca nie jest zmieniana wewnątrz pętli?

for ($i = 0; $i <= 10; $i++) {

// kod pętli

}Zgodnie z zasadami ACID dotyczącymi przeprowadzania transakcji wymóg izolacji (ang. isolation) wskazuje, że

Metainformacja "Description" zawarta w pliku HTML powinna zawierać ``````

Zawarty kod PHP nawiązuje połączenie z serwerem bazy danych. Jakie działania powinny być umieszczone w instrukcji warunkowej w miejscu trzech kropek?

Formatem plików graficznych rastrowych z bezstratną kompresją jest

Ustalenie w języku CSS wartości background-attachment: scroll oznacza, że

Jakie wyrażenie w języku JavaScript określa komentarz jednoliniowy?

Co oznacza jednostka ppi (pixels per inch)?

W języku C do przedstawiania liczb zmiennoprzecinkowych używa się typu

Tworząc tabelę produkty, należy dodać pole cena, które będzie odzwierciedlać koszt produktu. Jaki typ powinno mieć to pole?

Który z protokołów umożliwia publikację strony internetowej na serwerze?

Które z poniższych stwierdzeń najlepiej charakteryzuje klasę Owoc zdefiniowaną w języku PHP, która jest pokazana w kodzie?

Aby ułatwić dodawanie oraz modyfikowanie danych w tabeli, konieczne jest zdefiniowanie

Aby za pomocą instrukcji SELECT uzyskać listę nazwisk osób mieszkających na osiedlu, przy czym nazwiska te nie mogą się powtarzać, należy sformułować zapytanie w następujący sposób

Używając polecenia BACKUP LOG w MS SQL Server, można

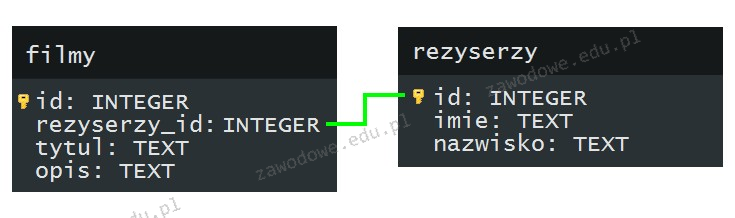

Na ilustracji przedstawiono związek jeden do wielu. Łączy on

Jakiego znacznika używamy do definiowania list w HTML?

Jakiego protokołu należy użyć do przesyłania plików witryny internetowej na serwer hostingowy?

W języku JavaScript zapis ```x = przedmiot.nazwa();``` oznacza, że

W języku PHP użyto funkcji is_int). Które z wymienionych wywołań tej funkcji zwróci wartość TRUE?

Zawartość kodu w języku HTML umieszczona w ramce ilustruje zestaw

| <ol> <li>Pierwszy</li> <li>Drugi</li> <li>Trzeci</li> </ol> |