Pytanie 1

Osoba korzystająca z systemu operacyjnego Linux pragnie przypisać adres IP 152.168.1.200 255.255.0.0 do interfejsu sieciowego. Jakie polecenie powinna wydać, mając uprawnienia administratora?

Wynik: 24/40 punktów (60,0%)

Wymagane minimum: 20 punktów (50%)

Osoba korzystająca z systemu operacyjnego Linux pragnie przypisać adres IP 152.168.1.200 255.255.0.0 do interfejsu sieciowego. Jakie polecenie powinna wydać, mając uprawnienia administratora?

Jakie narzędzie jest używane do diagnozowania łączności między hostami w systemie Windows?

Który z poniższych programów nie jest wykorzystywany do zdalnego administrowania komputerami w sieci?

Jakie urządzenie powinno być użyte do połączenia sprzętu peryferyjnego, które posiada bezprzewodowy interfejs komunikujący się za pomocą fal świetlnych w podczerwieni, z laptopem, który nie dysponuje takim interfejsem, lecz ma port USB?

Jakie są zasadnicze różnice pomiędzy poleceniem ps a poleceniem top w systemie Linux?

Standard IEEE 802.11b dotyczy typu sieci

Komputer jest podłączony do sieci Internet, a na jego pokładzie brak oprogramowania antywirusowego. Jak można sprawdzić, czy ten komputer jest zainfekowany wirusem, nie zmieniając ustawień systemowych?

Jakie polecenie w systemie Windows służy do analizowania ścieżki, jaką pokonują pakiety w sieci?

Cechą charakterystyczną transmisji w interfejsie równoległym synchronicznym jest to, że

Na przedstawionym rysunku zaprezentowane jest złącze

Wykonanie polecenia net localgroup w systemie Windows skutkuje

Komenda "mmc" w systemach Windows 2000 oraz Windows XP uruchamia aplikację do tworzenia, zapisywania i otwierania

Jeżeli użytkownik zaznaczy opcję wskazaną za pomocą strzałki, będzie miał możliwość instalacji aktualizacji

Jednym ze sposobów na ograniczenie dostępu do sieci bezprzewodowej dla nieuprawnionych osób jest

Demon serwera Samba pozwala na udostępnianie plików oraz drukarek w sieci

Narzędziem służącym do tworzenia logicznych podziałów na dysku twardym w systemie GNU/Linux jest

Wtyk przedstawiony na ilustracji powinien być użyty do zakończenia kabli kategorii

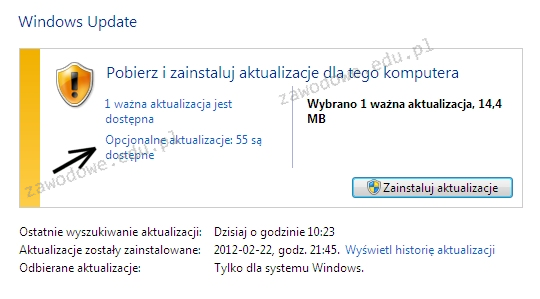

W dokumentacji technicznej procesora producent umieścił wyniki testu, który został wykonany przy użyciu programu CPU-Z. Z tych danych wynika, że procesor dysponuje

Po przeprowadzeniu diagnostyki komputera stwierdzono, że temperatura pracy karty graficznej z wyjściami HDMI oraz D-SUB, umieszczonej w gnieździe PCI Express stacjonarnego komputera, wynosi 87°C. W takiej sytuacji serwisant powinien

Dezaktywacja automatycznych aktualizacji systemu Windows skutkuje

Co oznacza dziedziczenie uprawnień?

Jaką wartość dziesiętną ma liczba 11110101(U2)?

W technologii Ethernet protokół dostępu do medium CSMA/CD jest metodą z

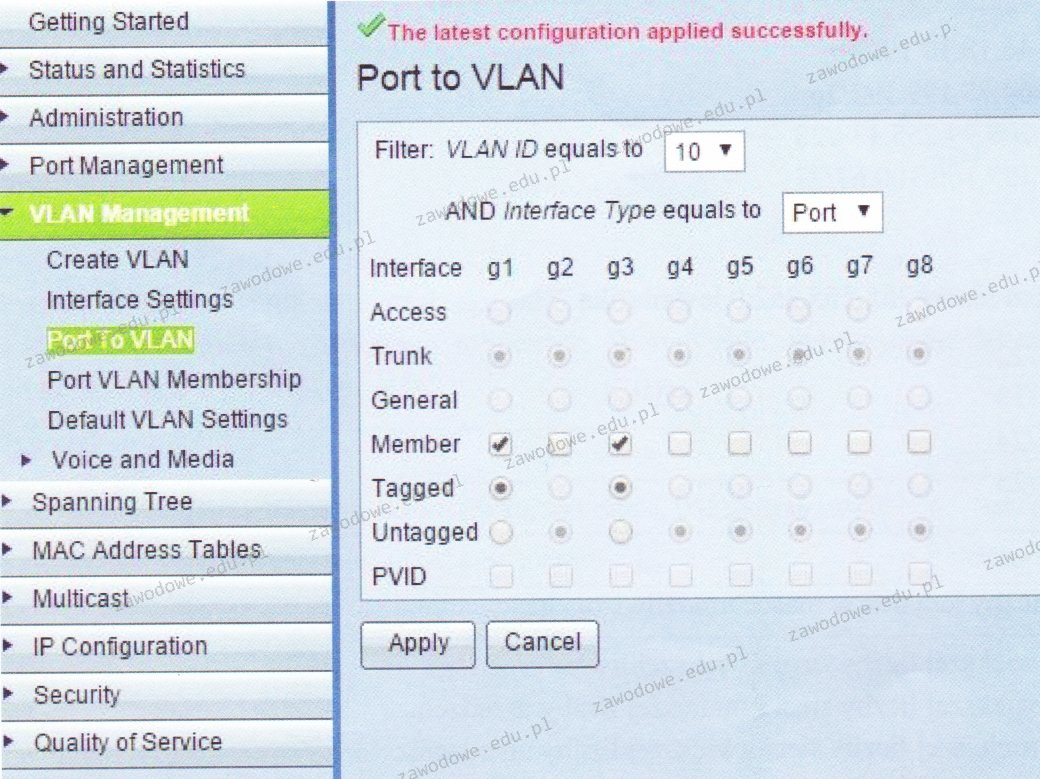

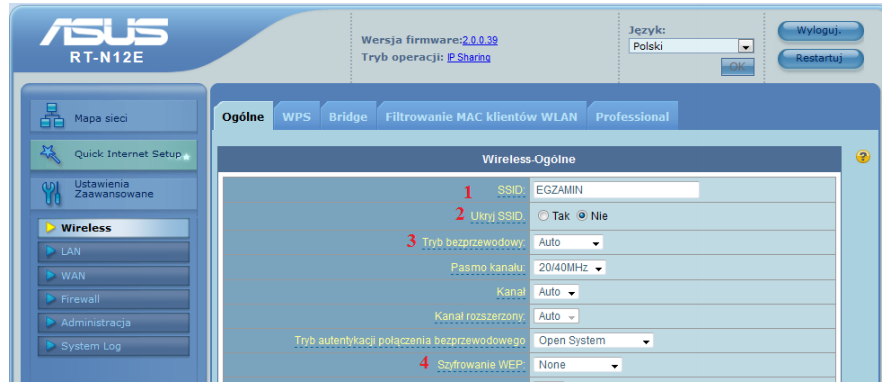

Na ilustracji przedstawiona jest konfiguracja

Aby zablokować widoczność identyfikatora sieci Wi-Fi, konieczne jest dokonanie zmian w ustawieniach rutera w sekcji oznaczonej numerem

Co oznacza zapis 192.168.1/24 w kontekście maski podsieci?

Jaka liczba hostów może być podłączona w sieci o adresie 192.168.1.128/29?

W przypadku sieci strukturalnej rekomendowane jest zainstalowanie jednego punktu abonenckiego na obszarze wynoszącym

Jak należy ustawić w systemie Windows Server 2008 parametry protokołu TCP/IP karty sieciowej, aby komputer mógł jednocześnie łączyć się z dwiema różnymi sieciami lokalnymi posiadającymi odrębne adresy IP?

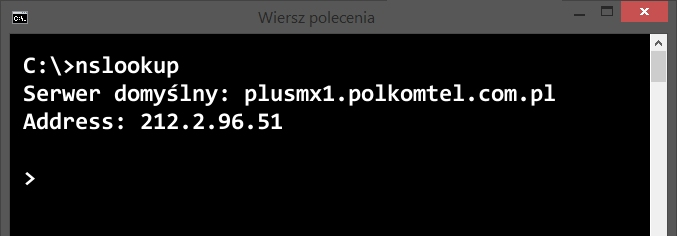

W terminalu systemu operacyjnego wykonano polecenie nslookup. Jaką informację uzyskano?

Aby stworzyć partycję w systemie Windows, należy skorzystać z narzędzia

Na zdjęciu przedstawiono

Jak nazywa się protokół, który pozwala na ściąganie wiadomości e-mail z serwera?

Jakie medium transmisyjne w sieciach LAN rekomenduje się do użycia w historycznych obiektach?

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 zapisany jest w formacie

Administrator systemu Linux wyświetlił zawartość katalogu /home/szkoła w terminalu, uzyskując następujący rezultat -rwx –x r-x 1 admin admin 25 04-09 15:17 szkola.txt. Następnie wydał polecenie ```chmod ug=rw szkola.txt | Is``` Jaki będzie rezultat tego działania, pokazany w oknie terminala?

Przy pomocy testów statycznych okablowania można zidentyfikować

W wierszu poleceń systemu Windows polecenie md jest używane do

Na ilustracji przedstawiono sieć komputerową w danej topologii

Jaką minimalną liczbę bitów potrzebujemy w systemie binarnym, aby zapisać liczbę heksadecymalną 110 (h)?