Pytanie 1

Internet Relay Chat (IRC) to protokół wykorzystywany do

Wynik: 23/40 punktów (57,5%)

Wymagane minimum: 20 punktów (50%)

Internet Relay Chat (IRC) to protokół wykorzystywany do

Obudowa oraz wyświetlacz drukarki fotograficznej są bardzo zabrudzone. W celu ich oczyszczenia, należy zastosować

Aby odzyskać dane z dysku, który został sformatowany, warto użyć programu typu

Usługa, umożliwiająca zdalną pracę na komputerze z systemem Windows z innego komputera z systemem Windows, który jest połączony z tą samą siecią lub z Internetem, to

Wskaż komponent, który nie jest zgodny z płytą główną o parametrach przedstawionych w tabeli.

Co symbolizuje graficzny znak przedstawiony na ilustracji?

Na dysku obok systemu Windows zainstalowano system Linux Ubuntu. W celu ustawienia kolejności uruchamiania systemów operacyjnych, konieczna jest modyfikacja zawartości

Na ilustracji pokazano komponent, który stanowi część

Regulacje dotyczące konstrukcji systemu okablowania strukturalnego, parametry kabli oraz procedury testowania obowiązujące w Polsce są opisane w normach

Narzędzie w systemie Windows umożliwiające monitorowanie prób logowania do systemu to dziennik

W systemie oktalnym liczba heksadecymalna 1E2F16 ma zapis w postaci

Który standard sieci lokalnej określa dostęp do medium w oparciu o token (żeton)?

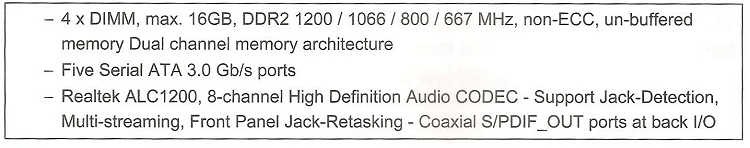

Ile maksymalnie dysków twardych można bezpośrednio podłączyć do płyty głównej, której fragment specyfikacji jest przedstawiony w ramce?

Co umożliwia połączenie trunk dwóch przełączników?

Złącze umieszczone na płycie głównej, które umożliwia podłączanie kart rozszerzeń o różnych ilościach pinów, w zależności od wersji, nazywane jest

Ile jest klawiszy funkcyjnych na klawiaturze w układzie QWERTY?

Jaka jest prędkość przesyłania danych w standardzie 1000Base-T?

Który z protokołów funkcjonuje w warstwie aplikacji modelu ISO/OSI, umożliwiając wymianę informacji kontrolnych między urządzeniami sieciowymi?

W celu zapewnienia jakości usługi QoS, w przełącznikach warstwy dostępu stosuje się mechanizm

Aby poprawić wydajność procesora serii Intel za pomocą 'podkręcania' (ang. overclocking), należy użyć procesora oznaczonego

Jakie urządzenie pozwala na podłączenie drukarki, która nie ma karty sieciowej, do lokalnej sieci komputerowej?

Jakie jest oznaczenie sieci, w której funkcjonuje host o IP 10.10.10.6 klasy A?

Metoda przekazywania tokena (ang. token) jest wykorzystywana w strukturze

W przypadku dłuższych przestojów drukarki atramentowej, pojemniki z tuszem powinny

Internet Relay Chat (IRC) to protokół wykorzystywany do

Przyczyną niekontrolowanego wypełnienia przestrzeni na dysku może być

Jakie jest odpowiednik maski 255.255.252.0 w postaci prefiksu?

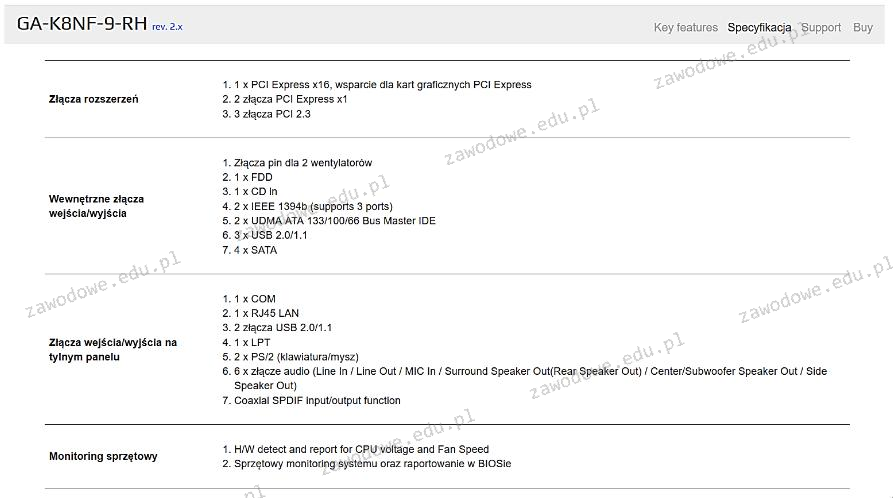

Na przedstawionym rysunku znajduje się fragment dokumentacji technicznej płyty głównej GA-K8NF-9-RH rev. 2.x. Z tego wynika, że maksymalna liczba kart rozszerzeń, które można zamontować (pomijając interfejs USB), wynosi

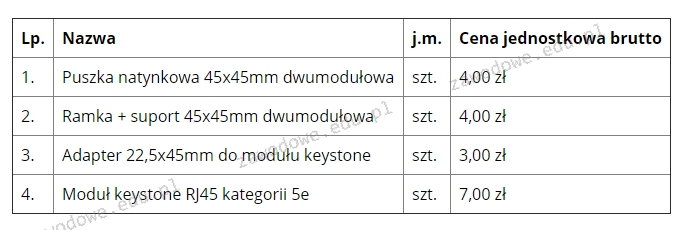

Na podstawie wskazanego cennika oblicz, jaki będzie łączny koszt brutto jednego podwójnego natynkowego gniazda abonenckiego w wersji dwumodułowej?

Jaką minimalną ilość pamięci RAM musi mieć komputer, aby móc uruchomić 64-bitowy system operacyjny Windows 7 w trybie graficznym?

Po wykonaniu instalacji z domyślnymi parametrami system Windows XP NIE OBSŁUGUJE formatu systemu plików

Aby ocenić stabilność systemu Windows Server, należy użyć narzędzia

Protokół ARP (Address Resolution Protocol) pozwala na przekształcanie logicznych adresów z warstwy sieciowej na fizyczne adresy z warstwy

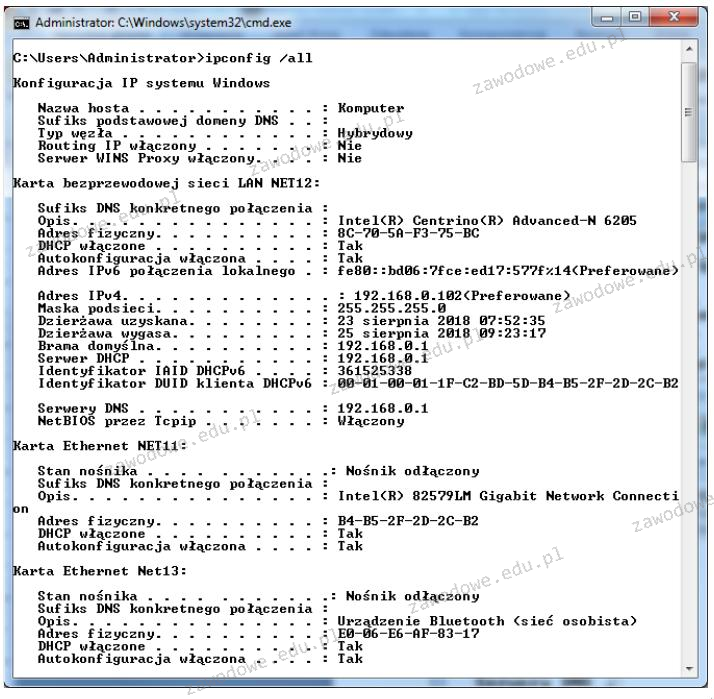

Analizując przedstawione wyniki konfiguracji zainstalowanych kart sieciowych w komputerze, można zauważyć, że

Jakie urządzenie sieciowe reprezentuje ten symbol graficzny?

Niskopoziomowe formatowanie dysku IDE HDD polega na

Programy CommView oraz WireShark są wykorzystywane do

Jakie narzędzie w wierszu poleceń służy do testowania oraz diagnostyki serwerów DNS?

Jaką usługę należy zainstalować na systemie Linux, aby umożliwić bezpieczny zdalny dostęp?

Na zdjęciu widnieje