Pytanie 1

Jakie medium transmisyjne stosują myszki bluetooth do łączności z komputerem?

Wynik: 31/40 punktów (77,5%)

Wymagane minimum: 20 punktów (50%)

Jakie medium transmisyjne stosują myszki bluetooth do łączności z komputerem?

Które z tych określeń nie odpowiada charakterystyce kabla światłowodowego?

Jakie oprogramowanie można wykorzystać do wykrywania problemów w pamięciach RAM?

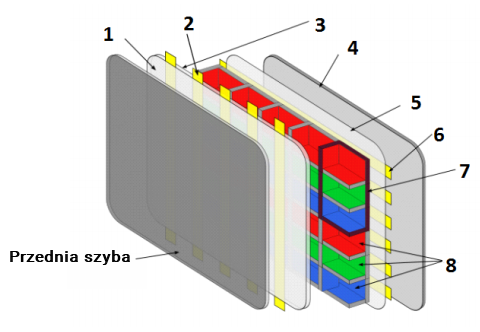

Na diagramie przedstawiającym zasadę funkcjonowania monitora plazmowego, oznaczenie numer 6 dotyczy

Demon serwera Samba pozwala na udostępnianie plików oraz drukarek w sieci

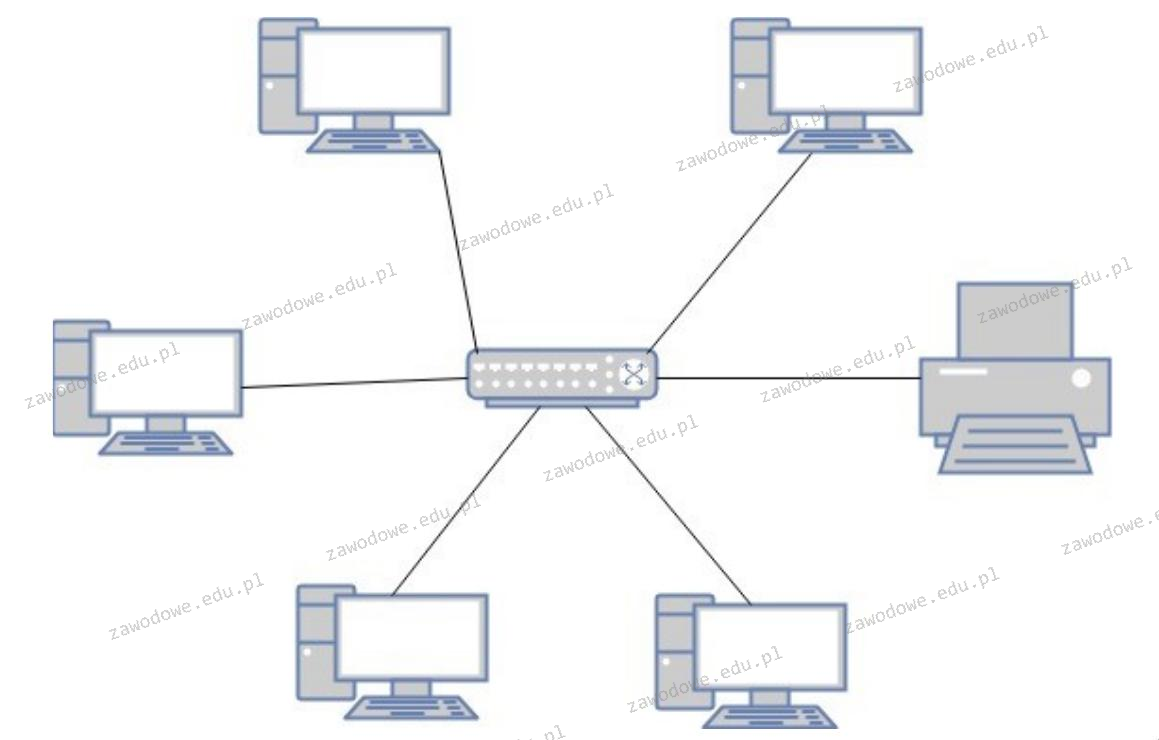

Jaką fizyczną topologię sieci komputerowej przedstawia ilustracja?

Symbol "LGA 775" obecny w dokumentacji technicznej płyty głównej wskazuje na typ gniazda dla procesorów:

Administrator sieci LAN dostrzegł przełączenie w tryb awaryjny urządzenia UPS. To oznacza, że wystąpiła awaria systemu

System limitów dyskowych, umożliwiający kontrolowanie wykorzystania zasobów dyskowych przez użytkowników, nazywany jest

Na wydrukach uzyskanych z drukarki laserowej można zauważyć pasma wzdłużne oraz powtarzające się defekty. Jedną z możliwych przyczyn niskiej jakości druku jest wada

Jakiego rodzaju rekord jest automatycznie generowany w chwili zakupu strefy wyszukiwania do przodu w ustawieniach serwera DNS w systemach Windows Server?

Jakie narzędzie służy do usuwania izolacji z włókna światłowodowego?

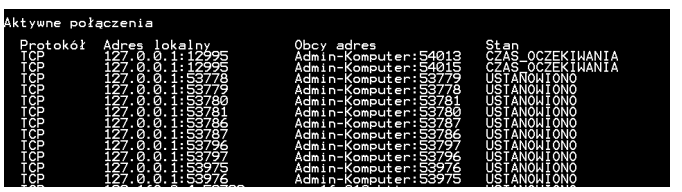

Zrzut ekranu przedstawiony powyżej, który pochodzi z systemu Windows, stanowi efekt działania komendy

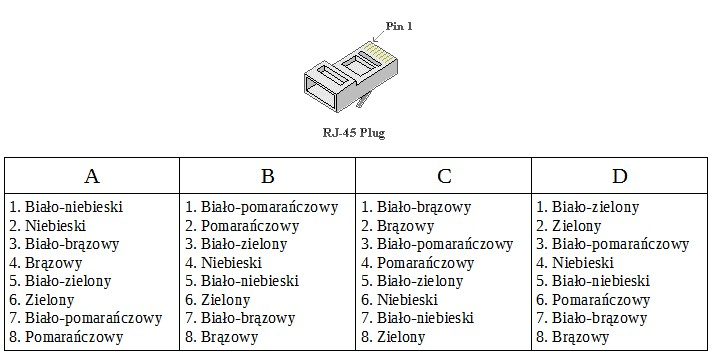

Jakie jest usytuowanie przewodów w złączu RJ45 według schematu T568A?

Podczas procesu zamykania systemu operacyjnego na wyświetlaczu pojawił się błąd, znany jako bluescreen 0x000000F3 Bug Check 0xF3 DISORDERLY_SHUTDOWN - nieudane zakończenie pracy systemu, spowodowane brakiem pamięci. Co może sugerować ten błąd?

Na jakich licencjach są dystrybuowane wersje systemu Linux Ubuntu?

Toner stanowi materiał eksploatacyjny w drukarce

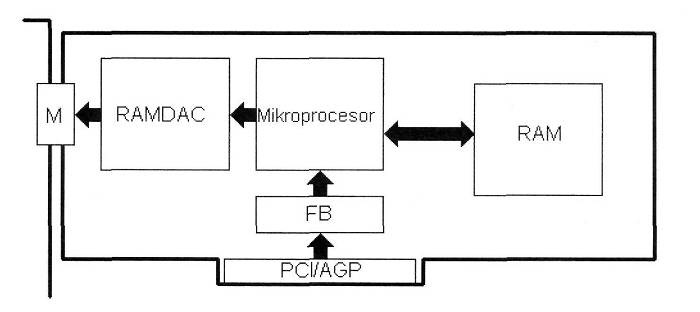

Na schemacie blokowym funkcjonalny blok RAMDAC ilustruje

Administrator pragnie udostępnić w sieci folder c:\instrukcje tylko trzem użytkownikom z grupy Serwisanci. Jakie działanie powinien podjąć?

Jaką klasę reprezentuje adres IPv4 w postaci binarnej 00101000 11000000 00000000 00000001?

Brak odpowiedzi na to pytanie.

Która z anten cechuje się najwyższym zyskiem mocy i pozwala na nawiązanie łączności na dużą odległość?

W sytuacji, gdy brakuje odpowiedniej ilości pamięci RAM do przeprowadzenia operacji, takiej jak uruchomienie aplikacji, system Windows pozwala na przeniesienie nieużywanych danych z pamięci RAM do pliku

Brak odpowiedzi na to pytanie.

W komputerach stacjonarnych zamontowane są karty sieciowe Ethernet 10/100/1000 z gniazdem RJ45. Jakie medium transmisyjne powinno się zastosować w celu zbudowania sieci komputerowej zapewniającej najwyższą przepustowość?

Brak odpowiedzi na to pytanie.

Do interfejsów pracujących równolegle należy interfejs

Metoda przesyłania danych pomiędzy urządzeniami CD/DVD a pamięcią komputera w trybie bezpośredniego dostępu do pamięci to

Brak odpowiedzi na to pytanie.

Aby zrealizować usługę zdalnego uruchamiania systemów operacyjnych na komputerach stacjonarnych, należy w Windows Server zainstalować rolę

Kontrola pasma (ang. bandwidth control) w switchu to funkcjonalność

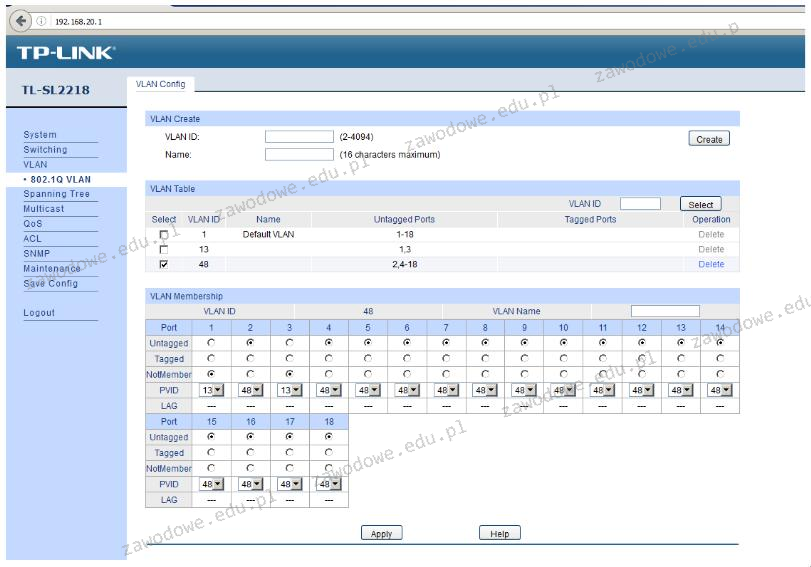

Na ilustracji zaprezentowano konfigurację urządzenia, co sugeruje, że

Jakie jest maksymalne dozwolone promień gięcia przy układaniu kabla U/UTP kat.5E?

Brak odpowiedzi na to pytanie.

W systemie Windows powiązanie rozszerzeń plików z odpowiednimi programami realizuje się za pomocą polecenia

Jakie polecenie powinno zostać użyte, aby wyświetlić listę pokazanych plików?

Brak odpowiedzi na to pytanie.

Jakie pole znajduje się w nagłówku protokołu UDP?

Brak odpowiedzi na to pytanie.

Kabel typu skrętka, w którym pojedyncza para żył jest pokryta folią, a całość kabla jest osłonięta ekranem z folii i siatki, oznacza się symbolem

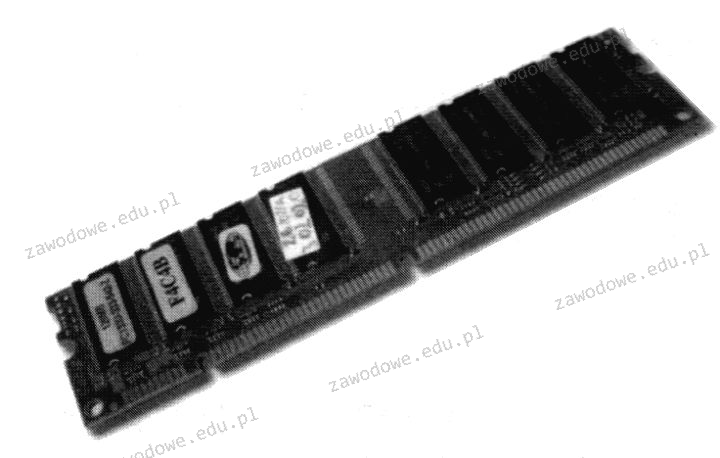

Na fotografii ukazana jest pamięć o 168 stykach

Adres fizyczny karty sieciowej AC-72-89-17-6E-B2 zapisany jest w formacie

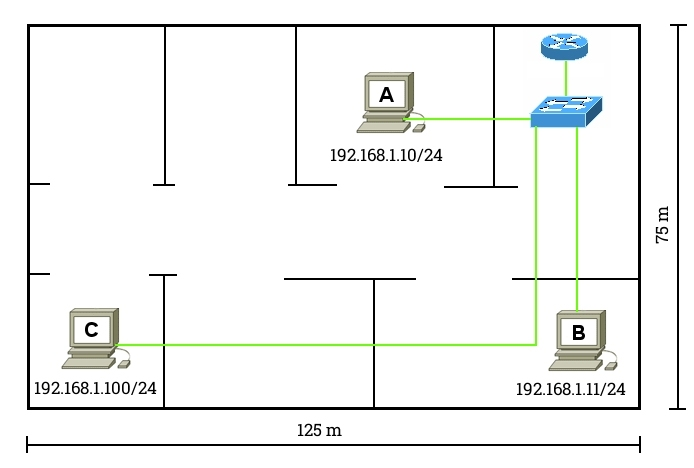

Na schemacie pokazano sieć LAN wykorzystującą okablowanie kategorii 6. Stacja robocza C nie może nawiązać połączenia z siecią. Jaki problem warstwy fizycznej może być przyczyną braku komunikacji?

Symbol umieszczony na urządzeniach, który stanowi certyfikat potwierdzający zgodność w zakresie emisji promieniowania, ergonomii, efektywności energetycznej i ekologicznych norm, został przedstawiony na ilustracji

Co oznacza oznaczenie kabla skrętkowego U/FTP?

Użycie polecenia net accounts w Wierszu poleceń systemu Windows, które ustawia maksymalny czas ważności hasła, wymaga zastosowania opcji

Jaka licencja ma charakter zbiorowy i pozwala instytucjom komercyjnym oraz organizacjom edukacyjnym, rządowym, charytatywnym na nabycie większej liczby programów firmy Microsoft na korzystnych warunkach?