Pytanie 1

Korzystając z polecenia systemowego ipconfig, można skonfigurować

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Korzystając z polecenia systemowego ipconfig, można skonfigurować

Minimalną wartość długości hasła użytkownika w systemie Windows można ustawić poprzez komendę

Ikona błyskawicy widoczna na ilustracji służy do identyfikacji złącza

Podaj prefiks, który identyfikuje adresy globalne w protokole IPv6?

Który adres IPv4 odpowiada adresowi IPv6 ::1?

W jakiej logicznej topologii funkcjonuje sieć Ethernet?

Gdy użytkownik zauważy, że ważne pliki zniknęły z dysku twardego, powinien

Protokół, który pozwala urządzeniom na uzyskanie od serwera informacji konfiguracyjnych, takich jak adres IP bramy sieciowej, to

Aby podłączyć dysk z interfejsem SAS, należy użyć kabla przedstawionego na diagramie

Jak przywrócić stan rejestru systemowego w edytorze Regedit, wykorzystując wcześniej utworzoną kopię zapasową?

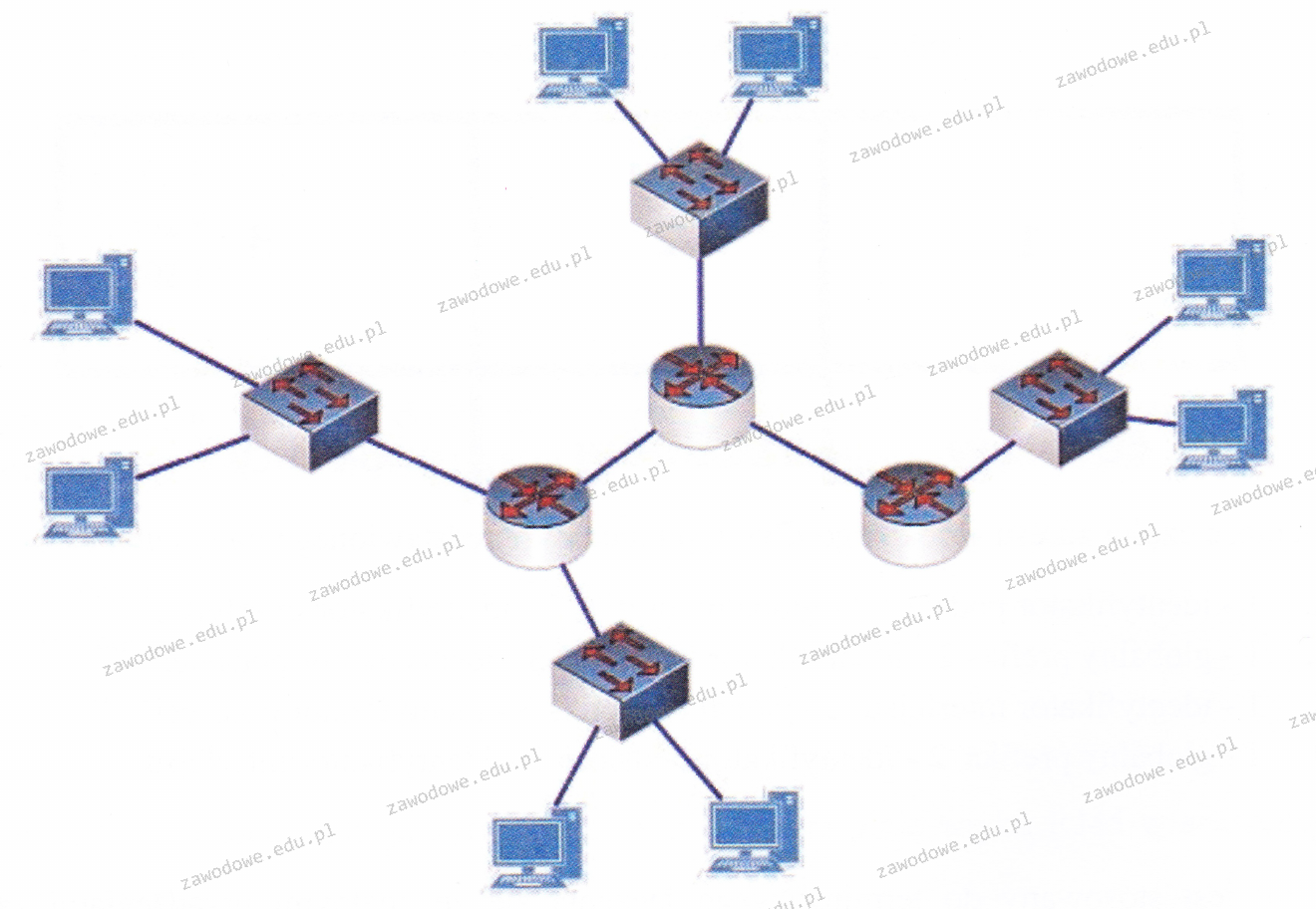

Ile symboli switchy i routerów znajduje się na schemacie?

Który typ rekordu w bazie DNS (Domain Name System) umożliwia ustalenie aliasu dla rekordu A?

W systemie Linux komenda tty pozwala na

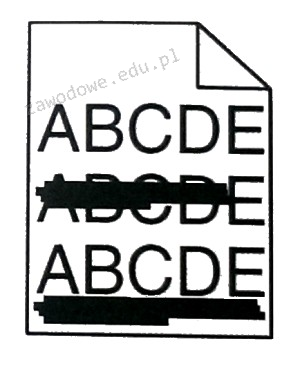

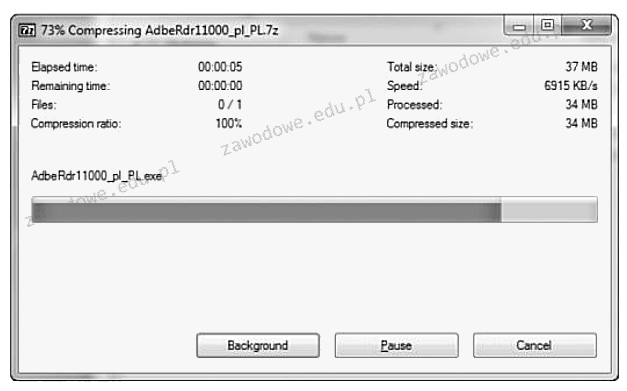

Przedstawione narzędzie jest przeznaczone do

Źródłem problemu z wydrukiem z przedstawionej na rysunku drukarki laserowej jest

Aby poprawić niezawodność oraz efektywność przesyłania danych na serwerze, należy

Nie wykorzystuje się do zdalnego kierowania stacjami roboczymi

Ataki mające na celu zakłócenie funkcjonowania aplikacji oraz procesów działających w urządzeniu sieciowym określane są jako ataki typu

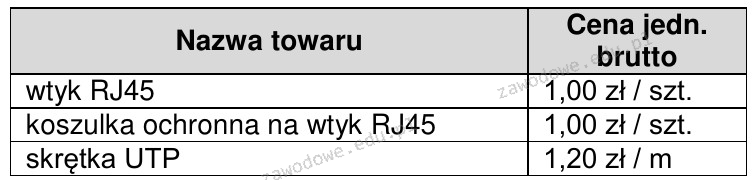

Jakie będą wydatki na materiały potrzebne do produkcji 20 kabli typu patchcord o długości 50 cm?

Jakiego protokołu używa warstwa aplikacji w modelu TCP/IP?

Internet Relay Chat (IRC) to protokół wykorzystywany do

Który z wymienionych protokołów jest szyfrowanym protokołem do zdalnego dostępu?

W systemie Windows, aby uruchomić usługę związaną z wydajnością komputera, należy użyć polecenia

Gniazdo LGA umieszczone na płycie głównej komputera stacjonarnego pozwala na zamontowanie procesora

W komputerze zainstalowano nowy dysk twardy o pojemności 8 TB i podzielono go na dwie partycje, z których każda ma 4 TB. Jaki typ tablicy partycji powinien być zastosowany, aby umożliwić takie partycjonowanie?

Jakie z podanych urządzeń stanowi część jednostki centralnej?

W celu zainstalowania systemu openSUSE oraz dostosowania jego ustawień, można skorzystać z narzędzia

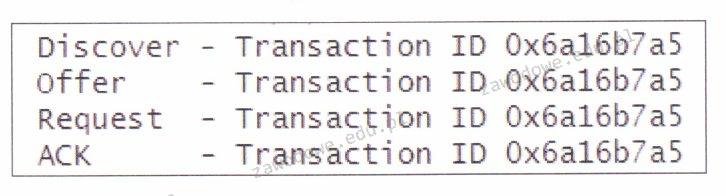

Na ilustracji przedstawiono część procesu komunikacji z serwerem, która została przechwycona przez aplikację Wireshark. Jaki to serwer?

W systemie Linux narzędzie iptables wykorzystuje się do

Jakie medium transmisyjne używają myszki Bluetooth do interakcji z komputerem?

Jakie polecenie powinien wydać root w systemie Ubuntu Linux, aby przeprowadzić aktualizację wszystkich pakietów (całego systemu) do najnowszej wersji z zainstalowaniem nowego jądra?

Do czego służy program firewall?

Narzędziem wykorzystywanym do diagnozowania połączeń między komputerami w systemie Windows jest

W norma PN-EN 50174 brak jest wskazówek odnoszących się do

W celu poprawy efektywności procesora Intel można wykorzystać procesor oznaczony literą

Drukarka, która zapewnia zdjęcia o wysokiej jakości to drukarka

Na dołączonym obrazku pokazano działanie

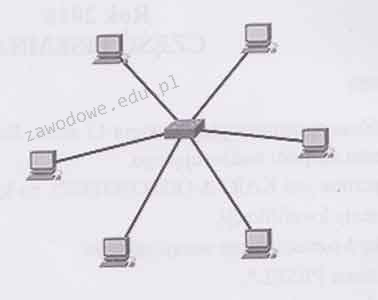

Schemat ilustruje fizyczną strukturę

Jaki rodzaj licencji pozwala na swobodne modyfikacje, kopiowanie oraz rozpowszechnianie po dokonaniu dowolnej płatności na rzecz twórcy?

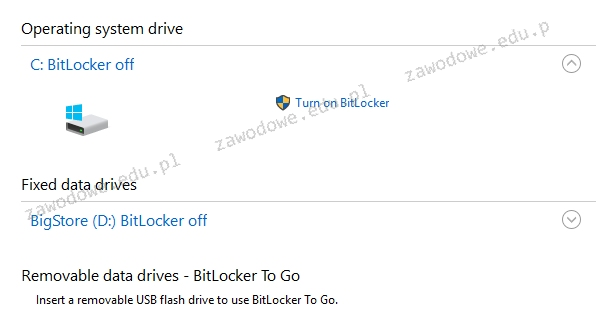

Prezentowane wbudowane narzędzie systemów Windows w wersji Enterprise lub Ultimate jest przeznaczone do