Pytanie 1

Baza danych zawiera tabelę artykuły z kolumnami: nazwa, typ, producent, cena. Aby wypisać wszystkie nazwy artykułów jedynie typu pralka, których cena mieści się w zakresie od 1000 PLN do 1500 PLN, należy użyć zapytania

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Baza danych zawiera tabelę artykuły z kolumnami: nazwa, typ, producent, cena. Aby wypisać wszystkie nazwy artykułów jedynie typu pralka, których cena mieści się w zakresie od 1000 PLN do 1500 PLN, należy użyć zapytania

Definicja obiektu została zapisana w języku JavaScript jako var osoba={imie:"Anna", nazwisko:"Kowalska", rok_urodzenia:1985}; Jak można odwołać się do właściwości nazwisko?

W PHP użyto funkcji is_int(). Które z wymienionych wywołań tej funkcji da wynik TRUE?

Aby obraz w filmie zmieniał się gładko, liczba klatek (niezachodzących na siebie) w ciągu sekundy musi mieścić się przynajmniej w zakresie

Hermetyzacja to zasada programowania obiektowego, która mówi, że

Która z definicji funkcji w języku C++ przyjmuje parametr typu zmiennoprzecinkowego i zwraca wartość typu całkowitego?

Poniżej przedstawiono fragment kodu języka HTML. Jest on definicją listy:

| <ol> <li>punkt 1</li> <li>punkt 2</li> <ul> <li>podpunkt1</li> <ul> <li>podpunkt2</li> <li>podpunkt3</li> </ul> </ul> <li>punkt3</li> </ol> |

A.

B.

C.

D.

W systemie zarządzania bazą danych MySQL, aby uzyskać listę wszystkich przywilejów przyznanych użytkownikowi anna, można użyć polecenia

Jakie mechanizmy przydzielania zabezpieczeń, umożliwiające przeprowadzanie operacji na bazie danych, są powiązane z zagadnieniami dotyczącymi zarządzania kontami, użytkownikami oraz uprawnieniami?

Który model barw opisuje kolor za pomocą stożka przestrzeni barw?

Która z zasad walidacji strony internetowej jest nieprawidłowa?

``` i ```

``` to ten sam tag.

......

```..

``` jest poprawny niezależnie od kolejności atrybutów. Ważne jest, aby atrybuty były odpowiednio używane w kontekście ich przeznaczenia, a nie w kontekście kolejności alfabetycznej. Dobrą praktyką jest również stosowanie atrybutów w sposób, który zwiększa czytelność kodu, jednak nie jest to wymóg techniczny. Zgodnie z zaleceniami W3C, kluczowym aspektem jest poprawność semantyczna i zgodność ze standardami, a nie kolejność atrybutów.

jest poprawny niezależnie od kolejności atrybutów. Ważne jest, aby atrybuty były odpowiednio używane w kontekście ich przeznaczenia, a nie w kontekście kolejności alfabetycznej. Dobrą praktyką jest również stosowanie atrybutów w sposób, który zwiększa czytelność kodu, jednak nie jest to wymóg techniczny. Zgodnie z zaleceniami W3C, kluczowym aspektem jest poprawność semantyczna i zgodność ze standardami, a nie kolejność atrybutów.Jakie będzie rezultatem działania poniższego kodu PHP? ```$a = $c = true; $b = $d = false; if(($a && $b) || ($c && $d)) echo 'warunek1'; elseif(($a && $b) || ($c || $d)) echo 'warunek2'; elseif(($c && $d) || (!$a)) echo 'warunek3'; else echo 'warunek4';```

Formaty wideo, które są wspierane przez standard HTML5, to

Aby obraz umieszczony na stronie internetowej mógł automatycznie dostosowywać się do rozmiaru ekranu, na którym jest prezentowana strona, trzeba

W PHP funkcja trim służy do

DOM oferuje funkcje i atrybuty, które w JavaScript umożliwiają

W poniższym zapytaniu SQL, znak „*” wskazuje, że w wyniku tego zapytania zostaną zwrócone

|

W bazie danych znajduje się tabela uczniowie, która ma kolumny: imie, nazwisko i klasa. Jakie polecenie SQL należy użyć, aby uzyskać imiona oraz nazwiska uczniów, których nazwiska zaczynają się na literę M?

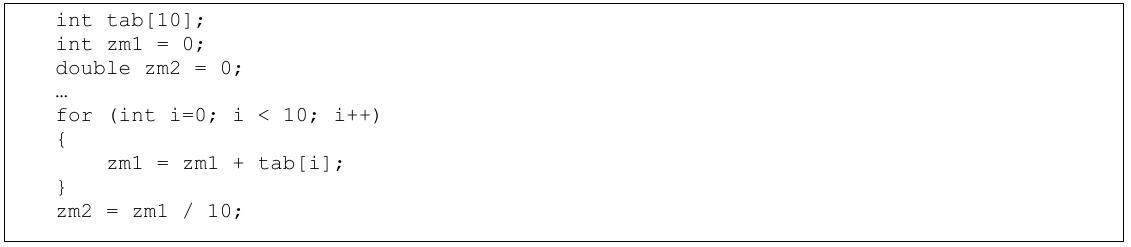

Tablica tab[] zawiera różne liczby całkowite. Jaką wartość przyjmie zmienna zm2 po wykonaniu podanego fragmentu kodu?

Zestaw atrybutów relacji, który w minimalny sposób identyfikuje każdy rekord tej relacji, posiadając wartości unikalne oraz niepuste, określamy mianem klucza

W języku SQL podczas używania polecenia CREATE TABLE atrybut, który wskazuje na to, która kolumna jest kluczem podstawowym, to

Wymień dwa sposoby na zabezpieczenie bazy danych Microsoft Access

Jakie skutki wywoła poniższy fragment kodu w języku JavaScript? ```n = "Napis1"; s = n.length;```

W PHP znajduje się fragment kodu operujący na bazie MySQL. Jego celem jest wyświetlenie miasta i kodu pocztowego z pierwszego rekordu.

| $z = mysqli_query($db, "SELECT ulica, miasto, kod_pocztowy FROM adresy"); $a = mysqli_fetch_row($z); echo "$a[1], $a[2]"; |

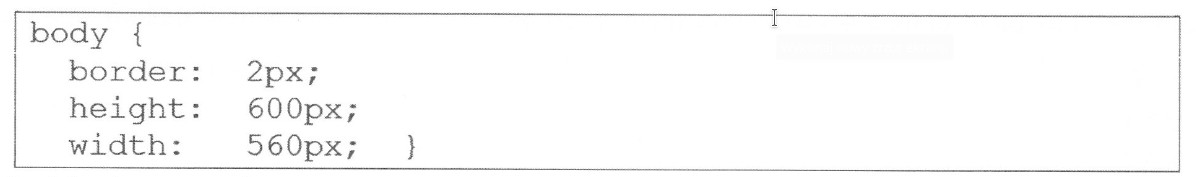

Podczas tworzenia witryny internetowej zastosowano kod definiujący jej wygląd. Jaką szerokość przeznaczono na zawartość strony?

W dokumencie HTML zdefiniowano listę oraz dodano do niej formatowanie CSS. Który z efektów odpowiada tej definicji?

|

|

Efekt 1

|

Efekt 2

|

Efekt 3

|

Efekt 4

|

W relacyjnych systemach baz danych, gdy dwie tabele są powiązane przez ich klucze główne, mamy do czynienia z relacją

Tabele Klienci oraz Zgłoszenia są ze sobą połączone relacją jeden do wielu. W celu uzyskania jedynie opisu zgłoszenia oraz odpowiadającego mu nazwiska klienta dla zgłoszenia o numerze 5, należy wykonać polecenie

Wskaż polecenie, które działa identycznie jak instrukcja while w PHP.

| $x = 0; while($x < 5) { echo "$x,"; $x++; } Instrukcja 1 for ($x=0; $x<5; $x++) { echo "$x,"; $x++; } Instrukcja 2 for ($x=0; $x<5; $x+=2) { echo "$x,"; $x++; } Instrukcja 3 for ($x=0; $x<5; $x++) { echo "$x,"; } Instrukcja 4 for ($x=1; $x<=5; $x++) { echo "$x,"; } |

W HTML, aby ustawić tytuł dokumentu na "Moja strona", który pojawi się na karcie przeglądarki internetowej, należy użyć zapisu

W języku PHP istnieje funkcja, która pozwala na weryfikację, czy dany ciąg stanowi część innego ciągu, to

Jaką właściwość należy zastosować w selektorze CSS, aby osiągnąć efekt rozrzucenia liter?

CAPTCHA to metoda zabezpieczeń stosowana na stronach WWW, która umożliwia

Głównym celem systemu CMS jest oddzielenie treści portalu informacyjnego od jego wyglądu. Taki efekt osiąga się przez generowanie zawartości

Określ rezultat działania podanego kodu PHP, jeśli zmienna tab jest tablicą. ```$tab = explode(",","jelenie,sarny,dziki,lisy,borsuki"); echo $tab[1]." ".$tab[2];```

Jaki jest cel funkcji napisanej w PHP?

| $zapytanie = mysql_query("SELECT * FROM napisy"); |

GRANT CREATE, ALTER ON sklep.* TO adam; Zakładając, że użytkownik adam nie dysponował wcześniej żadnymi uprawnieniami, to polecenie SQL przyzna mu prawa jedynie do

Funkcja agregująca MIN w języku SQL ma na celu obliczenie

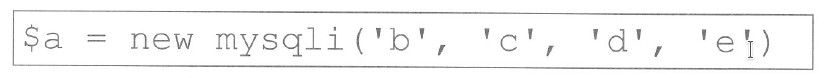

W PHP, aby połączyć się z bazą danych MySQL przy użyciu biblioteki mysqli, w zapisie zamieszczonym poniżej, w miejscu litery 'c' powinno się wpisać

Wskaż nieprawdziwe zdanie dotyczące normalizacji dźwięku.