Pytanie 1

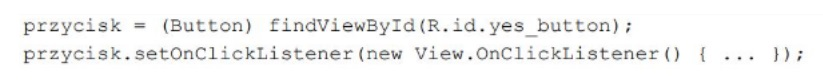

Zaproponowany fragment kodu w Android Studio realizuje metodę nasłuchującą do obsługi wydarzenia

Wynik: 33/40 punktów (82,5%)

Wymagane minimum: 20 punktów (50%)

Zaproponowany fragment kodu w Android Studio realizuje metodę nasłuchującą do obsługi wydarzenia

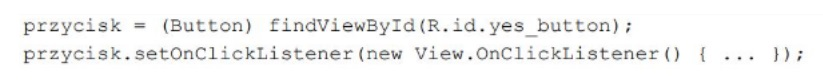

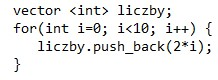

Po uruchomieniu podanego kodu w języku C++ w konsoli pojawi się ciąg liczb

Jakie zasady stosuje programowanie obiektowe?

Który aspekt projektu aplikacji jest kluczowy dla zabezpieczenia danych użytkowników?

Które z wymienionych narzędzi nie znajduje zastosowania w tworzeniu aplikacji desktopowych?

Ile gigabajtów (GB) mieści się w 1 terabajcie (TB)?

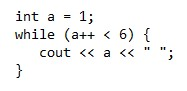

Jaki kod może być związany z treścią wygenerowaną w trakcie działania programu Java?

Zaprezentowane oznaczenie praw Creative Commons umożliwia bezpłatne wykorzystywanie utworu

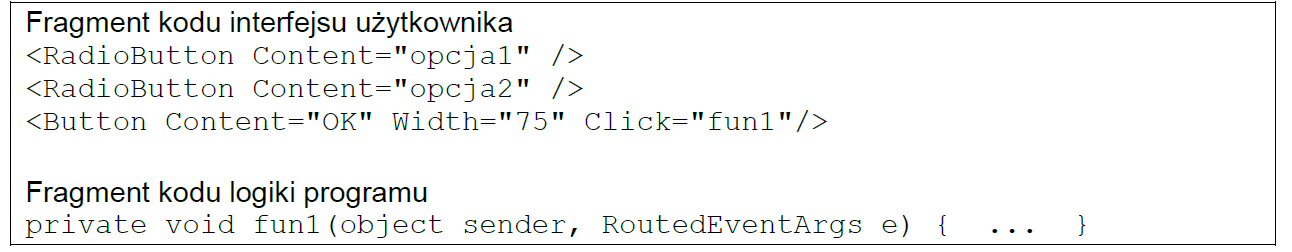

W pokazanych fragmentach kodu zdefiniowano funkcję pod nazwą fun1. W tej funkcji należy zaimplementować obsługę

Który z poniższych aspektów najdokładniej określa cel realizacji projektu?

Kompilator może wygenerować błąd "incompatible types", gdy

W sekcji, która odpowiada za obsługę wyjątku wygenerowanego przez aplikację, należy to zdefiniować

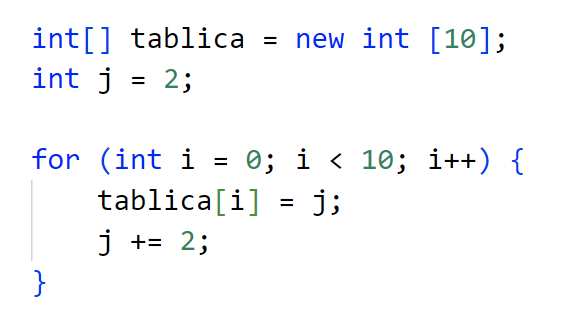

Zaproponowany fragment kodu w języku Java wypełnia tablicę elementami:

Jakie narzędzie służy do zarządzania wersjami?

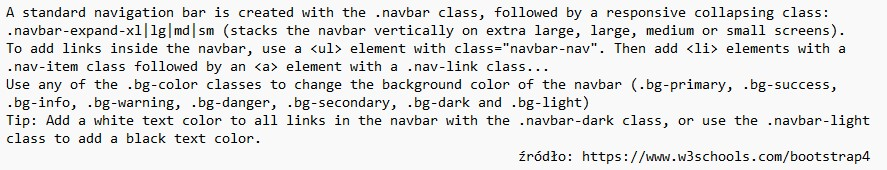

Zgodnie z dokumentacją dotyczącą menu Navbar z biblioteki Bootstrap 4, w celu stworzenia menu należy zdefiniować listę

Do zadań widoku w architekturze MVVM (Model_View-Viewmodel) należy

Jaki jest wymagany sposób do realizacji algorytmu sortowania bąbelkowego na n-elementowej tablicy?

Który z wymienionych elementów jest fundamentalny w architekturze klient-serwer?

Jakie zadanie wykonuje debugger?

Jaką kategorię własności intelektualnej reprezentują znaki towarowe?

Jaką instrukcję należy wykorzystać do poprawnej deklaracji zmiennej typu string w C++?

Jakie jest główne zadanie debuggera w środowisku programowania?

Który z języków programowania jest powszechnie wykorzystywany do tworzenia aplikacji na komputery stacjonarne?

W zaprezentowanym wideo przedstawiono narzędzie do tworzenia interfejsu użytkownika, dla którego automatycznie generuje się

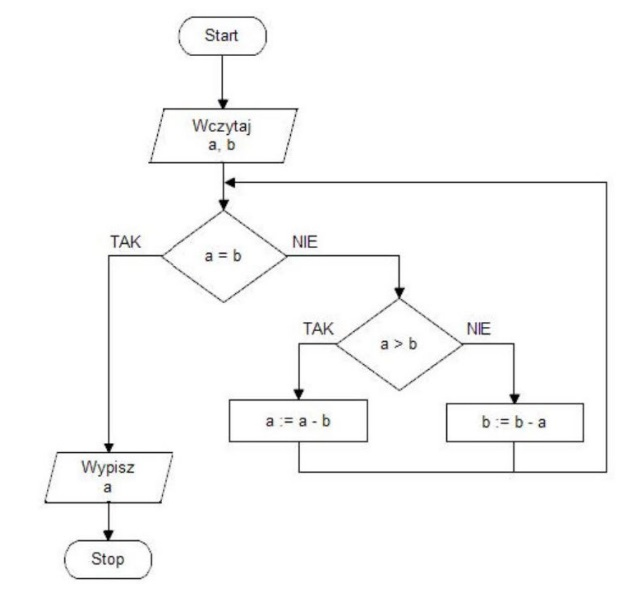

Algorytmu Euklidesa, przedstawionego na schemacie, należy użyć do obliczenia.

Na jakim etapie cyklu życia projektu tworzony jest szczegółowy opis wymagań funkcjonalnych oraz niefunkcjonalnych?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólami, drętwieniem oraz zaburzeniami czucia w obszarze 1-3 palca dłoni jest

Wskaż termin, który w języku angielskim odnosi się do "testów wydajnościowych"?

Jakie będą skutki wykonania podanego fragmentu kodu w języku C++?

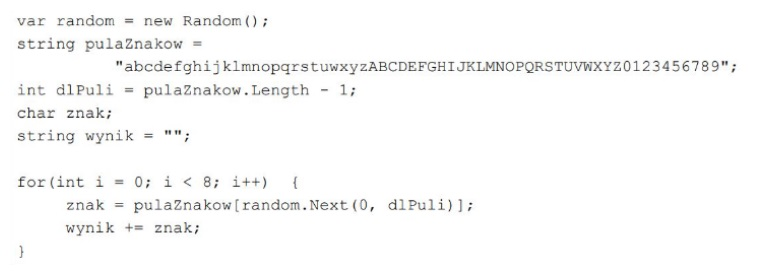

Zamieszczony kawałek kodu w języku C# tworzy hasło. Wskaż prawdziwe stwierdzenie dotyczące cech tego hasła?

Jakie środowisko deweloperskie jest najczęściej używane do programowania w C#?

Jaki będzie rezultat operacji logicznej AND dla wartości binarnych 1010 oraz 1100?

Wskaż typy numeryczne o stałej precyzji

Co to jest framework?

Jakie elementy powinny być uwzględnione w dokumentacji testowej aplikacji?

Jednym z elementów, które mają zostać zaimplementowane w aplikacji, jest możliwość cofnięcia ostatnich działań do 20 operacji wstecz (undo). Struktura danych, która jest odpowiednia do tego celu i pozwala na dostęp tylko do ostatnio dodanego elementu, to:

Która z wymienionych metod najlepiej chroni komputer przed złośliwym oprogramowaniem?

Które z wymienionych sytuacji jest przykładem hermetyzacji w programowaniu obiektowym?

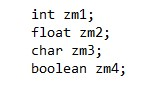

W podanym fragmencie kodu Java wskaż, która zmienna może pomieścić wartość "T"

Który z poniższych opisów najlepiej charakteryzuje system informatyczny?