Pytanie 1

Najczęstszym powodem rozmazywania się tonera na wydrukach z drukarki laserowej jest

Wynik: 28/40 punktów (70,0%)

Wymagane minimum: 20 punktów (50%)

Najczęstszym powodem rozmazywania się tonera na wydrukach z drukarki laserowej jest

Aby po załadowaniu systemu Windows program Kalkulator uruchamiał się automatycznie, konieczne jest dokonanie ustawień

Oprogramowanie, które jest dodatkiem do systemu Windows i ma na celu ochronę przed oprogramowaniem szpiegującym oraz innymi niechcianymi elementami, to

Matryce monitorów typu charakteryzują się najmniejszymi kątami widzenia

Jakie medium transmisyjne w sieciach LAN rekomenduje się do użycia w historycznych obiektach?

Zapis liczby w systemie oznaczonym jako #108 to

Jaką maksymalną liczbę hostów można przypisać w lokalnej sieci, dysponując jedną klasą C adresów IPv4?

Jakie porty powinny zostać zablokowane w firewallu, aby nie pozwolić na łączenie się z serwerem FTP?

Jakie złącze powinna mieć karta graficzna, aby mogła być bezpośrednio podłączona do telewizora LCD, który ma tylko analogowe złącze do komputera?

Wszystkie ustawienia użytkowników komputera są przechowywane w gałęzi rejestru oznaczonej akronimem

Aby chronić urządzenia w sieci LAN przed przepięciami oraz różnicami potencjałów, które mogą się pojawić w trakcie burzy lub innych wyładowań atmosferycznych, należy zastosować

Na początku procesu uruchamiania sprzętowego komputera, wykonywany jest test

Jaką liczbę adresów IP należy wykorzystać, aby 4 komputery podłączone do switcha mogły się swobodnie komunikować?

Zgodnie z normą TIA/EIA-568-B.1 kabel UTP 5e z przeplotem powstaje poprzez zamianę lokalizacji w wtyczce 8P8C następujących par żył (odpowiednio według kolorów):

Jednym z programów stosowanych do tworzenia kopii zapasowych partycji oraz dysków jest

Programy antywirusowe mogą efektywnie zabezpieczać komputer. Istotne jest, aby wybrać możliwość uruchamiania aplikacji razem z komputerem oraz opcję

Norma opisująca standard transmisji Gigabit Ethernet to

Schemat ilustruje ustawienia urządzenia WiFi. Wskaż, które z poniższych stwierdzeń na temat tej konfiguracji jest prawdziwe?

Co jest głównym zadaniem protokołu DHCP?

Rodzaje ataków mających na celu zakłócenie funkcjonowania aplikacji oraz procesów w urządzeniach sieciowych to ataki klasy

Jakie urządzenie sieciowe reprezentuje ten symbol graficzny?

Jakie jest adres rozgłoszeniowy sieci, w której funkcjonuje host z adresem IP 195.120.252.32 oraz maską podsieci 255.255.255.192?

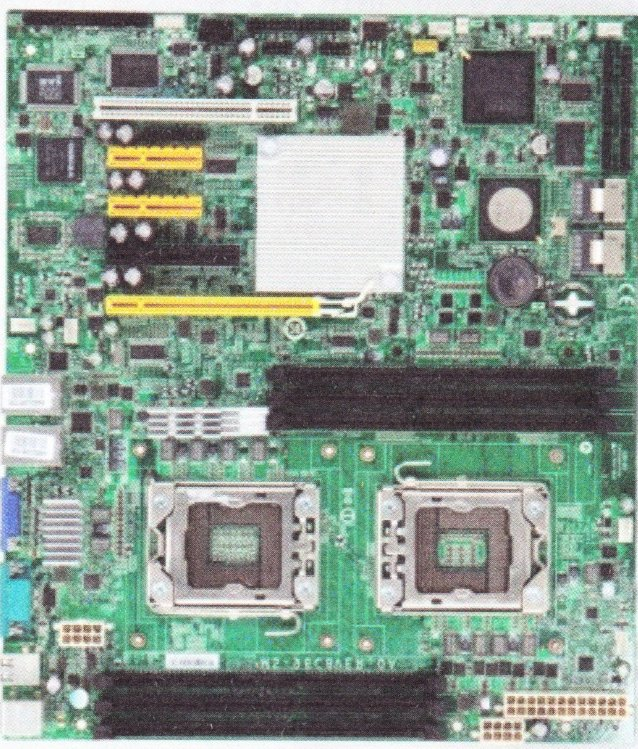

W komputerze użyto płyty głównej widocznej na obrazku. Aby podnieść wydajność obliczeniową maszyny, zaleca się

Wskaż złącze żeńskie o liczbie pinów 24 lub 29, które jest w stanie przesyłać skompresowany cyfrowy sygnał do monitora?

Wskaż właściwą formę maski

Minimalną wartość długości hasła użytkownika w systemie Windows można ustawić poprzez komendę

Wskaź protokół działający w warstwie aplikacji, który umożliwia odbieranie wiadomości e-mail, a w pierwszym etapie pobiera jedynie nagłówki wiadomości, podczas gdy pobranie ich treści oraz załączników następuje dopiero po otwarciu wiadomości.

W systemie Windows do przeprowadzania aktualizacji oraz przywracania sterowników sprzętowych należy wykorzystać narzędzie

Jakie urządzenie peryferyjne komputera służy do wycinania, drukowania oraz frezowania?

Podstawowy rekord uruchamiający na dysku twardym to

Polecenie Gpresult

Jakie polecenie w systemie Linux jest potrzebne do stworzenia archiwum danych?

Wartość liczby 1100112 zapisanej w systemie dziesiętnym wynosi

Jaką rolę pełni usługa NAT działająca na ruterze?

Adres IP przydzielony komputerowi pozwala odbiorcy pakietu IP na odróżnienie identyfikatorów

Jak najlepiej chronić zebrane dane przed dostępem w przypadku kradzieży komputera?

Użytkownik pragnie ochronić dane na karcie pamięci przed przypadkowym usunięciem. Taką zabezpieczającą cechę oferuje karta

Narzędzie systemów operacyjnych Windows używane do zmiany ustawień interfejsów sieciowych, na przykład przekształcenie dynamicznej konfiguracji karty sieciowej w konfigurację statyczną, to

Optyczna rozdzielczość to jeden z właściwych parametrów

Prawo majątkowe twórcy dotyczące oprogramowania komputerowego