Pytanie 1

Jaką wartość jest w stanie przechować tablica jednowymiarowa?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Jaką wartość jest w stanie przechować tablica jednowymiarowa?

Jakie jest zadanie interpretera?

Który z wymienionych składników charakteryzuje się typowym wystąpieniem w diagramie Gantta?

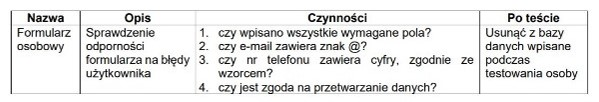

Jaki rodzaj testów można scharakteryzować przedstawionym opisem?

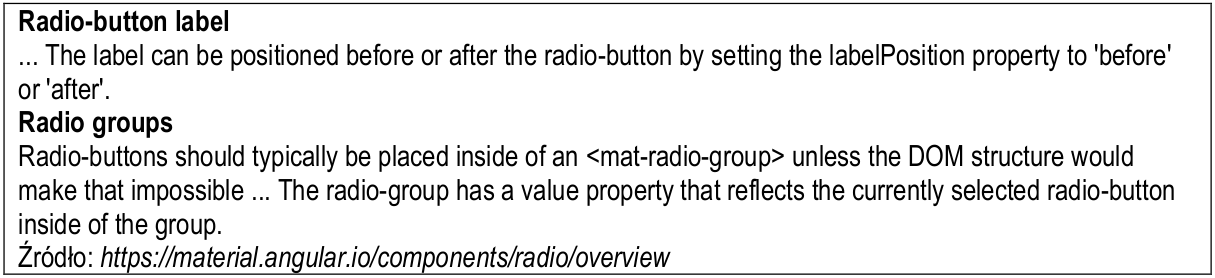

Która z właściwości przycisków typu Radio-button opisanych w przedstawionym fragmencie dokumentacji jest poprawna?

Jaką rolę pełni element statyczny w klasie?

Jakie cechy posiada model prototypowy w zakresie zarządzania projektami?

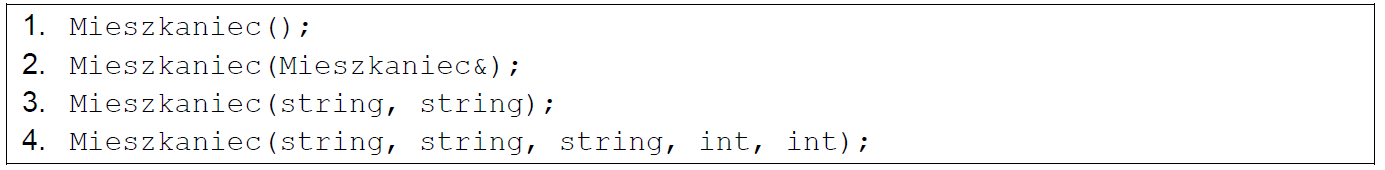

Klasa Mieszkaniec zawiera atrybuty: imie, nazwisko, ulica, nrDomu, rokUrodzenia. W tej klasie umieszczono opisane poniżej konstruktory (zapisano jedynie typy argumentów). Do tworzenia obiektu za pomocą konstruktora kopiującego wykorzystany będzie konstruktor określony w punkcie

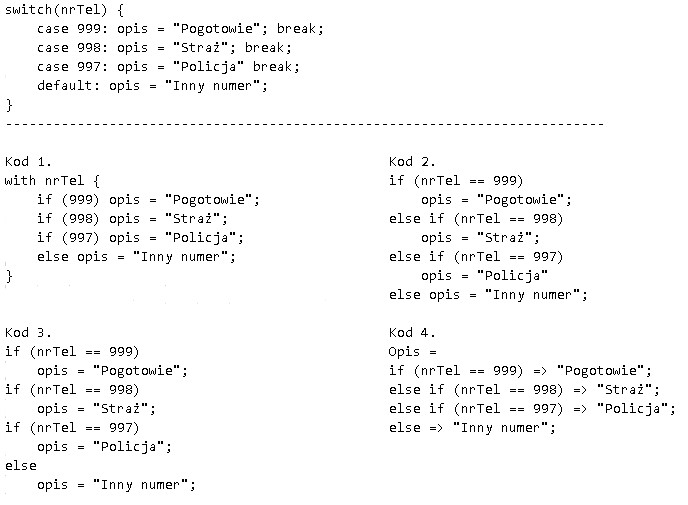

Wskaż kod, który jest funkcjonalnie równy zaprezentowanemu

Podaj przykład incydentu w miejscu pracy?

Ile kilobajtów (KB) znajduje się w jednym megabajcie (MB)?

Jakie zagrożenie związane z użytkowaniem cyberprzestrzeni ma wpływ na zdrowie fizyczne?

Które z wymienionych sformułowań najlepiej definiuje oprogramowanie typu ransomware?

Jakie środowisko jest przeznaczone do tworzenia aplikacji mobilnych dla urządzeń Apple, wykorzystujące różne języki programowania, takie jak Java i Objective C?

Jaki jest kluczowy zamysł wzorca "Kompozyt" (Composite)?

Jaki model zarządzania projektami przewiduje, że wszystkie etapy są realizowane jeden po drugim, bez możliwości wrócenia do wcześniejszych faz?

Który z wymienionych typów kolekcji pozwala na dostęp do ostatnio dodanego elementu w pierwszej kolejności?

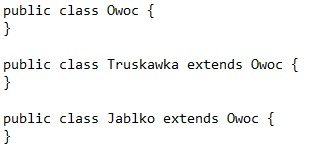

W zaprezentowanym kodzie zostało ukazane jedno z fundamentalnych założeń programowania obiektowego. Czym ono jest?

Programista może wykorzystać framework Angular do realizacji aplikacji:

Która z wymienionych metod może pomóc w walce z uzależnieniem od internetu?

Które z wymienionych pól klasy można zainicjalizować przed stworzeniem obiektu?

Ergonomiczną oraz właściwą pozycję do pracy przy komputerze zapewni fotel, którego

Kolor Pale Green w modelu RGB przedstawia się jako RGB(152, 251, 152). Jaki jest szesnastkowy kod tego koloru?

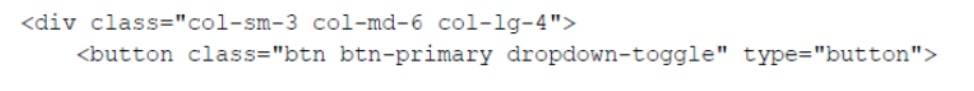

Jaką nazwę nosi framework CSS, który służy do definiowania wyglądu stron internetowych i którego klasy są użyte w przedstawionym przykładzie?

Jakie z wymienionych narzędzi służy do emulacji mobilnych urządzeń podczas developowania aplikacji?

Który z poniższych przykładów ilustruje deklarację złożonego typu w języku C++?

Który z wymienionych elementów może stanowić część menu w aplikacji desktopowej?

Które z poniższych stwierdzeń najlepiej charakteryzuje tablicę asocjacyjną?

Co należy zrobić w sytuacji silnego krwawienia z rany?

Jakie są główne różnice między środowiskiem RAD (Rapid Application Development) a klasycznymi IDE w odniesieniu do aplikacji mobilnych?

Który z podanych algorytmów można zrealizować zarówno w sposób iteracyjny, jak i rekurencyjny?

Który z podanych algorytmów operujących na jednowymiarowej tablicy posiada złożoność obliczeniową O(n<sup>2</sup>)?

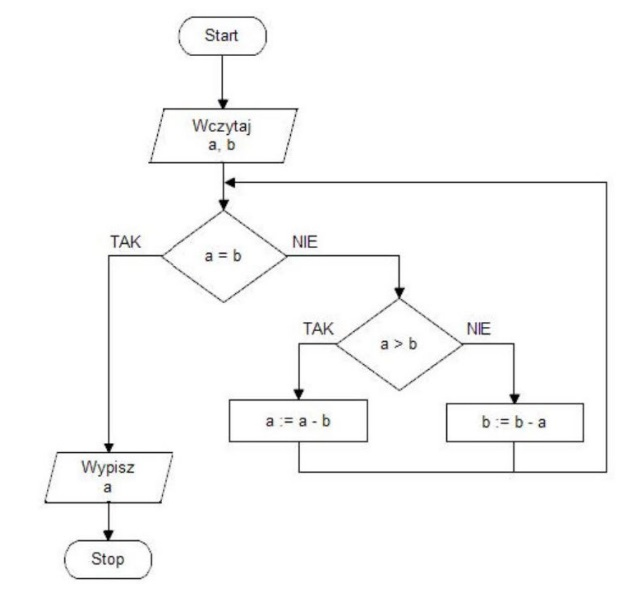

Algorytmu Euklidesa, przedstawionego na schemacie, należy użyć do obliczenia.

W jakiej sytuacji wykorzystanie stosu będzie korzystniejsze niż lista podczas projektowania zestawu danych?

Do stworzenia zbioru danych potrzebnego do uruchomienia algorytmu sortowania bąbelkowego tablicy, wymagane są przynajmniej następujące typy:

Jaką strukturę danych stosuje się w algorytmie BFS (przeszukiwanie wszerz)?

Jakie są cechy testów interfejsu?

Aby wykorzystać framework Django, należy pisać w języku

Który z dokumentów stosowanych w metodologii Agile zawiera listę funkcjonalności produktu uporządkowanych według ich ważności?

Który z wymienionych typów stanowi przykład typu znakowego?