Pytanie 1

Jaka liczba hostów może być podłączona w sieci o adresie 192.168.1.128/29?

Wynik: 6/40 punktów (15,0%)

Wymagane minimum: 20 punktów (50%)

Jaka liczba hostów może być podłączona w sieci o adresie 192.168.1.128/29?

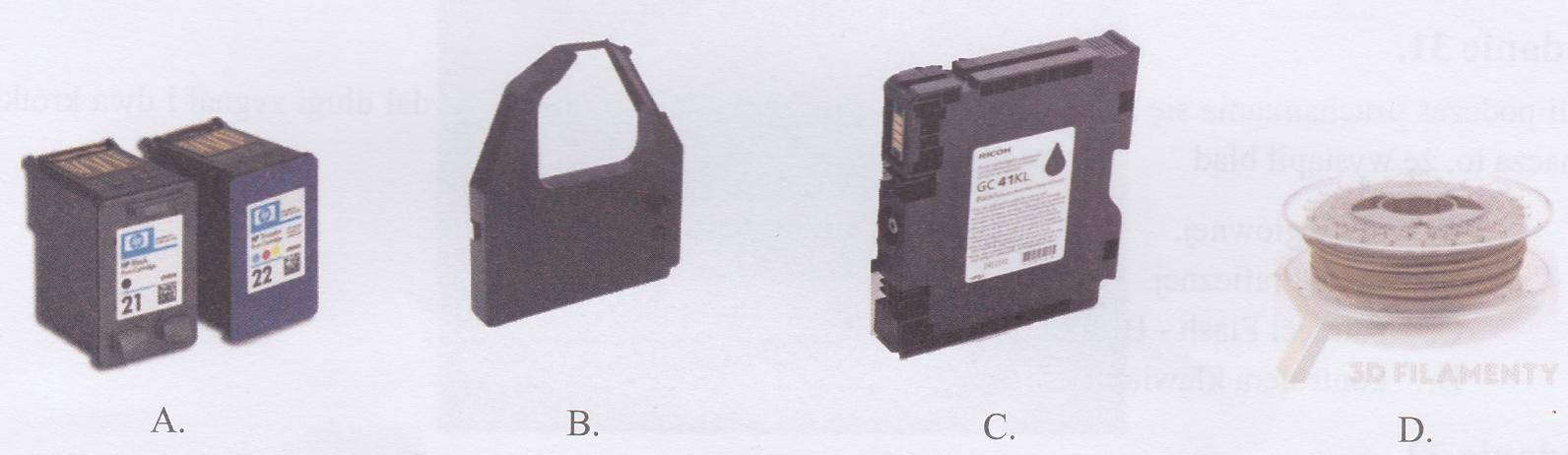

Wskaż ilustrację przedstawiającą materiał eksploatacyjny charakterystyczny dla drukarek żelowych?

Klient przyniósł do serwisu uszkodzony sprzęt komputerowy. W trakcie procedury odbioru sprzętu, przed rozpoczęciem jego naprawy, serwisant powinien

Aby zwiększyć lub zmniejszyć wielkość ikony na pulpicie, należy obracać kółkiem myszy, trzymając jednocześnie klawisz:

Wykonanie komendy dxdiag w systemie Windows pozwala na

W systemie Ubuntu, które polecenie umożliwia bieżące monitorowanie działających procesów i aplikacji?

Jaki zapis w systemie binarnym odpowiada liczbie 111 w systemie dziesiętnym?

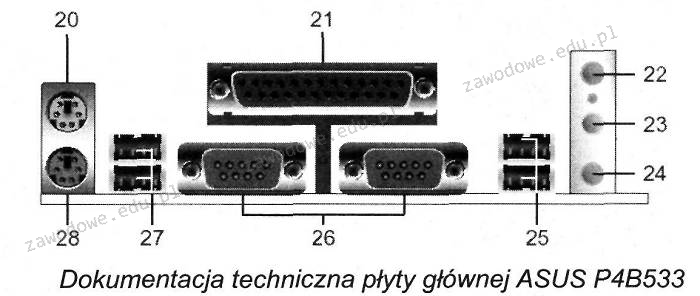

Na zaprezentowanej płycie głównej komputera złącza oznaczono cyframi 25 i 27

Który standard sieci lokalnej określa dostęp do medium w oparciu o token (żeton)?

Wskaż złącze, które nie jest stosowane w zasilaczach ATX?

Protokół, który konwertuje nazwy domen na adresy IP, to

Który rekord DNS powinien zostać dodany w strefie wyszukiwania do przodu, aby skojarzyć nazwę domeny DNS z adresem IP?

W załączonej ramce przedstawiono opis technologii

| Technologia ta to rewolucyjna i nowatorska platforma, która pozwala na inteligentne skalowanie wydajności podsystemu graficznego poprzez łączenie mocy kilku kart graficznych NVIDIA pracujących na płycie głównej. Dzięki wykorzystaniu zastrzeżonych algorytmów oraz wbudowanej w każdy z procesorów graficznych NVIDIA dedykowanej logiki sterującej, która odpowiada za skalowanie wydajności, technologia ta zapewnia do 2 razy (w przypadku dwóch kart) lub 2,8 razy (w przypadku trzech kart) wyższą wydajność niż w przypadku korzystania z pojedynczej karty graficznej. |

Brak odpowiedzi na to pytanie.

Jakie urządzenie należy wykorzystać w sieci Ethernet, aby zredukować liczbę kolizji pakietów?

Brak odpowiedzi na to pytanie.

Thunderbolt stanowi interfejs

Brak odpowiedzi na to pytanie.

Jakie złącze, które pozwala na podłączenie monitora, znajduje się na karcie graficznej pokazanej na ilustracji?

Brak odpowiedzi na to pytanie.

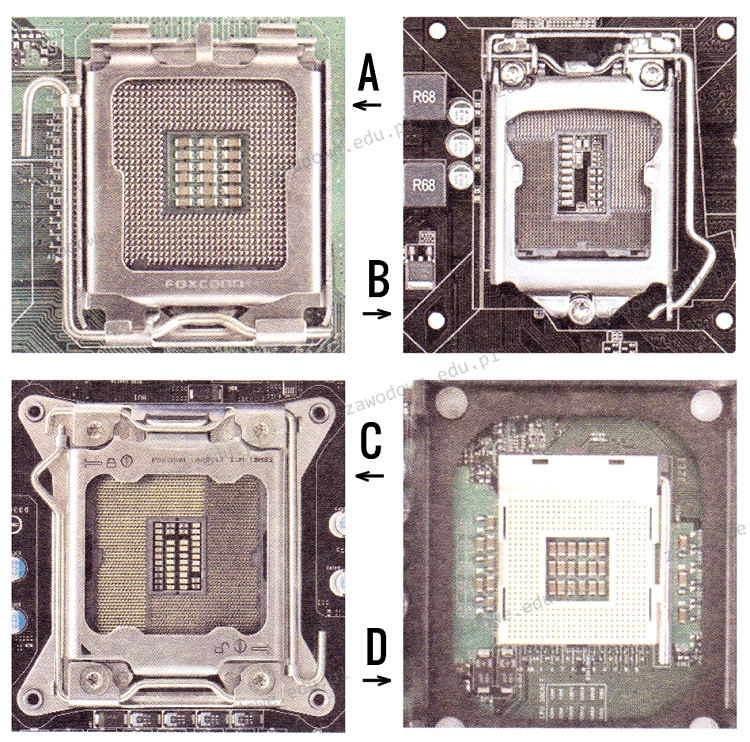

W jakim gnieździe powinien być umieszczony procesor INTEL CORE i3-4350- 3.60 GHz, x2/4, 4MB, 54W, HD 4600, BOX, s-1150?

Brak odpowiedzi na to pytanie.

Administrator powinien podzielić sieć o adresie 193.115.95.0 z maską 255.255.255.0 na 8 równych podsieci. Jaką maskę sieci powinien wybrać administrator?

Brak odpowiedzi na to pytanie.

Użytkownik napotyka trudności przy uruchamianiu systemu Windows. W celu rozwiązania tego problemu, skorzystał z narzędzia System Image Recovery, które

Brak odpowiedzi na to pytanie.

Protokół Transport Layer Security (TLS) jest rozwinięciem standardu

Brak odpowiedzi na to pytanie.

Korzystając z podanego urządzenia, możliwe jest przeprowadzenie analizy działania

Brak odpowiedzi na to pytanie.

Które stwierdzenie odnoszące się do ruterów jest prawdziwe?

Brak odpowiedzi na to pytanie.

W schemacie logicznym okablowania strukturalnego, zgodnie z terminologią polską zawartą w normie PN-EN 50174, cechą kondygnacyjnego punktu dystrybucyjnego jest to, że

Brak odpowiedzi na to pytanie.

Jakie liczby należy wprowadzić na klawiaturze telefonu podłączonego do bramki VoIP po wcześniejszym wpisaniu *** w celu ustawienia adresu bramy domyślnej sieci?

Brak odpowiedzi na to pytanie.

Układ cyfrowy wykonujący operację logiczną koniunkcji opiera się na bramce logicznej

Brak odpowiedzi na to pytanie.

Jakie narzędzie w systemie Windows umożliwia kontrolę prób logowania do systemu?

Brak odpowiedzi na to pytanie.

Na ilustracji zaprezentowano sieć komputerową w układzie

Brak odpowiedzi na to pytanie.

Programy antywirusowe mogą efektywnie zabezpieczać komputer. Istotne jest, aby wybrać możliwość uruchamiania aplikacji razem z komputerem oraz opcję

Brak odpowiedzi na to pytanie.

W lokalnej sieci udostępniono folder o nazwie egzamin jako udział specjalny, który znajduje się na komputerze oznaczonym jako SERWER_2 w głównym katalogu dysku C:. Jakie powinno być wyrażenie dostępu do katalogu egzamin, gdzie znajduje się folder główny dla konta użytkownika o danym loginie?

Brak odpowiedzi na to pytanie.

IMAP jest protokołem do

Brak odpowiedzi na to pytanie.

Wymogi działalności przedsiębiorstwa nakładają konieczność używania systemów plików, które zapewniają wysoki poziom zabezpieczeń oraz umożliwiają szyfrowanie informacji. W związku z tym należy wybrać system operacyjny Windows

Brak odpowiedzi na to pytanie.

Aby zweryfikować integralność systemu plików w systemie Linux, które polecenie powinno zostać użyte?

Brak odpowiedzi na to pytanie.

Wykonanie polecenia tar –xf dane.tar w systemie Linux spowoduje

Brak odpowiedzi na to pytanie.

Jakiego narzędzia należy użyć do montażu końcówek kabla UTP w gnieździe keystone z zaciskami typu 110?

Brak odpowiedzi na to pytanie.

Aby telefon VoIP działał poprawnie, należy skonfigurować adres

Brak odpowiedzi na to pytanie.

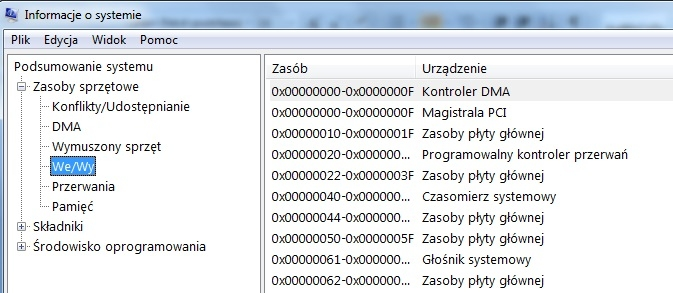

W którym systemie liczbowym zapisano zakresy We/Wy przedstawione na ilustracji?

Brak odpowiedzi na to pytanie.

Ile urządzeń jest w stanie współpracować z portem IEEE1394?

Brak odpowiedzi na to pytanie.

Aby zapewnić bezpieczną komunikację terminalową z serwerem, powinno się skorzystać z połączenia z użyciem protokołu

Brak odpowiedzi na to pytanie.

Możliwość odzyskania listy kontaktów na telefonie z systemem Android występuje, jeśli użytkownik wcześniej zsynchronizował dane urządzenia z Google Drive za pomocą

Brak odpowiedzi na to pytanie.

Aby użytkownik laptopa z systemem Windows 7 lub nowszym mógł korzystać z drukarki przez sieć WiFi, musi zainstalować drukarkę na porcie

Brak odpowiedzi na to pytanie.