Pytanie 1

Aby użytkownicy lokalnej sieci mogli korzystać z przeglądarek do odwiedzania stron WWW za pomocą protokołów HTTP i HTTPS, brama internetowa musi umożliwiać ruch na portach

Wynik: 19/40 punktów (47,5%)

Wymagane minimum: 20 punktów (50%)

Aby użytkownicy lokalnej sieci mogli korzystać z przeglądarek do odwiedzania stron WWW za pomocą protokołów HTTP i HTTPS, brama internetowa musi umożliwiać ruch na portach

Zgodnie z normą PN-EN 50174, poziome okablowanie w systemie strukturalnym to segment okablowania pomiędzy

Program firewall nie zapewnia ochrony przed

Zamiana taśmy barwiącej wiąże się z eksploatacją drukarki

Jakim modułem pamięci RAM, który jest zgodny z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/8xDDR4 2133, ECC, maksymalnie 128GB/ 4x PCI-E 16x/ RAID/ USB 3.1/ S-2011-V3/ATX, jest pamięć?

Jakie są wartości zakresu częstotliwości oraz maksymalnej prędkości przesyłu danych w standardzie 802.11g WiFi?

Nazwa licencji oprogramowania komputerowego, które jest dystrybuowane bezpłatnie, lecz z ograniczoną przez twórcę funkcjonalnością w porównaniu do pełnej, płatnej wersji, gdzie po upływie 30 dni zaczynają się wyświetlać reklamy oraz przypomnienia o konieczności rejestracji, to

Wskaż złącze, które nie jest obecne w zasilaczach ATX?

Protokół, który umożliwia po połączeniu z serwerem pocztowym przesyłanie na komputer tylko nagłówków wiadomości, a wysyłanie treści oraz załączników następuje dopiero po otwarciu konkretnego e-maila, to

Jaki adres IP należy do urządzenia funkcjonującego w sieci 10.0.0.0/17?

Użytkownicy z grupy Pracownicy nie mają możliwości drukowania dokumentów za pomocą serwera wydruku w systemie Windows Server. Posiadają oni jedynie uprawnienia do „Zarządzania dokumentami”. Jakie kroki należy podjąć, aby naprawić ten problem?

Jak powinno być usytuowanie gniazd komputerowych RJ45 względem powierzchni biurowej zgodnie z normą PN-EN 50174?

Aby zredukować kluczowe zagrożenia związane z bezpieczeństwem podczas pracy na komputerze podłączonym do sieci Internet, należy przede wszystkim

Jaką czynność konserwacyjną należy wykonywać przy użytkowaniu skanera płaskiego?

Aby podłączyć 6 komputerów do sieci przy użyciu światłowodu, potrzebny jest kabel z co najmniej taką ilością włókien:

Zasilacz UPS o mocy nominalnej 480 W nie powinien być używany do zasilania

W dokumentacji płyty głównej podano informację "wsparcie dla S/PDIF Out". Co to oznacza w kontekście tej płyty głównej?

Jak nazywa się licencja oprogramowania pozwalająca na bezpłatne dystrybucję aplikacji?

Osoba korzystająca z lokalnej sieci musi mieć możliwość dostępu do dokumentów umieszczonych na serwerze. W tym celu powinna

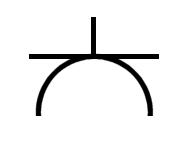

Na rysunkach technicznych dotyczących instalacji sieci komputerowej, wraz z jej dedykowanym systemem elektrycznym, gniazdo oznaczone symbolem przedstawionym na rysunku to

Demon serwera Samba pozwala na udostępnianie plików oraz drukarek w sieci

Które z poniższych wskazówek jest NIEWłaściwe w kontekście konserwacji skanera płaskiego?

Jakie oprogramowanie do wirtualizacji jest dostępne jako rola w systemie Windows Server 2012?

Jakie właściwości posiada topologia fizyczna sieci opisana w ramce?

Jaki protokół stosują komputery, aby informować rutera o przynależności do konkretnej grupy multicastowej?

Napięcie dostarczane przez płytę główną dla pamięci typu SDRAM DDR3 może wynosić

Program antywirusowy oferowany przez Microsoft bezpłatnie dla posiadaczy legalnych wersji systemu operacyjnego Windows to

Jak nazywa się protokół używany do przesyłania wiadomości e-mail?

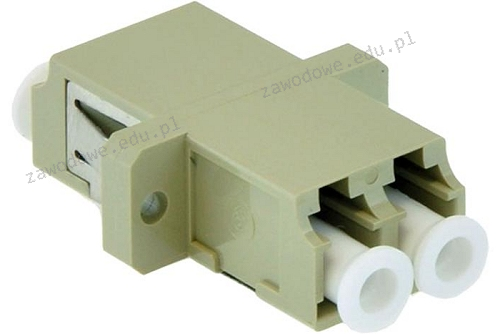

Z jakim medium transmisyjnym związany jest adapter przedstawiony na rysunku?

Czynnikiem zagrażającym bezpieczeństwu systemu operacyjnego, który wymusza jego automatyczne aktualizacje, są

Jakie zastosowanie ma polecenie md w systemie Windows?

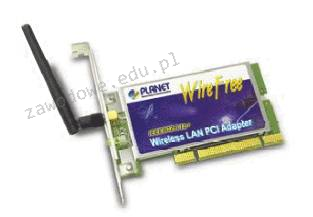

Na przedstawionym zdjęciu widoczna jest

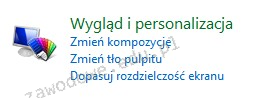

Na ilustracji ukazano narzędzie systemu Windows 7 służące do

Jakie stwierdzenie o routerach jest poprawne?

Za przydzielanie czasu procesora do konkretnych zadań odpowiada

Jak wiele urządzeń może być podłączonych do interfejsu IEEE1394?

Internet Relay Chat (IRC) to protokół wykorzystywany do

Podczas uruchamiania komputera wyświetla się komunikat CMOS checksum error press F1 to continue press DEL to setup. Naciśnięcie klawisza DEL spowoduje

Który z parametrów okablowania strukturalnego definiuje stosunek mocy sygnału tekstowego w jednej parze do mocy sygnału wyindukowanego w sąsiedniej parze na tym samym końcu kabla?

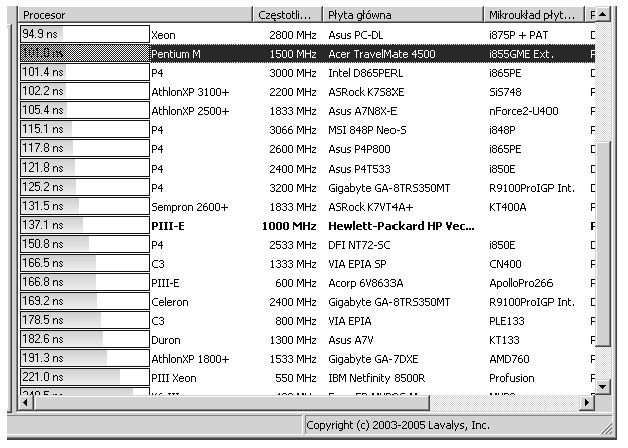

Na ilustracji zaprezentowano zrzut ekranu z wykonanej analizy