Pytanie 1

Jaki jest wymagany sposób do realizacji algorytmu sortowania bąbelkowego na n-elementowej tablicy?

Wynik: 36/40 punktów (90,0%)

Wymagane minimum: 20 punktów (50%)

Jaki jest wymagany sposób do realizacji algorytmu sortowania bąbelkowego na n-elementowej tablicy?

Jakiego rodzaju zmiennej użyjesz w C++, aby przechować wartość "true"?

Jaki jest podstawowy okres ochrony autorskich praw majątkowych w krajach Unii Europejskiej?

Jaki typ złośliwego oprogramowania funkcjonuje w tle, zbierając dane o wprowadzanych hasłach?

Jakie jest przeznaczenie polecenia "git merge"?

Który z wymienionych składników jest charakterystyczny dla środowiska IDE przeznaczonego do tworzenia aplikacji mobilnych?

Jakie metody umożliwiają przesyłanie danych z serwera do aplikacji front-end?

Jakie korzyści płyną z użycia pseudokodu przy tworzeniu algorytmu?

Jakie środki ochrony zbiorowej najlepiej chronią kręgosłup w warunkach pracy biurowej?

Które z wymienionych stanowi przykład zagrożenia fizycznego w miejscu pracy?

Jedną z dolegliwości, która pojawia się u programistów w wyniku długotrwałego korzystania z myszki komputerowej lub klawiatury, objawiającą się bólami, drętwieniem oraz zaburzeniami czucia w obszarze 1-3 palca dłoni jest

Który z wymienionych frameworków służy do budowy aplikacji webowych w C#?

Jaki rodzaj ataku hakerskiego polega na bombardowaniu serwera ogromną ilością żądań, co prowadzi do jego przeciążenia?

Jak określa się proces transferu danych z lokalnego komputera na serwer?

Kod zaprezentowany w filmie w języku C++ nie przechodzi kompilacji. Co należy zmodyfikować w tym kodzie, aby kompilacja odbyła się bez błędów?

Jaką cechą charakteryzuje się sieć asynchroniczna?

Jakie narzędzie może zostać wykorzystane do automatyzacji testów aplikacji internetowych?

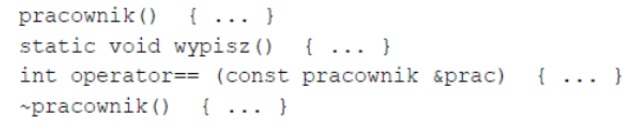

W klasie pracownik zdefiniowano opisane metody. Która z nich jest odpowiednia do dodania elementu diagnostycznego o treści: cout << "Obiekt został usunięty";

Wskaż termin, który w języku angielskim odnosi się do "testów wydajnościowych"?

Jaki jest kluczowy zamysł wzorca "Kompozyt" (Composite)?

Jakie informacje zawiera zestaw instrukcji (ISA) danego procesora?

Który z poniższych aspektów najdokładniej określa cel realizacji projektu?

Ergonomiczną oraz właściwą pozycję do pracy przy komputerze zapewni fotel, którego

Jak najlepiej przełożyć oczekiwania klienta na dokumentację techniczną dla programistów?

Jakie ma znaczenie operator "==" w języku C++?

Jakie jest podstawowe zadanie firewalla w systemie komputerowym?

Mobilna aplikacja przedstawia listę, w której każdy element można dotknąć palcem, aby zobaczyć jego detale. Zdarzenie, które odpowiada tej czynności, to

Jaką strukturę danych stosuje się w algorytmie BFS (przeszukiwanie wszerz)?

Jakie czynniki powinny być brane pod uwagę podczas organizacji zasobów ludzkich w projekcie?

Który z paradygmatów programowania najbardziej akcentuje dziedziczenie oraz polimorfizm?

Zalecenia standardu WCAG 2.0 dotyczące percepcji koncentrują się na

W programie stworzonym w języku C++ trzeba zadeklarować zmienną, która będzie przechowywać wartość rzeczywistą. Jakiego typu powinna być ta zmienna?

Który z faz cyklu życia projektu wiąże się z identyfikacją wymagań użytkownika?

Jaki język programowania został stworzony z myślą o tworzeniu aplikacji na system Android?

Modyfikator dostępu, który znajduje się przed definicją metody Dodaj() w klasie Kalkulator, powoduje, że

W jakiej sytuacji kolekcja typu lista okaże się bardziej wydajna niż tablica?

Jakie z wymienionych narzędzi służy do emulacji mobilnych urządzeń podczas developowania aplikacji?

Programista może wykorzystać framework Angular do realizacji aplikacji

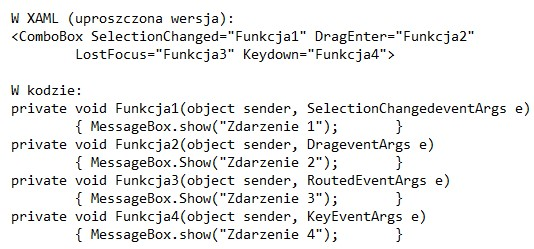

W programie desktopowym stworzono rozwijaną listę oraz przypisano cztery funkcje do obsługi zdarzeń tej kontrolki. Jaki komunikat pojawi się po dokonaniu wyboru w tej liście?

Który z wymienionych programów jest przeznaczony do zarządzania projektami przy pomocy tablic kanban?