Pytanie 1

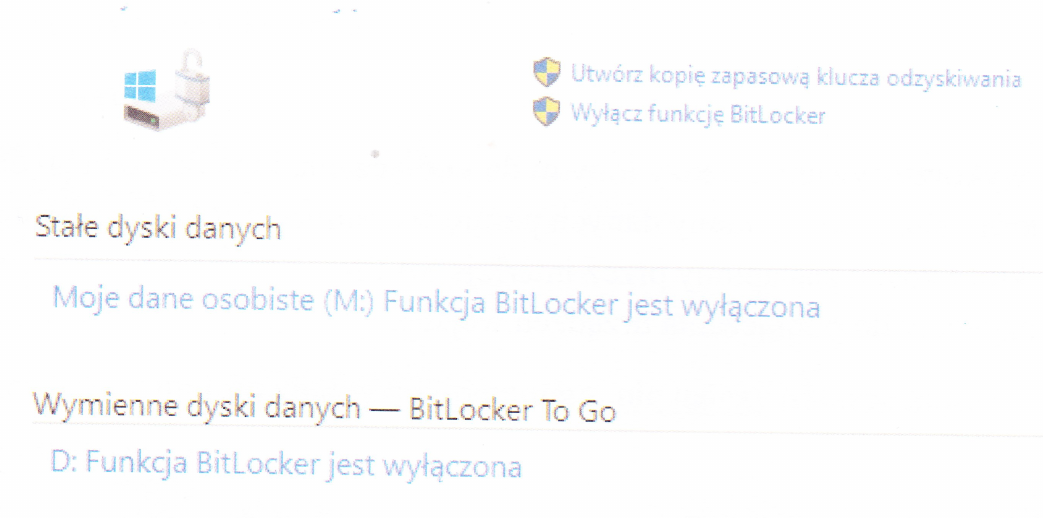

Wbudowane narzędzie dostępne w systemach Windows w edycji Enterprise lub Ultimate jest przeznaczone do

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Wbudowane narzędzie dostępne w systemach Windows w edycji Enterprise lub Ultimate jest przeznaczone do

/dev/sda: Czas odczytu z pamięci podręcznej: 18100 MB w 2.00 sekundy = 9056.95 MB/sek. Przedstawiony wynik wykonania polecenia systemu Linux jest używany do diagnostyki

Gdzie w dokumencie tekstowym Word umieszczony jest nagłówek oraz stopka?

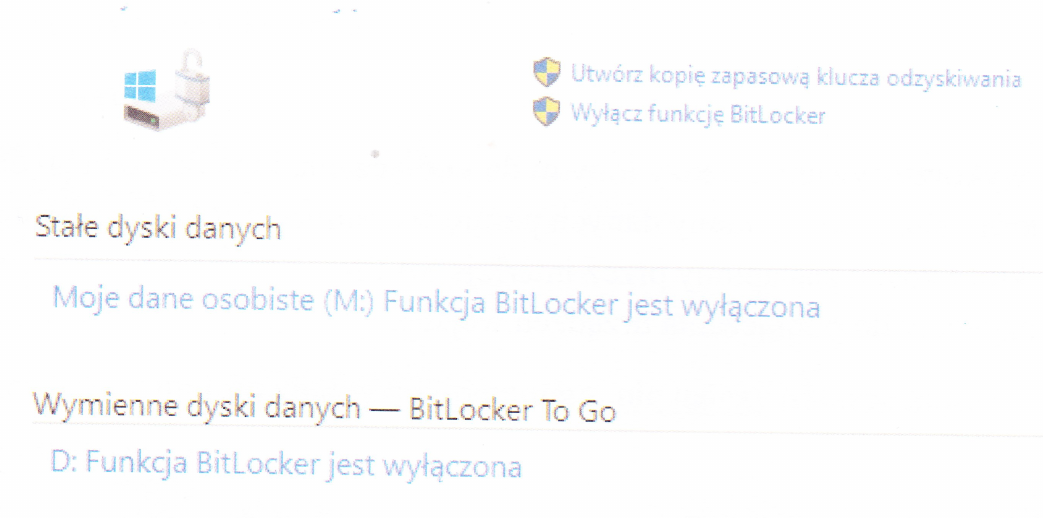

Na diagramie blokowym karty dźwiękowej komponent odpowiedzialny za konwersję sygnału analogowego na cyfrowy jest oznaczony numerem

ACPI to akronim, który oznacza

Aby podłączyć drukarkę z portem równoległym do komputera, który dysponuje jedynie złączami USB, konieczne jest zainstalowanie adaptera

Który z poniższych zapisów stanowi właściwy adres w wersji IPv6?

Jakie polecenie pozwala na przeprowadzenie aktualizacji do nowszej wersji systemu Ubuntu Linux?

Ile wyniesie całkowity koszt wymiany karty sieciowej w komputerze, jeżeli cena karty to 40 zł, czas pracy serwisanta wyniesie 90 minut, a koszt każdej rozpoczętej roboczogodziny to 60 zł?

Główną czynnością serwisową w drukarce igłowej jest zmiana pojemnika

Jak należy postąpić z wiadomością e-mail od nieznanej osoby, która zawiera podejrzany załącznik?

Czym jest VOIP?

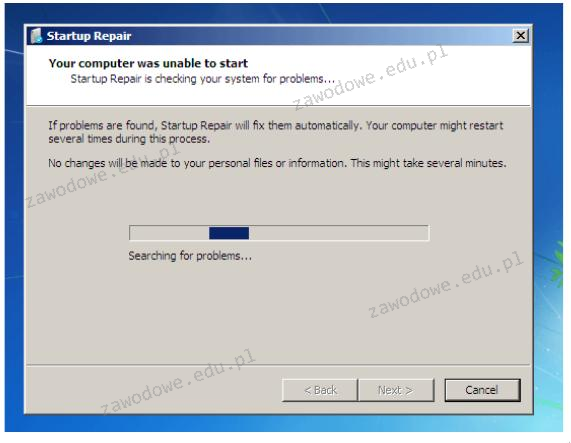

Komunikat, który pojawia się po uruchomieniu narzędzia do naprawy systemu Windows, może sugerować

Wymogi działalności przedsiębiorstwa nakładają konieczność używania systemów plików, które zapewniają wysoki poziom zabezpieczeń oraz umożliwiają szyfrowanie informacji. W związku z tym należy wybrać system operacyjny Windows

Aby w systemie Windows XP stworzyć nowego użytkownika o nazwisku egzamin z hasłem qwerty, powinno się zastosować polecenie

Zasady dotyczące filtracji ruchu w firewallu są ustalane w postaci

Tester strukturalnego okablowania umożliwia weryfikację

Który z poniższych interfejsów powinien być wybrany do podłączenia dysku SSD do płyty głównej komputera stacjonarnego, aby uzyskać najwyższą szybkość zapisu oraz odczytu danych?

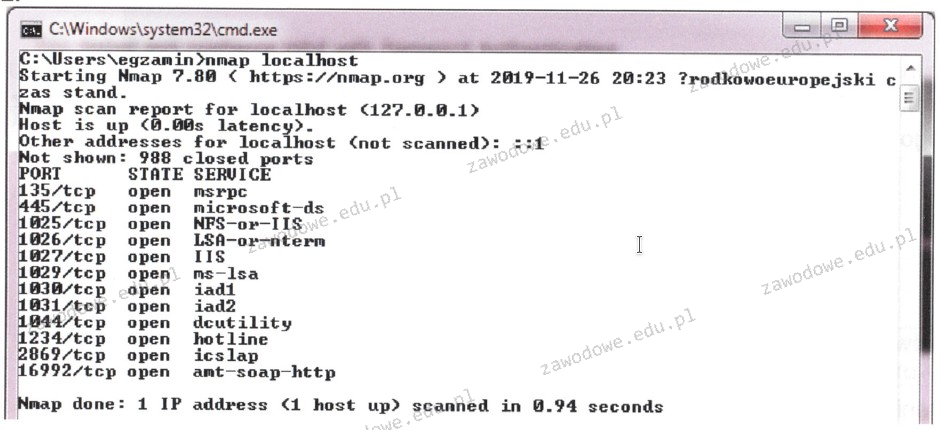

Narzędzie przedstawione do nadzorowania sieci LAN to

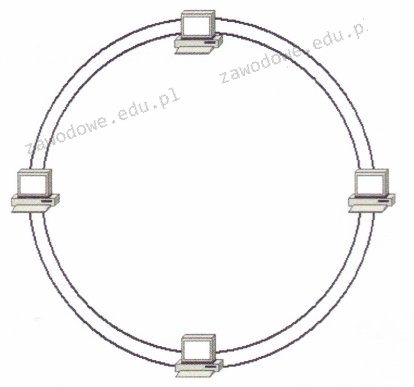

Jaką topologię fizyczną sieci komputerowej przedstawia rysunek?

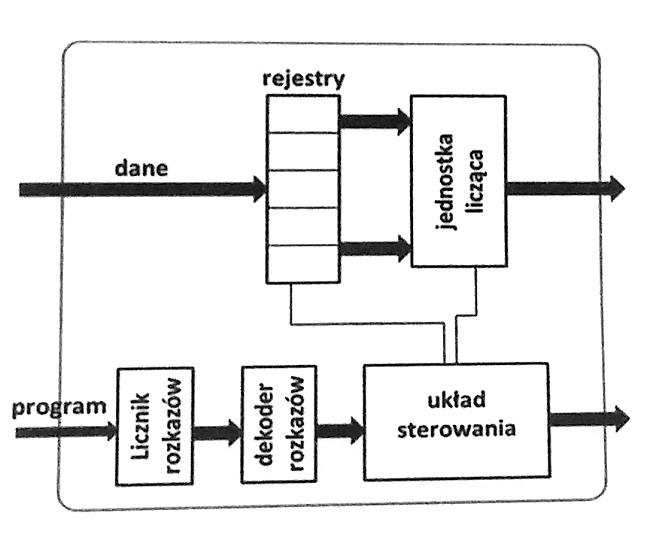

Rejestry przedstawione na diagramie procesora mają zadanie

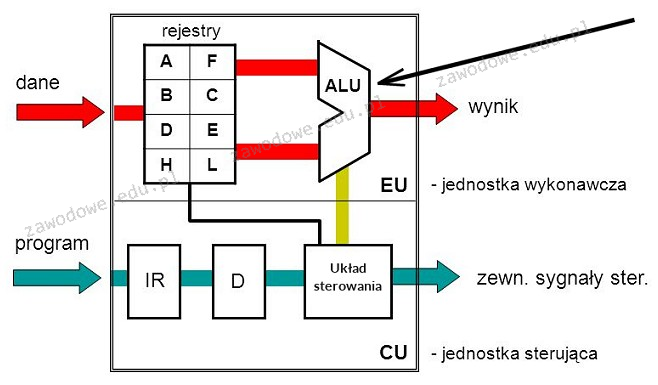

Na diagramie mikroprocesora blok wskazany strzałką pełni rolę

W układzie SI jednostką, która mierzy napięcie, jest

W systemie Linux, polecenie usermod -s dla danego użytkownika umożliwia

Czym jest kopia różnicowa?

Jak wygląda sekwencja w złączu RJ-45 według normy TIA/EIA-568 dla zakończenia typu T568B?

Który z podanych adresów IP jest adresem publicznym?

Funkcja znana jako: "Pulpit zdalny" standardowo operuje na porcie

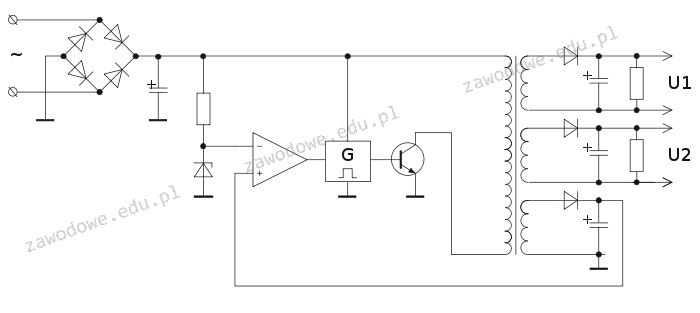

Na ilustracji zaprezentowano graficzny symbol

Rodzaj systemu plików, który w systemie Windows pozwala na kompresję danych oraz przydzielanie uprawnień do plików i folderów, to

Na rysunku ukazano diagram

Jakie rozszerzenia mają pliki instalacyjne systemu operacyjnego Linux?

Nierówne wydruki lub bladości w druku podczas korzystania z drukarki laserowej mogą sugerować

Płyta główna z gniazdem G2 będzie kompatybilna z procesorem

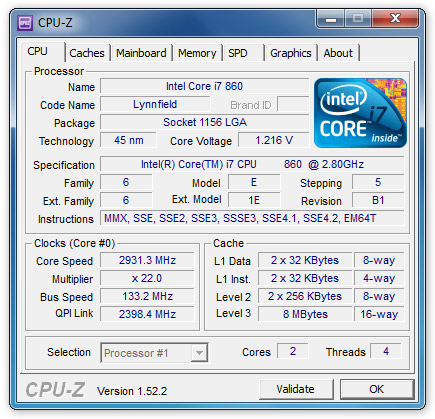

W dokumentacji technicznej procesora producent umieścił wyniki testu, który został wykonany przy użyciu programu CPU-Z. Z tych danych wynika, że procesor dysponuje

Domyślnie dostęp anonimowy do zasobów serwera FTP umożliwia

Jak nazywa się serwer Windows, na którym zainstalowano usługę Active Directory?

Która z poniższych topologii sieciowych charakteryzuje się centralnym węzłem, do którego podłączone są wszystkie inne urządzenia?

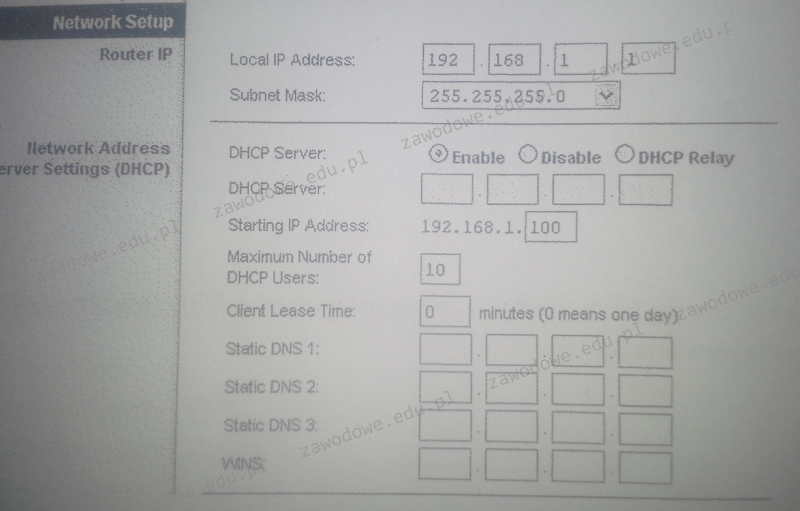

Na przedstawionym zrzucie panelu ustawień rutera można zauważyć, że serwer DHCP

Postcardware to typ