Pytanie 1

Skaner, który został przedstawiony, należy podłączyć do komputera za pomocą złącza

Wynik: 18/40 punktów (45,0%)

Wymagane minimum: 20 punktów (50%)

Skaner, który został przedstawiony, należy podłączyć do komputera za pomocą złącza

Administrator Active Directory w domenie firma.local pragnie skonfigurować mobilny profil dla wszystkich użytkowników. Ma on być przechowywany na serwerze serwer1, w folderze pliki, który jest udostępniony w sieci jako dane$. Który z parametrów w ustawieniach profilu użytkownika spełnia opisane wymagania?

Jakie środowisko graficzne zaprojektowane dla systemu Linux ma najniższe wymagania dotyczące pamięci RAM?

Która z cyfr w systemie dziesiętnym jest poprawną reprezentacją liczby 10111111 (2)?

Awaria klawiatury może być spowodowana przez uszkodzenie

W technologii Ethernet, protokół CSMA/CD do dostępu do medium działa na zasadzie

Aby podłączyć kasę fiskalną z interfejsem DB-9M do komputera stacjonarnego, należy użyć przewodu

Aby przyznać użytkownikowi w systemie Windows możliwość zmiany czasu systemowego, należy skorzystać z narzędzia

Jaki jest maksymalny promień zgięcia przy montażu kabla U/UTP kat 5e?

Który z standardów implementacji sieci Ethernet określa sieć opartą na kablu koncentrycznym, gdzie długość segmentu nie może przekraczać 185 m?

Do jakiej grupy w systemie Windows Server 2008 powinien być przypisany użytkownik odpowiedzialny wyłącznie za archiwizację danych przechowywanych na serwerowym dysku?

W systemie Windows, domyślne konto administratora po jego dezaktywowaniu oraz ponownym uruchomieniu komputera

Scandisk to narzędzie, które wykorzystuje się do

Jaką partycją w systemie Linux jest magazyn tymczasowych danych, gdy pamięć RAM jest niedostępna?

W jaki sposób powinno się wpisać w formułę arkusza kalkulacyjnego odwołanie do komórki B3, aby przy przenoszeniu tej formuły w inne miejsce arkusza odwołanie do komórki B3 pozostało stałe?

Aby osiągnąć przepustowość wynoszącą 4 GB/s w obie strony, konieczne jest zainstalowanie w komputerze karty graficznej korzystającej z interfejsu

Użycie skrętki kategorii 6 (CAT 6) o długości 20 metrów w sieci LAN wskazuje na jej maksymalną przepustowość wynoszącą

Nierówne wydruki lub bladości w druku podczas korzystania z drukarki laserowej mogą sugerować

W systemie Windows przypadkowo usunięto konto użytkownika, ale katalog domowy pozostał. Czy możliwe jest odzyskanie niezaszyfrowanych danych z katalogu domowego tego użytkownika?

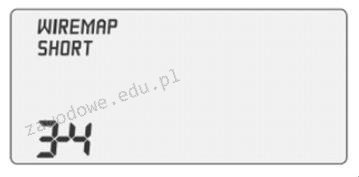

Na rysunku ukazano rezultat testu okablowania. Jakie jest znaczenie uzyskanego wyniku pomiaru?

Nawiązywanie szyfrowanych połączeń pomiędzy hostami w sieci publicznej Internet, wykorzystywane w kontekście VPN (Virtual Private Network), to

Jaki jest adres rozgłoszeniowy w sieci, w której działa host z adresem IP 195.120.252.32 i maską podsieci 255.255.255.192?

Active Directory w systemach MS Windows Server 2000 oraz MS Windows Server 2003 to

Który z parametrów w poleceniu ipconfig w systemie Windows służy do odnawiania konfiguracji adresów IP?

Podaj polecenie w systemie Linux, które umożliwia określenie aktualnego katalogu użytkownika.

Jaki protokół stworzony przez IBM służy do udostępniania plików w architekturze klient-serwer oraz do współdzielenia zasobów z sieciami Microsoft w systemach operacyjnych LINUX i UNIX?

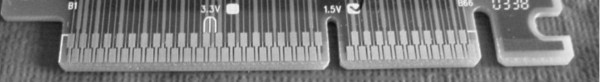

Na przedstawionym rysunku zaprezentowane jest złącze

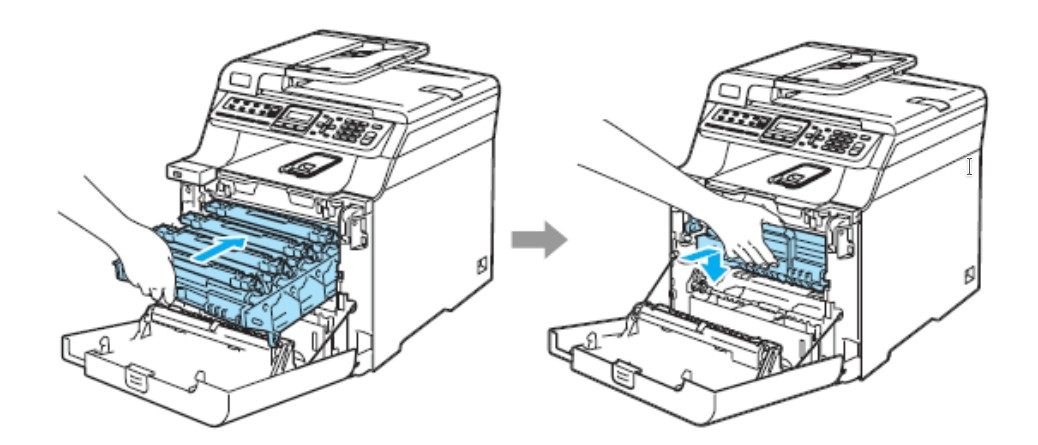

Czynność przedstawiona na ilustracjach dotyczy mocowania

Jakie znaczenie ma parametr NVP (Nominal Velocity of Propagation) podczas pomiarów okablowania strukturalnego?

W systemie Ubuntu, które polecenie umożliwia bieżące monitorowanie działających procesów i aplikacji?

Którego z poniższych zadań nie wykonują serwery plików?

/dev/sda: Czas odczytu z pamięci podręcznej: 18100 MB w 2.00 sekundy = 9056.95 MB/sek. Przedstawiony wynik wykonania polecenia systemu Linux jest używany do diagnostyki

Który z interfejsów umożliwia transfer danych zarówno w formacie cyfrowym, jak i analogowym pomiędzy komputerem a wyświetlaczem?

Do serwisu komputerowego przyniesiono laptop z matrycą, która bardzo słabo wyświetla obraz. Dodatkowo obraz jest niezwykle ciemny i widoczny jedynie z bliska. Co może być przyczyną tej usterki?

Jakie jest zadanie usługi DNS?

Co robi polecenie Gpresult?

Fast Ethernet to norma sieci przewodowej, która pozwala na przesył danych z maksymalną szybkością

Na ilustracji przedstawiono fragment karty graficznej ze złączem

Który z komponentów NIE JEST zgodny z płytą główną MSI A320M Pro-VD-S socket AM4, 1x PCI-Ex16, 2x PCI-Ex1, 4x SATA III, 2x DDR4- max 32 GB, 1x D-SUB, 1x DVI-D, ATX?

Dokument mający na celu przedstawienie oferty cenowej dla inwestora dotyczącej przeprowadzenia robót instalacyjnych w sieci komputerowej, to