Pytanie 1

W systemie Linux komenda usermod -s umożliwia dla danego użytkownika

Wynik: 14/40 punktów (35,0%)

Wymagane minimum: 20 punktów (50%)

W systemie Linux komenda usermod -s umożliwia dla danego użytkownika

Schemat ilustruje ustawienia urządzenia WiFi. Wskaż, które z poniższych stwierdzeń na temat tej konfiguracji jest prawdziwe?

Aby zweryfikować mapę połączeń kabla UTP Cat 5e w sieci lokalnej, konieczne jest wykorzystanie

Jakiego kodu numerycznego należy użyć w komendzie zmiany uprawnień do katalogu w systemie Linux, aby właściciel folderu miał prawa do zapisu i odczytu, grupa posiadała prawa do odczytu i wykonywania, a pozostali użytkownicy jedynie prawa do odczytu?

Kondygnacyjny punkt dystrybucyjny jest połączony za pomocą poziomego okablowania z

Jakie polecenie w systemach Windows/Linux jest zazwyczaj wykorzystywane do monitorowania trasy pakietów w sieciach IP?

Aby zapewnić, że komputer uzyska od serwera DHCP określony adres IP, należy na serwerze zdefiniować

Kluczowy sposób zabezpieczenia danych w sieci komputerowej przed nieautoryzowanym dostępem to

Aby wymusić na użytkownikach lokalnych systemów z rodziny Windows Server regularną zmianę haseł oraz stosowanie haseł o odpowiedniej długości, które spełniają kryteria złożoności, należy ustawić

Która usługa opracowana przez Microsoft, pozwala na konwersję nazw komputerów na adresy URL?

W systemie Linux, aby uzyskać informację o nazwie aktualnego katalogu roboczego, należy użyć polecenia

W jakiej usłudze wykorzystywany jest protokół RDP?

Na ilustracji zaprezentowano graficzny symbol

Element trwale zamontowany, w którym znajduje się zakończenie okablowania strukturalnego poziomego dla abonenta, to

Minimalna zalecana ilość pamięci RAM dla systemu operacyjnego Windows Server 2008 wynosi przynajmniej

Okablowanie strukturalne klasyfikuje się jako część infrastruktury

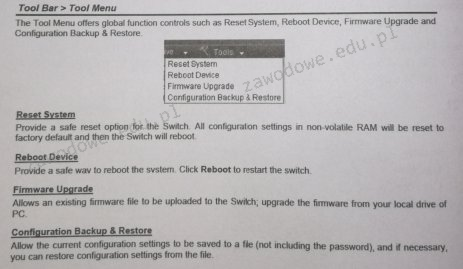

Którą opcję w menu przełącznika należy wybrać, aby przywrócić ustawienia do wartości fabrycznych?

Aby podłączyć drukarkę igłową o wskazanych parametrach do komputera, trzeba umieścić kabel dołączony do drukarki w porcie

| Producent | OKI |

|---|---|

| Ilość igieł | 24 |

| Wspierane systemy operacyjne | Windows 7, Windows Server 2008 |

| Szybkość druku [znaki/s] | 576 |

| Maksymalna ilość warstw wydruku | 6 |

| Interfejs | IEEE 1284 |

| Pamięć | 128 KB |

| Poziom hałasu [dB] | 57 |

Na początku procesu uruchamiania sprzętowego komputera, wykonywany jest test

Symbol umieszczony na obudowie komputera stacjonarnego informuje o zagrożeniu przed

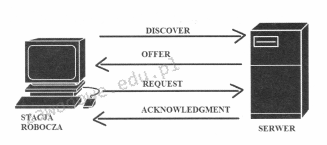

Którego protokołu działanie zostało zobrazowane na załączonym rysunku?

Jednym z rezultatów realizacji podanego polecenia jest

| sudo passwd -n 1 -x 5 test |

Jak brzmi pełna wersja adresu IPv6 2001:0:db8::1410:80ab?

Jakie oznaczenie na schematach sieci LAN przypisuje się punktom rozdzielczym dystrybucyjnym znajdującym się na różnych kondygnacjach budynku według normy PN-EN 50173?

Co oznacza oznaczenie kabla skrętkowego U/FTP?

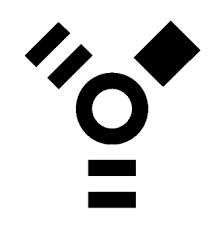

Symbol przedstawiony na ilustracji oznacza rodzaj złącza

Zamieszczone atrybuty opisują rodzaj pamięci

| Maksymalne taktowanie | 1600 MHz |

| Przepustowość | PC12800 1600MHz |

| Opóźnienie | Cycle Latency CL 9,0 |

| Korekcja | Nie |

| Dual/Quad | Dual Channel |

| Radiator | Tak |

Ustawienia wszystkich kont użytkowników na komputerze znajdują się w gałęzi rejestru oznaczonej akronimem

Planowana sieć należy do kategorii C. Została ona podzielona na 4 podsieci, z których każda obsługuje 62 urządzenia. Która z poniższych masek będzie odpowiednia do tego zadania?

Który zakres adresów IPv4 jest poprawnie przypisany do danej klasy?

| Zakres adresów IPv4 | Klasa adresu IPv4 | |

|---|---|---|

| A. | 1.0.0.0 ÷ 127.255.255.255 | A |

| B. | 128.0.0.0 ÷ 191.255.255.255 | B |

| C. | 192.0.0.0 ÷ 232.255.255.255 | C |

| D. | 233.0.0.0 ÷ 239.255.255.255 | D |

Wykorzystując narzędzie diagnostyczne Tracert, można zidentyfikować trasę do określonego celu. Ile routerów pokonał pakiet wysłany do hosta 172.16.0.99?

Jaką maksymalną ilość GB pamięci RAM może obsłużyć 32-bitowa edycja systemu Windows?

Jakie funkcje realizuje system informatyczny?Kursy informatyczne

Podczas tworzenia sieci kablowej o maksymalnej prędkości przesyłu danych wynoszącej 1 Gb/s, w której maksymalna odległość między punktami sieci nie przekracza 100 m, należy zastosować jako medium transmisyjne

Jakie oprogramowanie zabezpieczające przed nieautoryzowanym dostępem do sieci powinno być zainstalowane na serwerze, który udostępnia dostęp do internetu?

Jaką usługę należy zainstalować na systemie Linux, aby umożliwić bezpieczny zdalny dostęp?

Podłączona mysz bezprzewodowa sprawia, że kursor na ekranie nie porusza się płynnie i „skacze”. Co może być przyczyną tego problemu?

Jakie zadanie pełni router?

Jakie urządzenie należy wykorzystać do zestawienia komputerów w sieci przewodowej o strukturze gwiazdy?

W systemie Windows konto użytkownika można założyć za pomocą polecenia