Pytanie 1

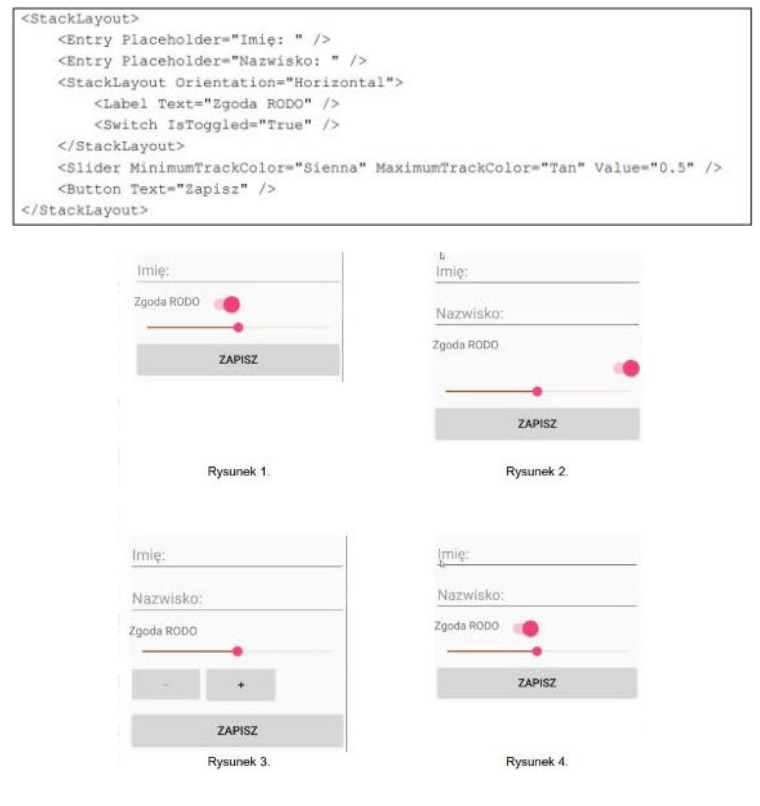

Jak zostanie przedstawiony poniższy kod XAML?

Wynik: 32/40 punktów (80,0%)

Wymagane minimum: 20 punktów (50%)

Jak zostanie przedstawiony poniższy kod XAML?

Który z wymienionych objawów może sugerować nagłe zagrożenie dla zdrowia?

Który z poniższych opisów najlepiej charakteryzuje system informatyczny?

Które urządzenie komputerowe jest najbardziej odpowiednie do graficznego projektowania w aplikacjach CAD?

Który z wymienionych mechanizmów umożliwia ograniczenie dostępu do wybranych sekcji aplikacji webowej?

Zasada programowania obiektowego, która polega na ukrywaniu elementów klasy tak, aby były one dostępne wyłącznie dla metod tej klasy lub funkcji zaprzyjaźnionych, to

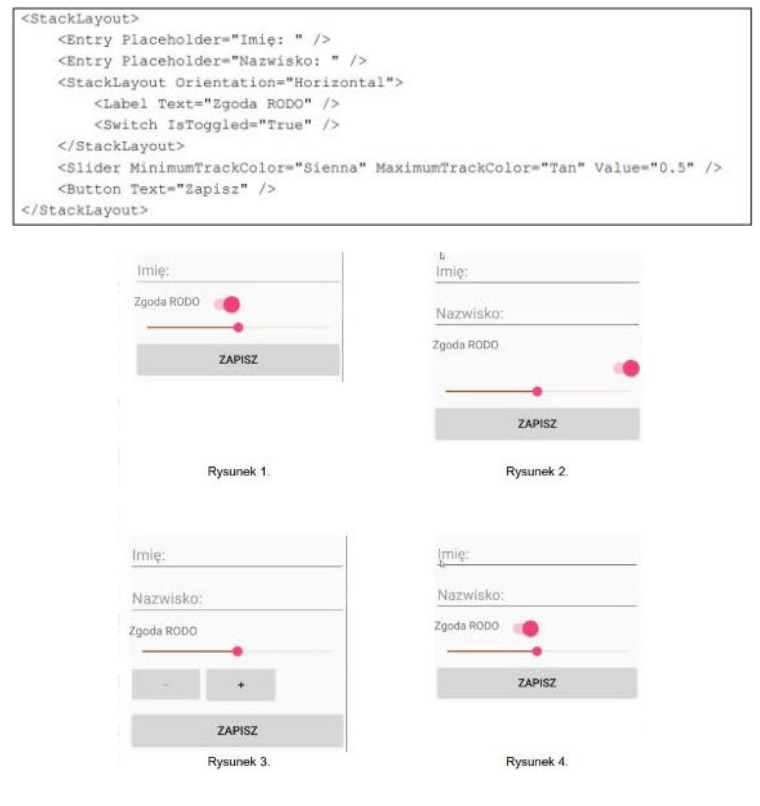

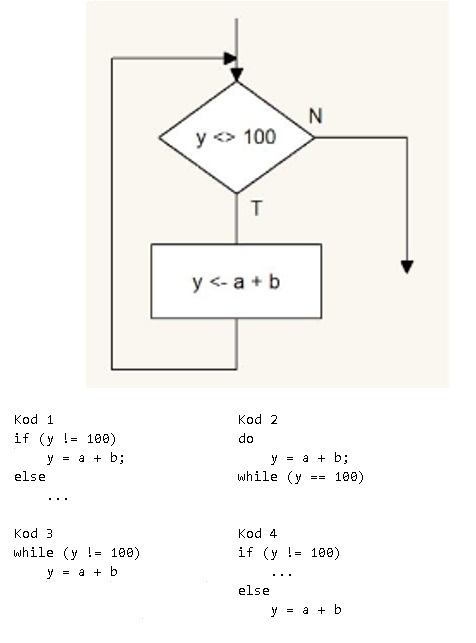

Który z poniższych kodów realizuje przedstawiony fragment algorytmu?

Jakie informacje zawiera dokumentacja realizacji projektu?

Celem zastosowania wzorca Obserwator w tworzeniu aplikacji WEB jest:

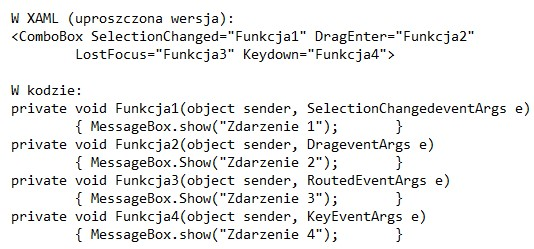

W programie desktopowym stworzono rozwijaną listę oraz przypisano cztery funkcje do obsługi zdarzeń tej kontrolki. Jaki komunikat pojawi się po dokonaniu wyboru w tej liście?

Jaki typ pamięci RAM powinno się wybrać do efektywnego komputera do gier?

Jakie są korzyści z wykorzystania struktur danych typu mapa (np. HashMap w Javie) w kontekście tworzenia zbiorów danych?

Jakie są kluczowe zasady WCAG 2.0?

W programowaniu obiektowym odpowiednikami zmiennych oraz funkcji w programowaniu strukturalnym są

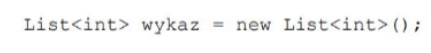

W języku C# szablon List zapewnia funkcjonalność listy. Z tworzenia obiektu typu List wynika, że jego składnikami są

W jakiej sytuacji kolekcja typu lista okaże się bardziej wydajna niż tablica?

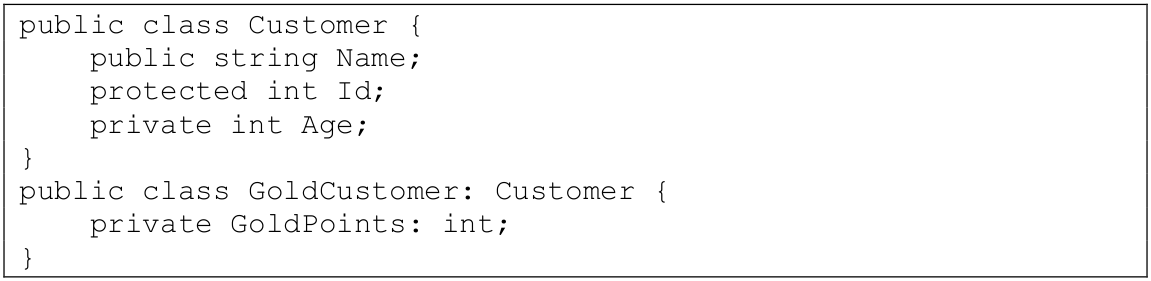

W metodach klasy GoldCustomer dostępne są tylko pola

Jakie cechy posiada kod dopełniający do dwóch?

Jakie są główne cechy architektury klient-serwer?

Jakie jest zastosowanie iteratora w zbiorach?

Który rodzaj kolekcji pozwala na dostęp do elementów w porządku FIFO (First In First Out)?

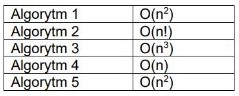

Programista pragnie wybrać algorytm, który najszybciej przetwarza dane w jego aplikacji. Na podstawie złożoności obliczeniowej przedstawionej w tabeli, należy wskazać algorytm numer

Jakie jest rozwiązanie dla dodawania binarnego liczb 1011 oraz 110?

Który z wymienionych algorytmów jest algorytmem opartym na iteracji?

Które z wymienionych atrybutów klasy mogą być dostępne wyłącznie w obrębie tej klasy oraz jej klas potomnych?

Jakie znaczenie ma określenie "klasa zaprzyjaźniona" w kontekście programowania obiektowego?

Czym jest klasa w programowaniu obiektowym?

W jednostce centralnej, za obliczenia na liczbach zmiennoprzecinkowych odpowiada

Jakie z wymienionych narzędzi służy do testowania aplikacji?

Która z wymienionych zasad jest istotna dla bezpiecznego użytkowania portali społecznościowych?

Co oznacza akronim IDE w kontekście programowania?

Co oznacza walidacja kodu programu?

Jakie znaczenie ma framework w kontekście programowania?

Jaki język programowania został stworzony z myślą o tworzeniu aplikacji na system Android?

Które z wymienionych oznaczeń wskazuje na liniową złożoność algorytmu?

Który z wymienionych algorytmów sortujących posiada średnią złożoność obliczeniową równą O(n log n)?

Metoda tworzenia algorytmu polegająca na dzieleniu go na dwa lub więcej mniejszych podproblemów, aż do momentu, gdy ich rozwiązanie stanie się proste, jest techniką

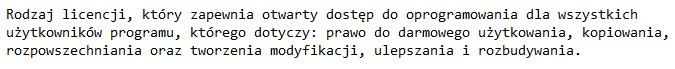

Zawarty w ramce opis licencji sugeruje, że mamy do czynienia z licencją

Jakie narzędzie można wykorzystać do stworzenia mobilnej aplikacji cross-platform w języku C#?

Jakie z następujących skutków może wystąpić w przypadku naruszenia prawa autorskiego?