Pytanie 1

Jakiego typu kopię zapasową należy wykonać, aby zarchiwizować wszystkie informacje, niezależnie od daty ich ostatniej archiwizacji?

Wynik: 22/40 punktów (55,0%)

Wymagane minimum: 20 punktów (50%)

Jakiego typu kopię zapasową należy wykonać, aby zarchiwizować wszystkie informacje, niezależnie od daty ich ostatniej archiwizacji?

Która norma w Polsce definiuje zasady dotyczące okablowania strukturalnego?

Jaka jest podstawowa funkcja protokołu SMTP?

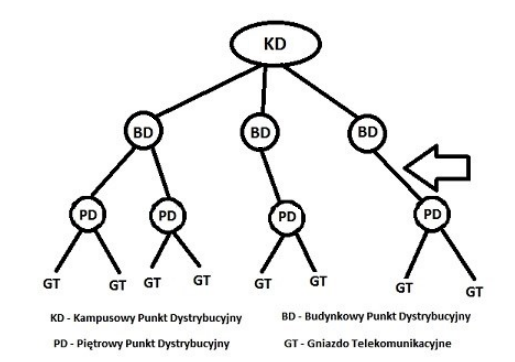

Strzałka na diagramie ilustrującym schemat systemu sieciowego według normy PN-EN 50173 wskazuje na rodzaj okablowania

Jeśli sieć 172.16.6.0/26 zostanie podzielona na dwie równe podsieci, to ile adresowalnych hostów będzie w każdej z nich?

Który z podanych adresów IP v.4 należy do klasy C?

Jakie oprogramowanie nie jest przeznaczone do diagnozowania komponentów komputera?

Narzędziem służącym do tworzenia logicznych podziałów na dysku twardym w systemie GNU/Linux jest

Który z parametrów należy użyć w poleceniu netstat, aby uzyskać statystyki interfejsu sieciowego dotyczące liczby przesłanych oraz odebranych bajtów i pakietów?

Który komponent mikroprocesora odpowiada m.in. za odczytywanie instrukcji z pamięci oraz generowanie sygnałów kontrolnych?

Jakie jest najwyższe możliwe tempo odczytu płyt CD-R w urządzeniu o oznaczeniu x48?

Główny punkt, z którego odbywa się dystrybucja okablowania szkieletowego, to punkt

Standard IEEE 802.11 określa typy sieci

Główny księgowy powinien mieć możliwość przywracania zawartości folderów z kopii zapasowej plików. Do jakiej grupy użytkowników w systemie MS Windows XP powinien zostać przypisany?

Komunikat tekstowy BIOS POST od firmy Award o treści "Display switch is set incorrectly" sugeruje

Na płycie głównej doszło do awarii zintegrowanej karty sieciowej. Komputer nie ma dysku twardego ani innych napędów, takich jak stacja dysków czy CD-ROM. Klient informuje, że w sieci firmowej komputery nie mają napędów, a wszystko "czyta" się z serwera. Aby przywrócić utraconą funkcjonalność, należy zainstalować

Jakie polecenie diagnostyczne powinno się użyć, aby uzyskać informacje na temat tego, czy miejsce docelowe odpowiada oraz po jakim czasie nastąpiła odpowiedź?

Jaki typ rozbudowy serwera wymaga zainstalowania dodatkowych sterowników?

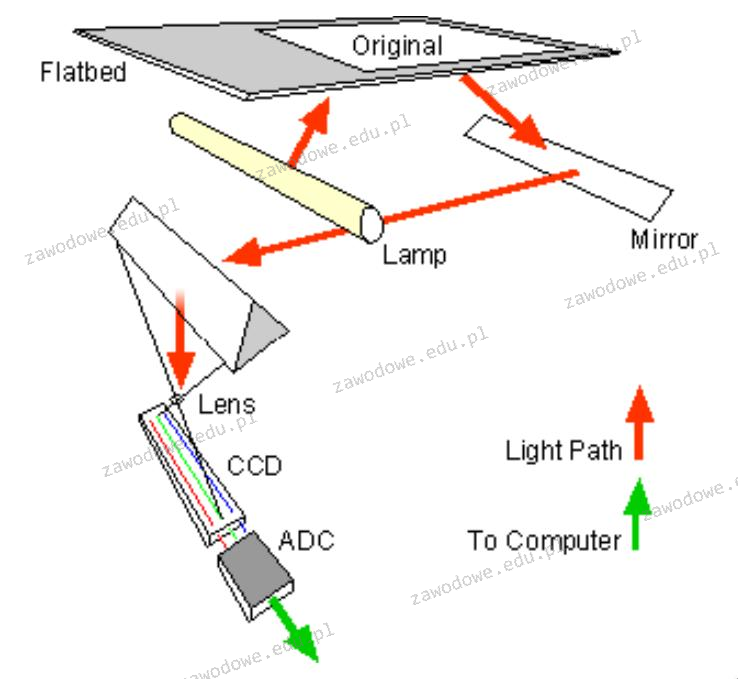

Ilustrowany schemat obrazuje zasadę funkcjonowania

Komunikat "BIOS checksum error" pojawiający się podczas uruchamiania komputera zazwyczaj wskazuje na

W systemie Linux plik posiada uprawnienia ustawione na 541. Właściciel ma możliwość pliku

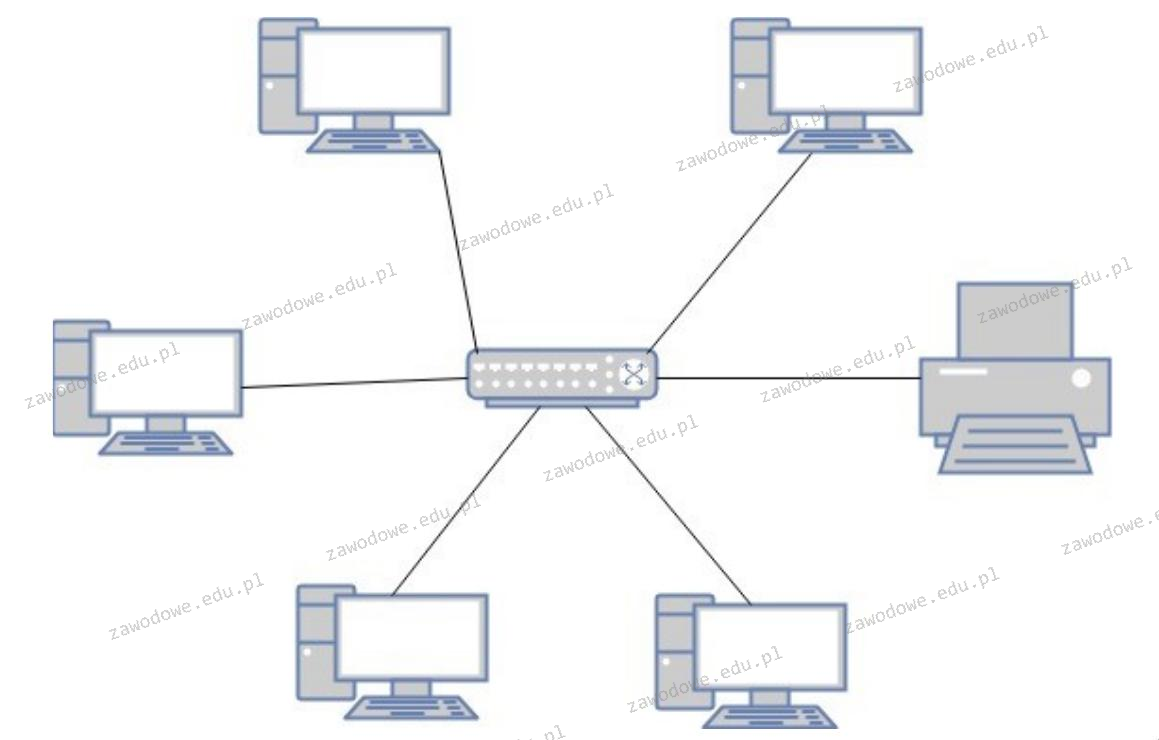

Jaką fizyczną topologię sieci komputerowej przedstawia ilustracja?

Jakie kolory wchodzą w skład trybu CMYK?

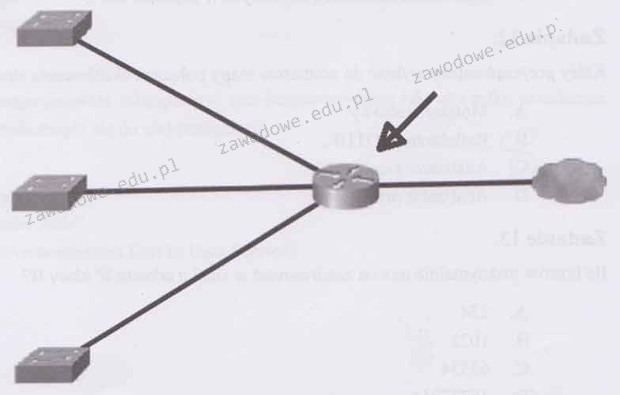

Administrator dostrzegł, że w sieci LAN występuje znaczna ilość kolizji. Jakie urządzenie powinien zainstalować, aby podzielić sieć lokalną na mniejsze domeny kolizji?

Który z podanych adresów IPv4 należy do kategorii B?

Zestaw komputerowy przedstawiony powyżej jest niewłaściwy. Jaki komponent nie został wymieniony w tabeli, a jest kluczowy dla prawidłowego funkcjonowania zestawu i powinien zostać dołączony?

Aby zwiększyć bezpieczeństwo osobistych danych podczas przeglądania stron internetowych, warto dezaktywować w ustawieniach przeglądarki

Podczas instalacji systemu operacyjnego Linux należy wybrać odpowiedni typ systemu plików

Jakie właściwości posiada topologia fizyczna sieci opisana w ramce?

Liczba 205(10) w zapisie szesnastkowym wynosi

Zamiana taśmy barwiącej jest związana z eksploatacją drukarki

Użytkownik systemu Windows może skorzystać z polecenia taskmgr, aby

Funkcja Intel Turbo Boost w mikroprocesorze umożliwia

W systemie Linux komenda, która pozwala na wyświetlenie informacji o aktywnych procesach, to

Komputer z BIOS-em firmy Award wyświetlił komunikat o treści Primary/Secondary master/slave hard disk fail. Co taki komunikat może sugerować w kontekście konieczności wymiany?

Czym jest VOIP?

Urządzenie używane do zestawienia 6 komputerów w sieci lokalnej to:

Którego urządzenia dotyczy strzałka na rysunku?

Przed dokonaniem zakupu komponentu komputera lub urządzenia peryferyjnego na platformach aukcyjnych, warto zweryfikować, czy nabywane urządzenie ma wymagany w Polsce certyfikat

Który z standardów Gigabit Ethernet pozwala na stworzenie segmentów sieci o długości 550 m/5000 m przy szybkości przesyłu danych 1 Gb/s?