Pytanie 1

Zapis liczby w systemie oznaczonym jako #108 to

Wynik: 27/40 punktów (67,5%)

Wymagane minimum: 20 punktów (50%)

Zapis liczby w systemie oznaczonym jako #108 to

Jakie znaczenie ma zaprezentowany symbol graficzny?

W systemie binarnym liczba szesnastkowa 29A będzie przedstawiona jako:

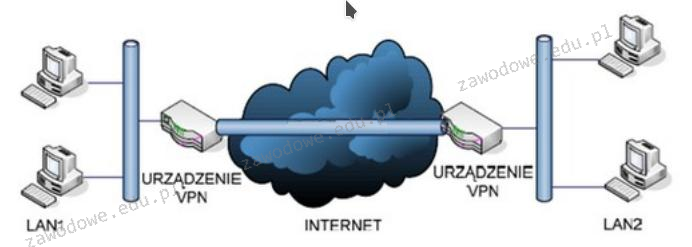

Schemat ilustruje zasadę funkcjonowania sieci VPN o nazwie

Jakiemu zapisowi w systemie heksadecymalnym odpowiada binarny zapis adresu komórki pamięci 0111 1100 1111 0110?

Jakie będzie całkowite koszty materiałów potrzebnych do zbudowania sieci lokalnej dla 6 komputerów, jeśli do realizacji sieci wymagane są 100 m kabla UTP kat. 5e oraz 20 m kanału instalacyjnego? Ceny komponentów sieci zostały przedstawione w tabeli

| Elementy sieci | j.m. | cena brutto |

|---|---|---|

| Kabel UTP kat. 5e | m | 1,00 zł |

| Kanał instalacyjny | m | 8,00 zł |

| Gniazdo komputerowe | szt. | 5,00 zł |

Najwyższy stopień zabezpieczenia sieci bezprzewodowej zapewnia szyfrowanie

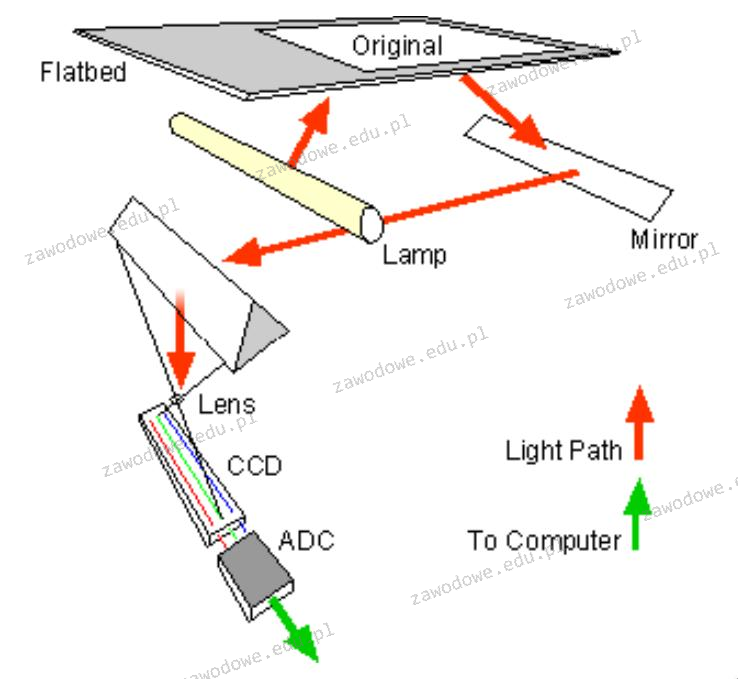

Ilustrowany schemat obrazuje zasadę funkcjonowania

Jaka jest maksymalna liczba hostów, które można przypisać w sieci o adresie IP klasy B?

Ustanowienie połączenia pomiędzy dwoma oddalonymi hostami za pomocą publicznej sieci, takiej jak Internet, w sposób, że węzły tej sieci nie wpływają na przesyłane pakiety, to

Pełna maska podsieci z prefiksem /25 to

Celem złocenia styków złącz HDMI jest

Zjawisko przekazywania tokena (ang. token) występuje w sieci o fizycznej strukturze

Napięcie, które jest przekazywane do różnych komponentów komputera w zasilaczu komputerowym według standardu ATX, jest obniżane z poziomu 230V, między innymi do wartości

Strategia zapisywania kopii zapasowych ukazana na diagramie określana jest mianem

Dysk twardy IDE wewnętrzny jest zasilany przez połączenie typu

Na ilustracji przedstawiono sieć komputerową w danej topologii

Który z wymienionych składników zalicza się do elementów pasywnych sieci?

Dane dotyczące kont użytkowników w systemie LINUX są zapisane w pliku

Element elektroniczny przedstawiony na ilustracji to:

Jaką postać ma liczba szesnastkowa: FFFF w systemie binarnym?

Którą kartę rozszerzeń w komputerze przedstawia to zdjęcie?

Jak najlepiej chronić zgromadzone dane przed ich odczytem w przypadku kradzieży komputera?

Jakie adresy mieszczą się w zakresie klasy C?

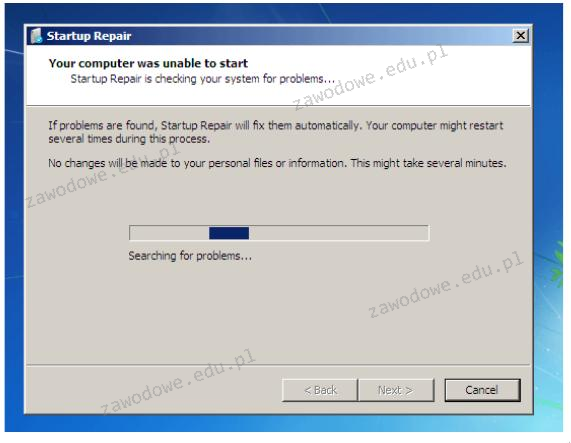

Nie można uruchomić systemu Windows z powodu błędu oprogramowania. Jak można przeprowadzić diagnozę i usunąć ten błąd w jak najmniej inwazyjny sposób?

Co jest główną funkcją serwera DHCP w sieci komputerowej?

Zawarty w listingach kod zawiera instrukcje pozwalające na

W przypadku planowania wykorzystania przestrzeni dyskowej komputera do przechowywania oraz udostępniania danych, takich jak pliki oraz aplikacje dostępne w internecie, a także ich zarządzania, komputer powinien być skonfigurowany jako

Jaki protokół stosują komputery, aby informować rutera o przynależności do konkretnej grupy multicastowej?

Problemy związane z zawieszaniem się systemu operacyjnego w trakcie jego uruchamiania są zazwyczaj spowodowane

Zainstalowanie serwera WWW w środowisku Windows Server zapewnia rola

Jaki jest adres rozgłoszeniowy (broadcast) dla hosta z adresem IP 192.168.35.202 oraz maską 26 bitową?

Jaką rolę pełni protokół DNS?

Osoba korzystająca z komputera udostępnia w sieci Internet pliki, które posiada. Prawa autorskie będą złamane, gdy udostępni

Po włączeniu komputera wyświetlił się komunikat: Non-system disk or disk error. Replace and strike any key when ready. Co może być tego przyczyną?

Maksymalna długość łącza światłowodowego używanego do przesyłania danych w standardzie 10GBASE-SR wynosi

Router Wi-Fi działający w technologii 802.11n umożliwia osiągnięcie maksymalnej prędkości przesyłu danych

Komunikat, który pojawia się po uruchomieniu narzędzia do naprawy systemu Windows, może sugerować

Zamieszczone atrybuty opisują rodzaj pamięci

| Maksymalne taktowanie | 1600 MHz |

| Przepustowość | PC12800 1600MHz |

| Opóźnienie | Cycle Latency CL 9,0 |

| Korekcja | Nie |

| Dual/Quad | Dual Channel |

| Radiator | Tak |

Adres IP (ang. Internet Protocol Address) to