Pytanie 1

Który z protokołów jest używany do przesyłania poczty elektronicznej?

Wynik: 26/40 punktów (65,0%)

Wymagane minimum: 20 punktów (50%)

Który z protokołów jest używany do przesyłania poczty elektronicznej?

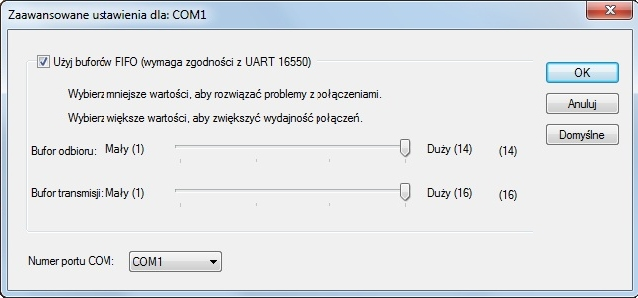

Ustawienia przedstawione na ilustracji odnoszą się do

Jaki będzie rezultat odejmowania dwóch liczb zapisanych w systemie heksadecymalnym 60Ah - 3BFh?

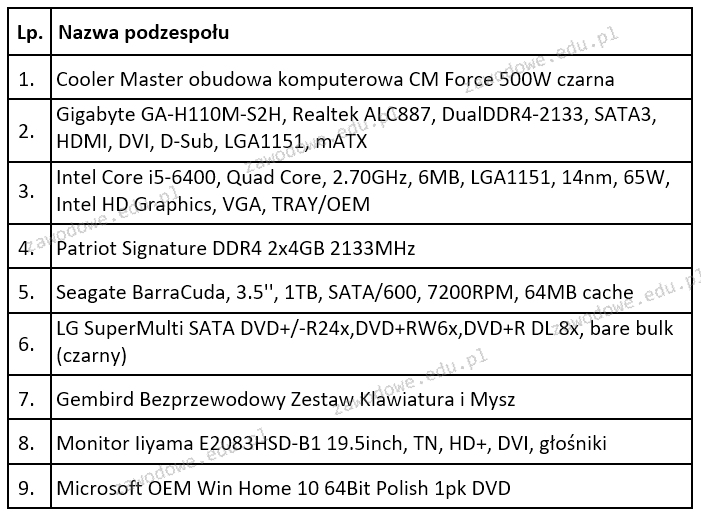

Zaprezentowany komputer jest niepełny. Który z komponentów nie został wymieniony w tabeli, a jest kluczowy dla poprawnego funkcjonowania zestawu i powinien być dodany?

Aby przywrócić poprawne wersje plików systemowych w systemie Windows, wykorzystuje się narzędzie

Aby uzyskać dostęp do adresu serwera DNS w ustawieniach karty sieciowej w systemie z rodziny Windows, należy wprowadzić polecenie

Uszkodzenie mechaniczne dysku twardego w komputerze stacjonarnym może być spowodowane

Który typ macierzy RAID zapewnia tzw. mirroring dysków?

Które z podanych poleceń w systemie Windows XP umożliwia sprawdzenie aktualnej konfiguracji adresu IP systemu Windows?

Graficzny symbol pokazany na ilustracji oznacza

Jaka usługa musi być aktywna na serwerze, aby stacja robocza mogła automatycznie uzyskać adres IP?

Jaką maksymalną prędkość przesyłania danych osiągają urządzenia zgodne ze standardem 802.11g?

W systemie Windows odpowiednikiem macierzy RAID 1 jest wolumin o nazwie

Jakie materiały eksploatacyjne wykorzystuje się w rzutniku multimedialnym?

Jaką funkcję pełni zarządzalny przełącznik, aby łączyć wiele połączeń fizycznych w jedno logiczne, co pozwala na zwiększenie przepustowości łącza?

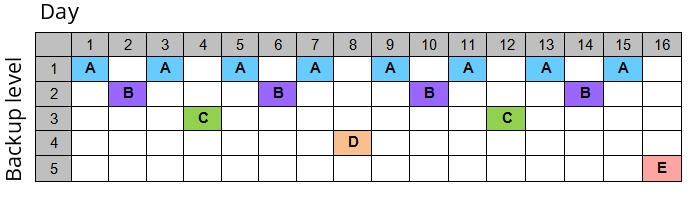

Strategia przedstawiona w diagramie dla tworzenia kopii zapasowych na nośnikach jest znana jako

Aby osiągnąć przepustowość 4 GB/s w obydwie strony, konieczne jest zainstalowanie w komputerze karty graficznej używającej interfejsu

Protokół TCP (Transmission Control Protocol) funkcjonuje w trybie

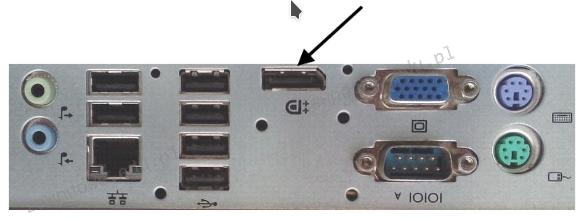

Na ilustracji ukazany jest tylny panel stacji roboczej. Strzałką wskazano port

Jaką czynność konserwacyjną należy wykonywać przy użytkowaniu skanera płaskiego?

Która z poniższych czynności NIE przyczynia się do personalizacji systemu operacyjnego Windows?

Brak danych dotyczących parzystości liczby lub znaku rezultatu operacji w ALU może sugerować usterki w funkcjonowaniu

W sieci z maską 255.255.255.128 można przypisać adresy dla

Jakie polecenie należy wprowadzić w konsoli, aby skorygować błędy na dysku?

Jakie znaczenie mają zwory na dyskach z interfejsem IDE?

Pamięć RAM ukazana na grafice jest instalowana w płycie głównej z gniazdem

Użytkownik uszkodził płytę główną z gniazdem procesora AM2. Uszkodzoną płytę można wymienić na model z gniazdem, nie zmieniając procesora i pamięci

Usługi na serwerze są konfigurowane za pomocą

Usterka przedstawiona na ilustracji, widoczna na monitorze komputera, nie może być spowodowana przez

Aby przeprowadzić diagnozę systemu operacyjnego Windows oraz stworzyć plik z listą wszystkich ładujących się sterowników, konieczne jest uruchomienie systemu w trybie

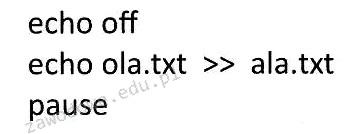

Po wykonaniu podanego skryptu

Aby chronić systemy sieciowe przed atakami z zewnątrz, należy zastosować

NAT64 (Network Address Translation 64) to proces, który dokonuje mapowania adresów

Kiedy w komórce arkusza MS Excel zamiast liczb wyświetlają się znaki ########, to przede wszystkim należy zweryfikować, czy

Czym charakteryzuje się atak typu hijacking na serwerze sieciowym?

Jaki akronim odnosi się do przepustowości sieci oraz usług, które mają między innymi na celu nadawanie priorytetów przesyłanym pakietom?

Jak brzmi nazwa profilu użytkownika w systemie Windows, który jest zakładany podczas pierwszego logowania do komputera i zapisany na lokalnym dysku twardym, a wszelkie jego modyfikacje odnoszą się wyłącznie do maszyny, na której zostały przeprowadzone?

Magistrala PCI-Express do przesyłania danych stosuje metodę komunikacyjną

Aby utworzyć obraz dysku twardego, można skorzystać z programu

Na zdjęciu pokazano złącza