Pytanie 1

Jaką normę stosuje się w przypadku okablowania strukturalnego w sieciach komputerowych?

Wynik: 36/40 punktów (90,0%)

Wymagane minimum: 20 punktów (50%)

Jaką normę stosuje się w przypadku okablowania strukturalnego w sieciach komputerowych?

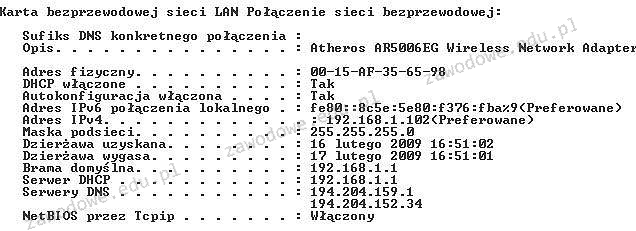

Jakie ustawienia dotyczące protokołu TCP/IP zostały zastosowane dla karty sieciowej, na podstawie rezultatu uruchomienia polecenia IPCONFIG /ALL w systemie Windows?

Jeśli adres IP komputera roboczego przyjmuje formę 176.16.50.10/26, to jaki jest adres rozgłoszeniowy oraz maksymalna liczba hostów w tej sieci?

Wartość wyrażana w decybelach, będąca różnicą pomiędzy mocą sygnału przekazywanego w parze zakłócającej a mocą sygnału generowanego w parze zakłócanej to

Wykorzystane kasety od drukarek powinny być

W systemach Windows istnieje możliwość przypisania użytkownika do dowolnej grupy za pomocą panelu

Adres IP 192.168.2.0/24 podzielono na cztery różne podsieci. Jaką maskę mają te nowe podsieci?

Kiedy dysze w drukarce atramentowej wyschną z powodu długotrwałych przerw w użytkowaniu, co powinno się najpierw wykonać?

Jakość skanowania można poprawić poprzez zmianę

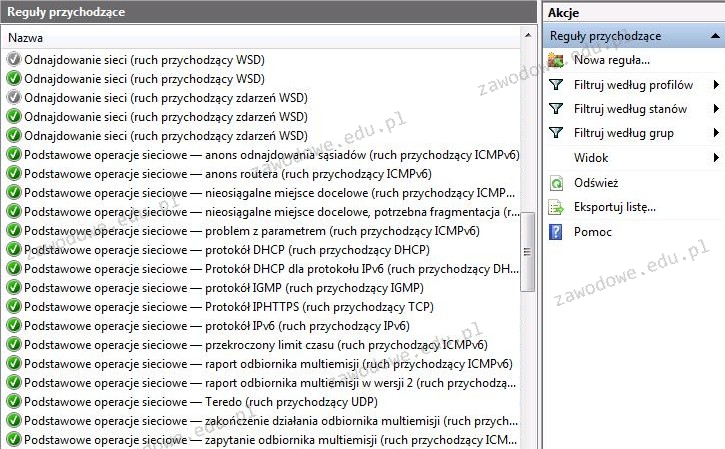

Zrzut ekranu ilustruje aplikację

Jakiemu zapisowi w systemie heksadecymalnym odpowiada binarny zapis adresu komórki pamięci 0111 1100 1111 0110?

Jak nazywa się protokół odpowiedzialny za wysyłkę wiadomości e-mail?

Wykonanie polecenia tar -xf dane.tar w systemie Linux spowoduje

Początkowe znaki heksadecymalne adresu IPv6 przeznaczonego do link-local to

Jakie są korzyści płynące z użycia systemu plików NTFS?

W systemie Linux narzędzie iptables jest wykorzystywane do

Jakiego działania nie wykonują serwery plików?

System S.M.A.R.T. jest używany do nadzorowania funkcjonowania i identyfikowania problemów

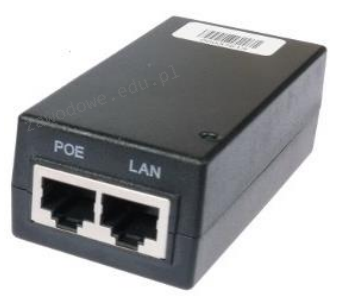

Urządzenie pokazane na ilustracji służy do

W systemie Windows harmonogram zadań umożliwia przypisanie

Polecenie tar w systemie Linux służy do

Obecnie pamięci podręczne drugiego poziomu procesora (ang. "L-2 cache") są zbudowane z układów pamięci

Jakie urządzenie zapewnia zabezpieczenie przed różnorodnymi atakami z sieci i może również realizować dodatkowe funkcje, takie jak szyfrowanie danych przesyłanych lub automatyczne informowanie administratora o włamaniu?

Jaką funkcję pełni protokół ARP (Address Resolution Protocol)?

Komputer z BIOS-em firmy Award wyświetlił komunikat o treści Primary/Secondary master/slave hard disk fail. Co taki komunikat może sugerować w kontekście konieczności wymiany?

Jaki adres IPv4 identyfikuje urządzenie funkcjonujące w sieci o adresie 14.36.64.0/20?

Według normy JEDEC, standardowe napięcie zasilające dla modułów pamięci RAM DDR3L o niskim napięciu wynosi

Które polecenie pozwala na mapowanie zasobów sieciowych w systemie Windows Serwer?

Ile adresów IP można wykorzystać do adresowania komputerów w sieci o adresie 192.168.100.0 oraz masce 255.255.255.0?

Jak wygląda liczba 356 w systemie binarnym?

Skrót MAN odnosi się do rodzaju sieci

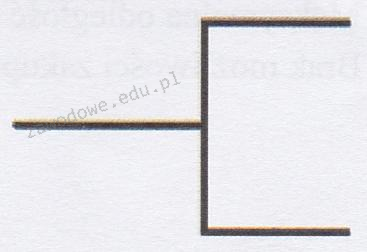

Co symbolizuje graficzny znak przedstawiony na ilustracji?

Jakie jest kluczowe zadanie protokołu ICMP?

Aby skopiować folder c:\test wraz ze wszystkimi podfolderami na przenośny dysk f:\ w systemie Windows 7, jakie polecenie należy zastosować?

Rodzaj systemu plików, który w systemie Windows pozwala na kompresję danych oraz przydzielanie uprawnień do plików i folderów, to

Jaką kwotę trzeba będzie zapłacić za wymianę karty graficznej w komputerze, jeśli koszt karty wynosi 250 zł, czas wymiany to 80 minut, a cena za każdą rozpoczętą roboczogodzinę to 50 zł?

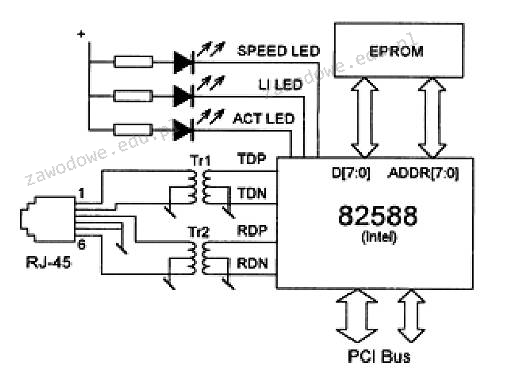

Jaką rolę pełnią elementy Tr1 i Tr2, które są widoczne na schemacie ilustrującym kartę sieciową Ethernet?

Który z protokołów NIE jest używany do ustawiania wirtualnej sieci prywatnej?

W topologii elementem centralnym jest switch

Polecenie uname -s w systemie Linux służy do identyfikacji