Filtrowanie pytań

Tworzenie i administrowanie s…

A. p { text-size:bold; }

B. <p style="font-style:bold;">

C. <p style="font-size:bold;">

D. p { font-weight:bold; }

Administracja i eksploatacja …

Jednym ze sposobów na ograniczenie dostępu do sieci bezprzewodowej dla nieuprawnionych osób jest

A. zmiana standardu szyfrowania z WPA na WEP

B. wyłączenie rozgłaszania SSID

C. zmiana częstotliwości nadawania sygnału

D. dezaktywacja szyfrowania

Administracja i eksploatacja …

Klient dostarczył wadliwy sprzęt komputerowy do serwisu. W trakcie procedury przyjmowania sprzętu, ale przed rozpoczęciem jego naprawy, serwisant powinien

A. przeprowadzić testy powykonawcze sprzętu

B. wykonać ogólny przegląd sprzętu oraz przeprowadzić rozmowę z klientem

C. sporządzić rachunek z naprawy w dwóch kopiach

D. przygotować rewers serwisowy i opieczętowany przedłożyć do podpisu

Tworzenie i administrowanie s…

Zapisano kod HTML wstawiający grafikę na stronę internetową: <img src="rysunek.png" alt="pejzaż">

Jeżeli rysunek.png nie zostanie odnaleziony, przeglądarka:

<img src="rysunek.png" alt="pejzaż">A. w miejscu grafiki wypisze tekst "pejzaż".

B. nie wyświetli strony internetowej.

C. w miejscu grafiki wypisze błąd wyświetlania strony.

D. w miejscu grafiki wypisze tekst "rysunek.png".

Administracja i eksploatacja …

Która z licencji pozwala każdemu użytkownikowi na wykorzystywanie programu bez ograniczeń związanych z prawami autorskimi?

A. Volume

B. MOLP

C. Shareware

D. Public domain

Tworzenie i administrowanie s…

Którego znacznika nie powinno się umieszczać w nagłówku dokumentu HTML?

A. <h2>

B. <link>

C. <meta>

D. <title>

Tworzenie i administrowanie s…

W języku PHP, aby zaprezentować ciąg n znaków @, konieczne jest skorzystanie z funkcji

A. function znaki($znak,$n){for($i=0;$i<$n;$i++)print($znak);}znaki("@",$n);

B. function znaki($i){for($i=0;$i<$n;$i++)print("@");}znaki($i);

C. function znaki($znak,$i++){for($i=0;$i<$n;$i++)print($znak);}znaki($n);

D. function znaki($znak,$i++){for($i=0;$i<$n;$i++)print($znak);}znaki(@,$n);

Tworzenie i administrowanie s…

Jak wygląda prawidłowy zapis samozamykającego się znacznika w zgodzie ze standardem języka XHTML, który odpowiada za łamanie linii?

A. <br> </br>

B. </br/>

C. <br />

D. </ br>

Tworzenie i administrowanie s…

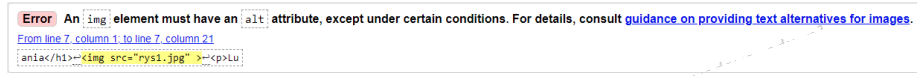

Po przeprowadzeniu walidacji dokumentu HTML pojawił się błąd przedstawiony na zrzucie. Jak można go usunąć?

A. w znaczniku img zmienić nazwę atrybutu src na href

B. w znaczniku img zmienić nazwę atrybutu src na alt

C. dodać atrybut alt do grafiki

D. zmienić zapis </h1> na <h1>

Administracja i eksploatacja …

Wartość liczby BACA w systemie heksadecymalnym to liczba

A. 47821(10)

B. 1100101010111010(2)

C. 135316(8)

D. 1011101011001010(2)

Tworzenie i administrowanie s…

W edytorze grafiki rastrowej funkcja „dodaj kanał alfa” umożliwia

A. powiększenie głębi ostrości obrazu

B. wprowadzenie warstwy z przezroczystością

C. ustawienie prawidłowego balansu bieli

D. wyostrzenie krawędzi obrazu

Kwalifikacja EE8

Użytkownik otrzymał wiadomość e-mail od osoby podszywającej się pod przedstawiciela banku, w której domaga się ujawnienia krytycznych informacji dotyczących konta. Wykorzystany przez napastnika atak to

A. adware

B. phishing

C. koń trojański

D. spyware

Administracja i eksploatacja …

Gdy wykonanie polecenia ping 127.0.0.1 nie przynosi żadnej odpowiedzi, to

A. komputer o adresie 127.0.0.1 z lokalnej sieci jest obecnie wyłączony

B. serwer DHCP w sieci nie funkcjonuje

C. system DNS w sieci jest niedostępny lub podano błędny adres

D. karta sieciowa urządzenia, z którego wysłano ping, nie działa, co oznacza błąd w konfiguracji stosu TCP/IP

Kwalifikacja EE8

Bez użycia opaski antystatycznej dotknięcie styków karty rozszerzeń na dolnej części tuż po wyłączeniu komputera może najprawdopodobniej spowodować

A. uszkodzenie elektrostatyczne karty

B. porażenie ładunkami elektrostatycznymi pracownika

C. zawieszenie się komputera

D. spalenie zasilacza komputera

Tworzenie i administrowanie s…

Które z poniższych poleceń jest poprawne w kontekście walidacji HTML5?

A. <img src = "mojPiesek.jpg" alt = "pies">

B. <img src = mojPiesek.jpg alt = pies>

C. <img src = mojPiesek.jpg" alt = "pies>

D. <img src = "mojPiesek.jpg" >

Administracja i eksploatacja …

Jakie ustawienie należy wprowadzić przy konfiguracji serwera DHCP?

A. Stopień bezpieczeństwa IPSec (ang. Internet Protocol Security)

B. Czas trwania dzierżawy adresu IP

C. Czas trwania dzierżawy adresu MAC

D. Adres MAC interfejsu sieciowego serwera DHCP

Tworzenie i administrowanie s…

W przedstawionym kodzie HTML ukazany styl CSS to styl:

<p style="color: red;">To jest przykładowy akapit.</p>

A. dynamiczny.

B. lokalny.

C. nagłówkowy.

D. zewnętrzny.

Administracja i eksploatacja …

W systemie Linux Ubuntu Server, aby przeprowadzić instalację serwera DHCP, należy wykorzystać polecenie

A. sudo apt-get install isc-dhcp-server

B. sudo service isc-dhcp-server install

C. sudo apt-get isc-dhcp-server start

D. sudo service isc-dhcp-server start

Administracja i eksploatacja …

Aby komputery mogły udostępniać swoje zasoby w sieci, muszą mieć przypisane różne

A. adresy IP.

B. grupy robocze.

C. maski podsieci.

D. serwery DNS.

Tworzenie i administrowanie s…

W bazie danych znajdują się dwie tabele, które są ze sobą połączone relacją 1..n. Jakiej klauzuli SQL należy użyć, aby uzyskać odpowiadające sobie dane z obu tabel?

A. JOIN

B. INNER LINK

C. AND

D. OUTER LINK

Kwalifikacja EE8

Jakiego typu przewód powinno się użyć do sieci w pomieszczeniach, gdzie obecne są silne zakłócenia elektromagnetyczne?

A. Koncentryczny z transmisją w paśmie podstawowym

B. Typ skrętki

C. Ekranowany

D. Koncentryczny z szerokopasmową transmisją

Administracja i eksploatacja …

Jakie pole znajduje się w nagłówku protokołu UDP?

A. Wskaźnik pilności

B. Suma kontrolna

C. Numer potwierdzenia

D. Numer sekwencyjny

Administracja i eksploatacja …

W systemach Windows profil użytkownika tymczasowego jest

A. generowany w momencie pierwszego logowania do komputera i przechowywany na lokalnym dysku twardym urządzenia

B. ustawiany przez administratora systemu i przechowywany na serwerze

C. ładowany do systemu w przypadku, gdy wystąpi błąd uniemożliwiający załadowanie profilu mobilnego użytkownika

D. ładowany do systemu z serwera, definiuje konkretne ustawienia dla poszczególnych użytkowników oraz całych grup

Tworzenie i administrowanie s…

Aby uzyskać dane dotyczące środowiska, w którym działa serwer obsługujący PHP, należy użyć funkcji

A. phpgetinfo()

B. phpinfo()

C. phpinformation()

D. php()

Administracja i eksploatacja …

Który z parametrów czasowych w pamięci RAM określany jest jako czas dostępu?

A. RCD

B. CR

C. CL

D. RAT

Tworzenie i administrowanie s…

Aby określić styl czcionki w CSS, należy zastosować właściwość

A. font-style

B. text-style

C. text-family

D. font-family

Kwalifikacja EE8

Bez zgody właściciela praw autorskich do oprogramowania komputerowego, jego uprawniony użytkownik, zgodnie z przepisami o prawie autorskim i prawach pokrewnych, jakie działania może podjąć?

A. nie ma prawa do wykonywania żadnej kopii oprogramowania.

B. może zrobić nieograniczoną liczbę kopii oprogramowania na swoje potrzeby.

C. może stworzyć jedną kopię, jeżeli jest to konieczne do korzystania z oprogramowania.

D. może udostępniać oprogramowanie.

Tworzenie i administrowanie s…

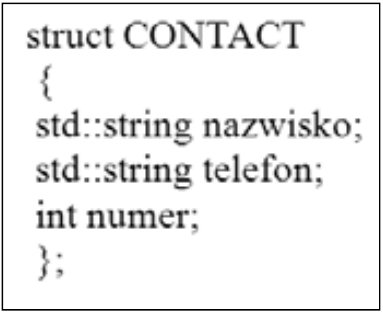

Jakie znaczenie ma przedstawiony fragment kodu w języku C++?

A. Trzy niezwiązane ze sobą zmienne.

B. Zbiór zmiennych w hierarchii.

C. Interakcja między zmiennymi globalnymi a lokalnymi.

D. Typ strukturalny składający się z trzech pól.

Tworzenie i administrowanie s…

Określ słowo kluczowe w języku C++, które umieszcza się przed wbudowanym typem danych, aby ograniczyć zakres do liczb wyłącznie nieujemnych.

A. short

B. long

C. unsigned

D. const

Tworzenie i administrowanie s…

W CSS, aby stylizować tekst przy użyciu przekreślenia, podkreślenia dolnego lub górnego, należy użyć atrybutu

A. text-decoration

B. text-transform

C. text-indent

D. text-align

Tworzenie i administrowanie s…

W języku JavaScript należy uzyskać dostęp do elementu w pierwszym akapicie podanego kodu HTML. Jak można to zrobić za pomocą funkcji

| <p>pierwszy paragraf</p> <p>drugi paragraf</p> <p>trzeci paragraf</p> ... |

A. getElementById('p1');

B. getElementByClassName('p.1')[0];

C. getElement('p');

D. getElementByTagName('p')[0];

Administracja i eksploatacja …

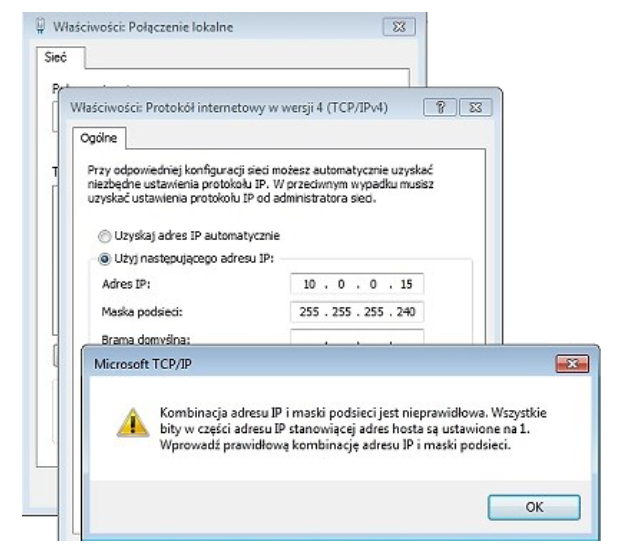

Na ilustracji widoczny jest komunikat, który pojawia się po wprowadzeniu adresu IP podczas ustawiania połączenia sieciowego na komputerze. Adres IP podany przez administratora to adres IP

A. rozgłoszeniowym

B. pętli zwrotnej

C. komputera

D. sieci

INF.03 Pytanie 3233

Tworzenie i administrowanie s…

W firmie zajmującej się technologiami informacyjnymi otwarta jest rekrutacja na stanowisko administratora e-sklepu. Do jego zadań należy instalacja i konfiguracja systemu zarządzania treścią, który jest przeznaczony jedynie dla sklepu internetowego, zmiana szablonów wizualnych oraz dostosowanie grafiki. Jakie umiejętności powinien posiadać nowy pracownik?

A. HTML, CSS, Photoshop

B. CMS PrestaShop, CSS, Gimp

C. Photoshop, Gimp, JavaScript

D. CMS WordPress, HTML, Gimp

Kwalifikacja EE8

Czym jest licencja OEM?

A. licencja, która czyni oprogramowanie własnością publiczną, w której twórcy oprogramowania rezygnują z praw do dystrybucji na rzecz wszystkich użytkowników

B. licencja umożliwiająca użytkownikowi instalację zakupionego oprogramowania jedynie na jednym komputerze, z zakazem udostępniania go w sieci oraz na innych niezależnych komputerach

C. licencja oprogramowania przeznaczona wyłącznie na komputer, na którym zostało pierwotnie zainstalowane, dotyczy oprogramowania sprzedawanego wraz z nowymi komputerami lub odpowiednimi komponentami

D. dokument, który pozwala na korzystanie z oprogramowania na dowolnych urządzeniach komputerowych w określonej w nim liczbie stanowisk, bez nośników instalacyjnych takich jak dyskietki czy płyty CD

Tworzenie i administrowanie s…

Jak brzmi nazwa metody sortowania, która polega na wielokrotnym analizowaniu kolejnych elementów tablicy oraz zamianie miejscami sąsiadujących elementów, aby utrzymać porządek według ustalonej reguły?

A. Sortowanie przez wybór

B. Sortowanie kubełkowe

C. Sortowanie bąbelkowe

D. Sortowanie szybkie

Administracja i eksploatacja …

Drukarka do zdjęć ma mocno zabrudzoną obudowę oraz ekran. Aby oczyścić zanieczyszczenia bez ryzyka ich uszkodzenia, należy zastosować

A. wilgotną ściereczkę oraz piankę do czyszczenia plastiku

B. suchą chusteczkę oraz patyczki do czyszczenia

C. ściereczkę nasączoną IPA oraz środek smarujący

D. mokrą chusteczkę oraz sprężone powietrze z rurką wydłużającą zasięg

Administracja i eksploatacja …

Druk z drukarki igłowej realizowany jest z wykorzystaniem zestawu stalowych igieł w liczbie

A. 6,9 lub 15

B. 9,24 lub 48

C. 10,20 lub 30

D. 9,15 lub 45

Administracja i eksploatacja …

Aby wykonać ręczne ustawienie interfejsu sieciowego w systemie LINUX, należy użyć polecenia

A. route add

B. ipconfig

C. ifconfig

D. eth0

Administracja i eksploatacja …

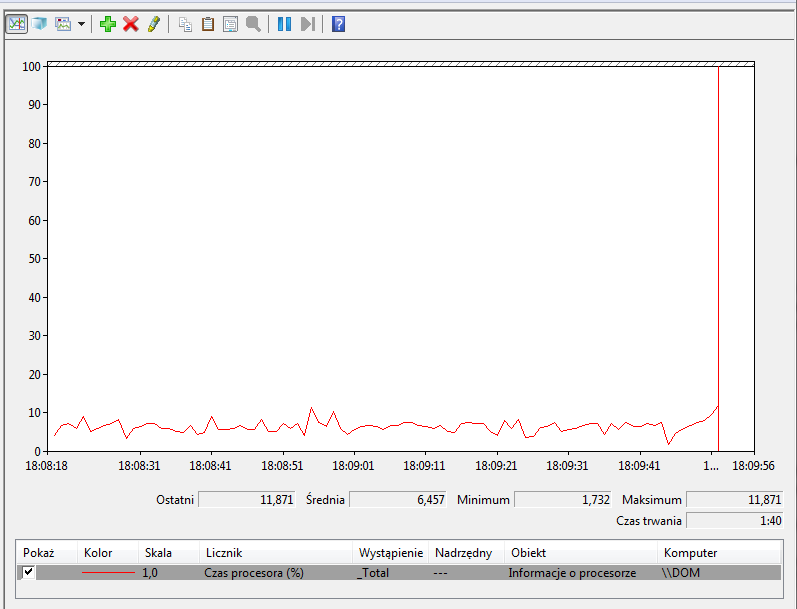

By uruchomić w systemie Windows oprogramowanie narzędziowe monitorujące wydajność komputera przedstawione na rysunku, należy uruchomić

A. taskschd.msc

B. perfmon.msc

C. gpedit.msc

D. devmgmt.msc

Administracja i eksploatacja …

Jaki sprzęt powinno się wybrać do pomiarów schematu okablowania strukturalnego sieci lokalnej?

A. Analizator sieci LAN

B. Monitor sieciowy

C. Reflektometr OTDR

D. Analizator protokołów