Filtrowanie pytań

Tworzenie i administrowanie s…

A. REVOKE

B. GRANT NO PRIVILEGES

C. DROP PRIVILEGES

D. REMOVE

Administracja i eksploatacja …

Jaką pamięć RAM można użyć z płytą główną GIGABYTE GA-X99-ULTRA GAMING/ X99/ 8x DDR4 2133, ECC, obsługującą maksymalnie 128GB, 4x PCI-E 16x, RAID, USB 3.1, S-2011-V3/ATX?

A. HPE 32GB (1x16GB) Dual Rank x4 PC3L-10600R (DDR3-1333) Registered CAS-9 , Non-ECC

B. HPE 32GB (1x32GB) Quad Rank x4 PC3-14900L (DDR3-1866) Load Reduced CAS-13 Memory Kit

C. HPE 32GB (1x32GB) Quad Rank x4 DDR4-2133 CAS-15-15-15 Load Reduced Memory Kit, ECC

D. HPE 16GB (1x16GB) Dual Rank x4 PC3-14900R (DDR3-1866) Registered CAS-13 Memory Kit

Kwalifikacja EE8

Po ustaniu oddechu spowodowanym porażeniem prądem elektrycznym, jaka jest zalecana częstotliwość wdmuchiwania powietrza podczas sztucznego oddychania metodą usta-usta?

A. 24 razy na godzinę

B. 24 razy na minutę

C. 12 razy na godzinę

D. 12 razy na minutę

Tworzenie i administrowanie s…

Specjalna funkcja danej klasy stosowana w programowaniu obiektowym, która jest wywoływana automatycznie w momencie tworzenia obiektu, a jej głównym celem jest zazwyczaj inicjalizacja pól, to

A. specyfikator dostępu

B. destruktor

C. konstruktor

D. obiekt

Administracja i eksploatacja …

Jaką funkcję pełni serwer ISA w systemie Windows?

A. Rozwiązuje nazwy domen

B. Służy jako system wymiany plików

C. Pełni funkcję firewalla

D. Jest serwerem stron WWW

Tworzenie i administrowanie s…

Aby przywrócić uszkodzoną tabelę w MySQL, jakie polecenie należy wykonać?

A. FIX TABLE

B. RESOLVE TABLE

C. REPAIR TABLE

D. CHECK TABLE

Kwalifikacja EE8

Obraz rastrowy o wymiarach 2100 x 1500 pikseli, jaki będzie jego rozmiar w centymetrach po wydrukowaniu z rozdzielczością 300 dpi?

A. 51,20 cm x 27,42 cm

B. 72,00 cm x 38,55 cm

C. 7,45 cm x 30,23 cm

D. 17,78 cm x 12,70 cm

Administracja i eksploatacja …

Jakie porty powinny być odblokowane w firewallu komputera, aby uzyskać dostęp do zainstalowanej usługi FTP?

A. 53 i 137

B. 20 i 21

C. 25 i 110

D. 80 i 443

Administracja i eksploatacja …

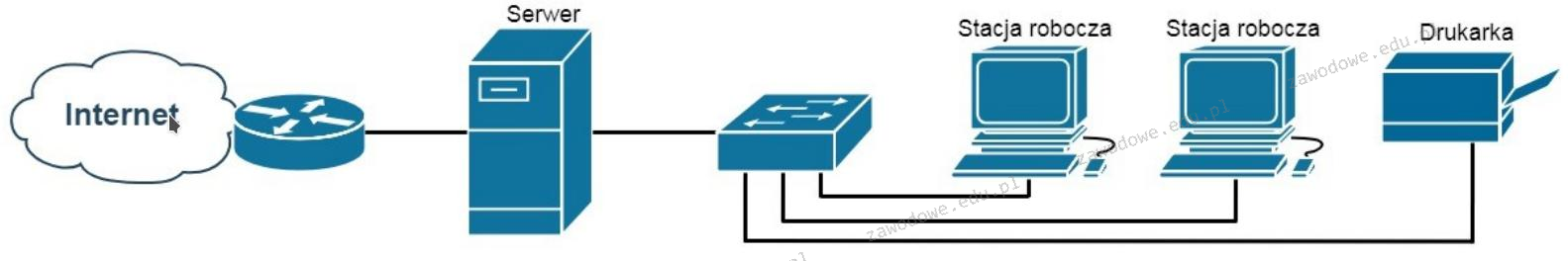

Która z usług na serwerze Windows umożliwi użytkownikom końcowym sieci zaprezentowanej na ilustracji dostęp do Internetu?

A. Usługa drukowania

B. Usługa udostępniania

C. Usługa LDS

D. Usługa rutingu

Tworzenie i administrowanie s…

Jakie polecenie pozwala na zwiększenie wartości o jeden w kolumnie RokStudiów w tabeli Studenci dla uczniów, którzy są na roku 1÷4?

A. UPDATE Studenci SET RokStudiow WHERE RokStudiow < 5

B. UPDATE Studenci, RokStudiow+1 WHERE RokStudiow < 5

C. UPDATE RokStudiow SET RokStudiow++ WHERE RokStudiow < 5

D. UPDATE Studenci SET RokStudiow = RokStudiow+1 WHERE RokStudiow < 5

Administracja i eksploatacja …

Jakie adresy mieszczą się w zakresie klasy C?

A. 224.0.0.1 ÷ 239.255.255.0

B. 192.0.0.0 ÷ 223.255.255.255

C. 1.0.0.1 ÷ 126.255.255.254

D. 128.0.0.1 ÷ 191.255.255.254

Administracja i eksploatacja …

Wskaż standard interfejsu stosowanego do przewodowego połączenia dwóch urządzeń.

A. IEEE 1394

B. IEEE 802.15.1

C. IrDA

D. WiMAX

Tworzenie i administrowanie s…

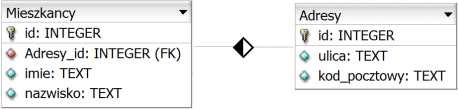

Jakie zapytanie należy zastosować, aby pokazać tylko imię, nazwisko oraz ulicę wszystkich mieszkańców?

A. SELECT imie, nazwisko, ulica FROM Mieszkancy, Adresy ON Mieszkancy.Adresy_id = Adresy.id

B. SELECT * FROM Mieszkancy JOIN Adresy ON Adresy.id = Mieszkancy.Adresy.id

C. SELECT imie, nazwisko, ulica FROM Mieszkancy JOIN Adresy ON Mieszkancy.Adresy_id = Adresy.id

D. SELECT * FROM Mieszkancy, Adresy ON Mieszkancy.id = Adresy.id

Administracja i eksploatacja …

Zamontowany w notebooku trackpoint jest urządzeniem wejściowym reagującym na

A. siłę i kierunek nacisku.

B. wzrost rezystancji między elektrodami.

C. odbicia światła w czujniku optycznym.

D. zmiany pojemności elektrycznej.

Tworzenie i administrowanie s…

Integralność referencyjna w relacyjnych bazach danych oznacza, że

A. klucz główny lub klucz obcy nie mogą zawierać wartości NULL

B. każdemu kluczowi głównemu przyporządkowany jest dokładnie jeden klucz obcy w powiązanych tabelach

C. wartość klucza głównego oraz klucza obcego nie może być pusta

D. wartość klucza obcego w danej tabeli musi być albo równa wartości klucza głównego w związanej z nią tabeli albo równa wartości NULL

Administracja i eksploatacja …

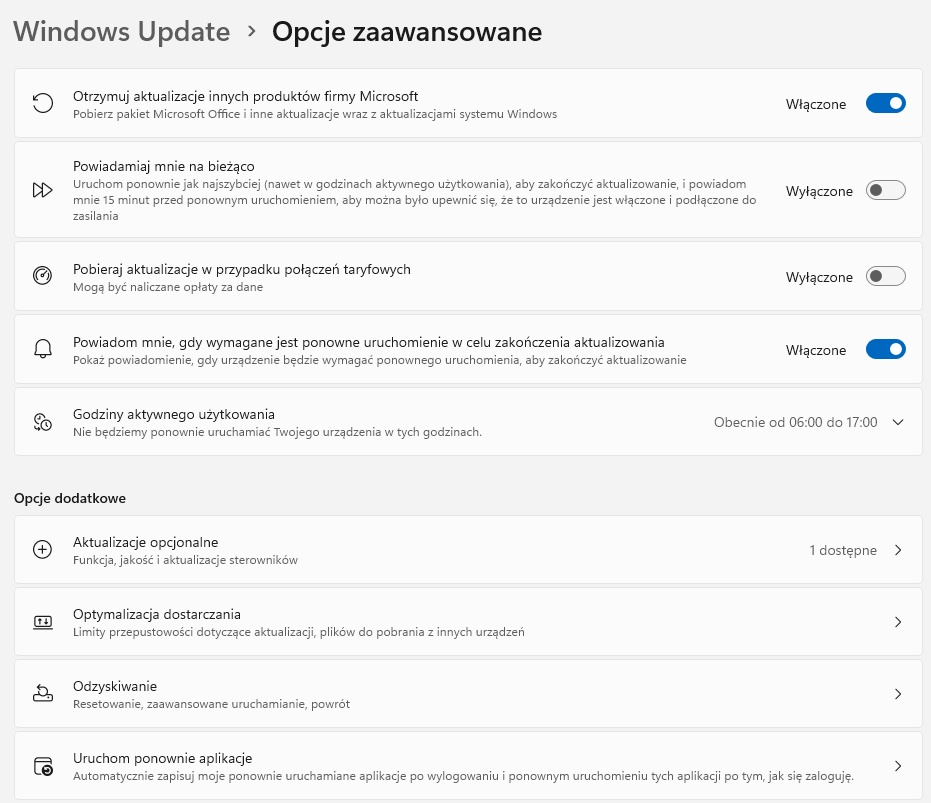

Biorąc pod uwagę konfigurację wykonywaną na ilustracji, administrator po zainstalowaniu systemu operacyjnego uznał za istotne, aby

A. były instalowane aktualizacje pozostałych produktów Microsoft.

B. aktualizacje będą pobierane w przypadku połączeń taryfowych.

C. system nie powiadamiał o konieczności ponownego uruchomienia.

D. aktualizacje były instalowane tylko w godzinach od 6.00 do 17.00.

Tworzenie i administrowanie s…

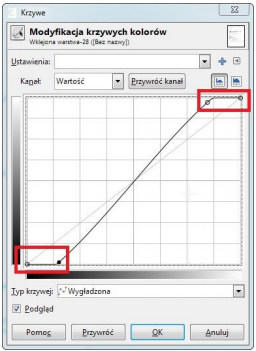

W programie do edytowania grafiki rastrowej zmieniono krzywe kolorów w sposób zaznaczony ramką na pokazanym obrazie. Jakie jest to działanie?

A. rozjaśnienie całego obrazu

B. przyciemnienie całego obrazu

C. modyfikację najjaśniejszych i najciemniejszych kolorów obrazu

D. wygładzenie krawędzi na obrazie

Tworzenie i administrowanie s…

Kanał alfa jest wykorzystywany do określenia

A. wybranego fragmentu obiektu graficznego

B. podstawowych właściwości obiektu graficznego

C. jasności oraz kontrastu kolorów

D. przezroczystości obiektu graficznego

Tworzenie i administrowanie s…

Kiedy dane z formularza są przesyłane w sposób jawny jako parametry w adresie URL, w skrypcie PHP można je odczytać za pomocą tablicy

A. $_POST

B. $_GET

C. $_COOKIE

D. $_SESSION

Kwalifikacja EE8

W modelu ISO/OSI, w której warstwie przede wszystkim działają przełączniki?

A. sieciowej

B. łącza danych

C. transportowej

D. fizycznej

Tworzenie i administrowanie s…

Zapis tagu HTML w formie <a href="#hobby">przejdź</a>?

A. jest błędny, w atrybucie href trzeba wpisać adres URL

B. jest błędny, niepoprawnie użyto znaku "#" w atrybucie href

C. jest poprawny, po kliknięciu w odnośnik aktualna strona zostanie przewinięta do elementu o nazwie "hobby"

D. jest poprawny, po kliknięciu w odnośnik otworzy się strona internetowa o adresie "hobby"

Administracja i eksploatacja …

Technik serwisowy, po przeprowadzeniu testu na serwerze NetWare, otrzymał informację, że obiekt dysponuje prawem

A. dodawania lub usuwania swoich atrybutów

B. porównania swoich atrybutów

C. odczytywania swoich atrybutów

D. dodawania swoich atrybutów

Administracja i eksploatacja …

Podaj adres rozgłoszeniowy sieci, do której przynależy host o adresie 88.89.90.91/6?

A. 91.89.255.255

B. 91.255.255.255

C. 88.89.255.255

D. 88.255.255.255

Administracja i eksploatacja …

Cena wydrukowania jednej strony tekstu to 95 gr, a koszt przygotowania jednej płyty CD wynosi 1,54 zł. Jakie wydatki poniesie firma, tworząca płytę z prezentacjami oraz 120-stronicowy poradnik?

A. 120,95 zł

B. 115,54 zł

C. 154,95 zł

D. 145,54 zł

Administracja i eksploatacja …

Jednym z zaleceń w zakresie ochrony przed wirusami jest przeprowadzanie skanowania całego systemu. W związku z tym należy skanować komputer

A. regularnie, na przykład co siedem dni

B. tylko po zaktualizowaniu baz danych oprogramowania antywirusowego

C. wyłącznie w przypadkach, gdy istnieje podejrzenie infekcji wirusem

D. jedynie w sytuacji, gdy w systemie nie działa monitor antywirusowy

Administracja i eksploatacja …

Nieprawidłowa forma zapisu liczby 778 to

A. 111111(2)

B. 11011(zm)

C. 3F(16)

D. 63(10)

Administracja i eksploatacja …

W przedsiębiorstwie zastosowano adres klasy B do podziału na 100 podsieci, z maksymalnie 510 dostępnymi adresami IP w każdej z nich. Jaka maska została użyta do utworzenia tych podsieci?

A. 255.255.224.0

B. 255.255.240.0

C. 255.255.254.0

D. 255.255.248.0

Tworzenie i administrowanie s…

W SQL, aby w tabeli Towar dodać kolumnę rozmiar typu znakowego z maksymalną długością 20 znaków, jakie polecenie należy wykonać?

A. ALTER TABLE Towar DROP COLUMN rozmiar varchar(20)

B. ALTER TABLE Towar CREATE COLUMN rozmiar varchar(20)

C. ALTER TABLE Towar ALTER COLUMN rozmiar varchar(20)

D. ALTER TABLE Towar ADD rozmiar varchar(20)

Administracja i eksploatacja …

Shareware to typ licencji, który opiera się na

A. korzystaniu z programu bez opłat i bez jakichkolwiek ograniczeń

B. bezpłatnym udostępnianiu programu w celu testowania przed dokonaniem zakupu

C. użytkowaniu programu przez ustalony czas, po którym program przestaje funkcjonować

D. bezpłatnym dystrybuowaniu aplikacji bez ujawnienia kodu źródłowego

Tworzenie i administrowanie s…

W programowaniu tylko jedna zmienna z wbudowanego typu może przyjmować zaledwie dwie wartości. Jakie to jest?

A. znakowy

B. logiczy

C. łańcuchowy

D. tablicowy

Administracja i eksploatacja …

Zestaw narzędzi do instalacji okablowania miedzianego typu "skrętka" w sieci komputerowej powinien obejmować:

A. zaciskarkę złączy modularnych, ściągacz izolacji, narzędzie uderzeniowe, tester okablowania

B. komplet wkrętaków, narzędzie uderzeniowe, tester okablowania, lutownicę

C. narzędzie uderzeniowe, nóż monterski, spawarkę światłowodową, tester okablowania

D. ściągacz izolacji, zaciskarkę złączy modularnych, nóż monterski, miernik uniwersalny

Tworzenie i administrowanie s…

Które z poniższych stwierdzeń o antyaliasingu jest poprawne?

A. Wykorzystanie antyaliasingu dotyczy krzywych Beziera w grafice wektorowej

B. Antyaliasing pozwala na eliminację tzw. schodkowania obrazu

C. Antyaliasing jest jednym z filtrów stosowanych do wyostrzania obrazu

D. Antyaliasing jest stosowany w obrazach, aby wprowadzić przezroczystość

Tworzenie i administrowanie s…

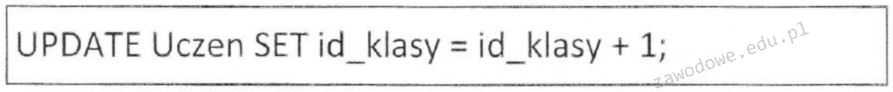

Zadanie przedstawione w ramce polecenia SQL ma na celu

A. ustawić wartość kolumny id_klasy na 1 dla wszystkich wpisów w tabeli Uczen

B. zwiększyć wartość kolumny id_klasy o jeden dla wszystkich wpisów tabeli Uczen

C. powiększyć wartość pola Uczen o jeden

D. ustawić wartość pola Uczen na 1

Administracja i eksploatacja …

Czym charakteryzuje się atak typu hijacking na serwerze sieciowym?

A. przeciążeniem aplikacji oferującej konkretne informacje

B. przejęciem kontroli nad połączeniem pomiędzy komunikującymi się urządzeniami

C. łamaniem mechanizmów zabezpieczających przed nieautoryzowanym dostępem do programów

D. gromadzeniem danych na temat atakowanej sieci oraz poszukiwaniem słabości w infrastrukturze

Kwalifikacja EE8

Jak należy postąpić z osobą, która została porażona prądem elektrycznym, jest nieprzytomna, ale oddycha?

A. położyć na plecach

B. posadzić na krześle

C. ułożyć w pozycji bocznej ustalonej

D. obrócić na brzuch

Administracja i eksploatacja …

Do wyświetlenia daty w systemie Linux można wykorzystać polecenie

A. irc

B. joe

C. awk

D. cal

Tworzenie i administrowanie s…

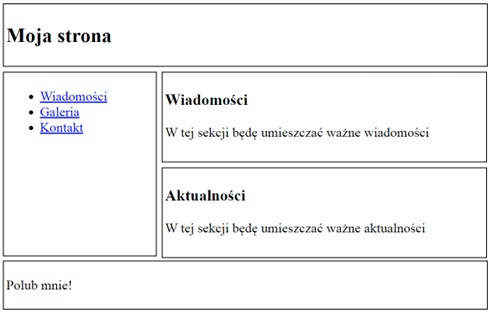

W HTML5 semantycznym znacznikiem, który służy do określenia dwóch sekcji widocznych po prawej stronie na rysunku, zawierających wiadomości oraz aktualności, jest

A. <article>

B. <footer>

C. <main>

D. <nav>

Administracja i eksploatacja …

W systemie Windows Server narzędzie, które pozwala na zarządzanie zasadami grupowymi, to

A. Panel kontrolny

B. Konsola GPMC

C. Menedżer procesów

D. Serwer DNS

Administracja i eksploatacja …

Narzędziem do zarządzania usługami katalogowymi w systemach Windows Server, które umożliwia przeniesienie komputerów do jednostki organizacyjnej wskazanej przez administratora, jest polecenie

A. dsrm

B. dcdiag

C. redircmp

D. redirusr

Administracja i eksploatacja …

Polecenie tar w systemie Linux służy do

A. archiwizacji danych

B. wyszukiwania danych w pliku

C. kompresji danych

D. porównywania danych z dwóch plików